一、插件簡介

主要插件:

1.Crawl(爬取)類

職責:通過爬取網站站點來獲得新的URL地址。

如果用戶啟用了Crawl類型的多個插件,此時將產生一個循環: A插件在第一次運行時發現了一個新的url,w3af會將其發送到插件B。如果插件B發現一個新的url則會發送到插件A。這個過程持續進行直到所有插件都已運行且無法找到更多的新信息。

2.Audit(審計)類

該類插件會向Crawl插件爬取出的注入點發送特制的POC數據以確認漏洞是否存在。

3.Attack(攻擊)類

如果Audit插件發現了漏洞,Attack將會進行攻擊和利用,通常會在遠程服務器上返回一個shell或者比如SQL注入則會獲取數據庫的數據。

其他插件:

1.Infrastructure(基礎)插件

這類插件用來標識有關目標系統的信息,如安裝的WAF,操作系統和HTTP守護進程等。

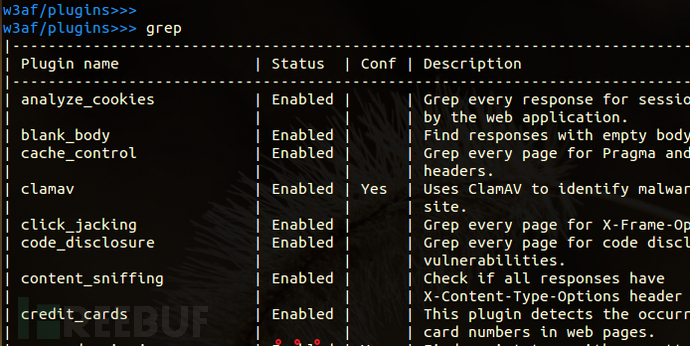

2.Grep(檢索)插件

這類插件會分析其他插件發送的HTTP請求和相應并識別漏洞。

3.Output(輸出)插件

這類插件會將插件的數據保存到文本,xml或者是html文件中。調試的信息也會發送到輸出Output插件并可保存和分析。

如果啟用了text_file和xml_file這兩個Output插件,則這兩個都會記錄有Audit插件發現的任何漏洞。

4.Mangle插件

允許修改基于正則表達式的請求和響應。

5.Broutforce插件

在爬去階段進行暴力登陸。

6.Evasion(繞過)插件

通過修改由其他插件生成的HTTP請求來繞過簡單的入侵檢測規則。

二、運行w3af

`w3af_console --開啟控制臺界面`

通過”help“命令查看幫助信息,

help命令可以帶一個參數,如果參數有效,則會顯示該參數命令的詳細幫助信息。

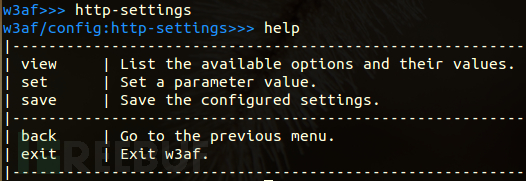

所有的插件配置菜單都提供了以下命令:

~~~

help:獲得每個配置參數的詳細幫助

view:列出所有可配置參數及其值和說明

set:用于更改值

back:返回上一個菜單,也可以使用Ctrl+C

~~~

三、插件配置

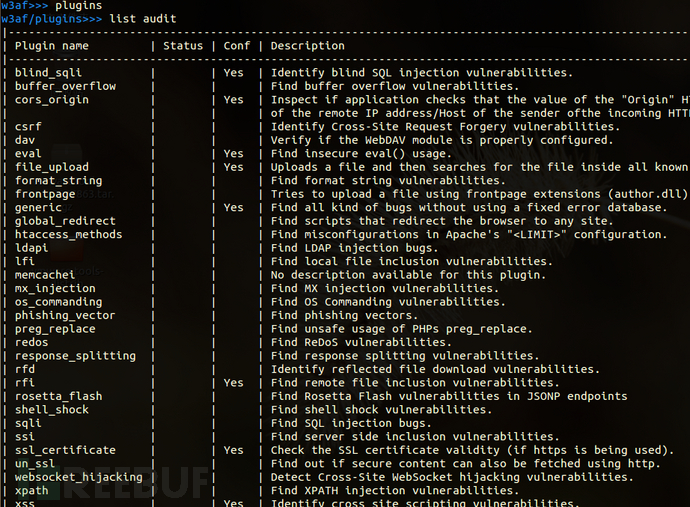

除了攻擊插件之外,所有插件都可以使用plugins這個配置菜單進行配置。

下面是列出Audit(審計)類型的所有插件:

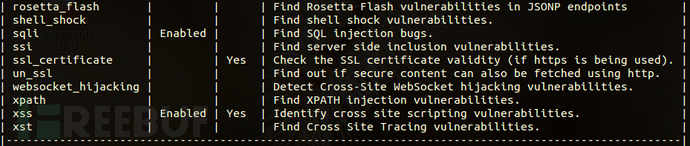

假設要啟用xss和sqli插件,需要用到以下命令:

我們可以在audit中看到Status為Enabled。

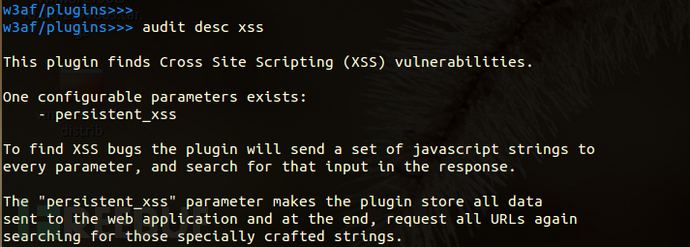

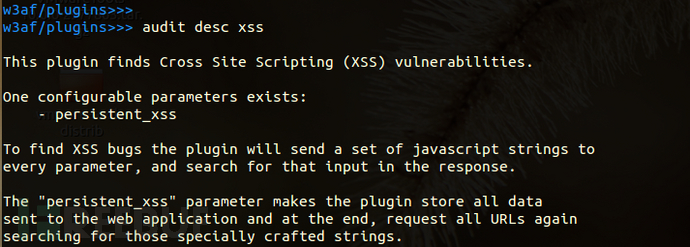

如果帶上desc命令,還會顯示這個插件的詳細信息

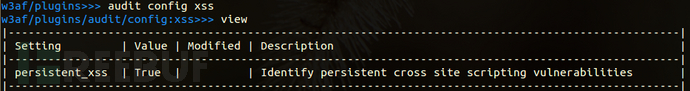

查看xss插件的配置菜單。

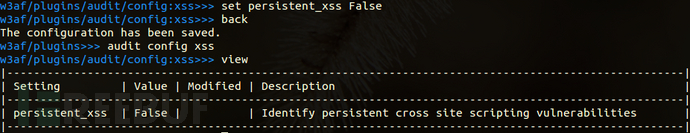

在配置菜單可以使用view列出配置參數和值說明也可以使用set進行修改,如修改True為false:

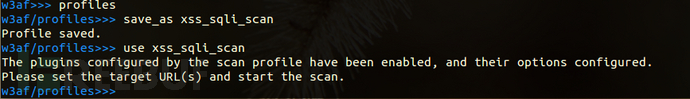

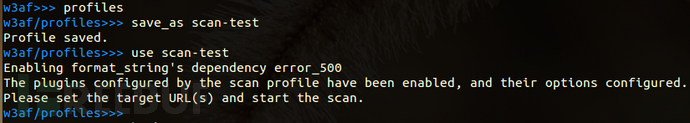

保存配置:

配置好了插件和框架配置就可以將配置保存在配置文件中。

四、開始掃描

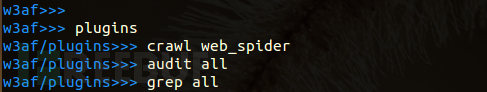

配置插件——常規掃描的話,我們建議使用以下的配置運行w3af:

crawl類插件使用web_spider插件

audit 類插件設置成Enable all

grep類插件設置成Enable all

配置命令如下:

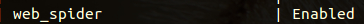

插件狀態:

輸出掃描報告——output

不設置默認只會在console上輸出掃描信息。

一般我們再加上輸出csv_file(表格)和html_fiel(網頁)兩種格式的掃描報告。

掃描報告默認會保存在/root目錄下,你可以使用out config命令去設置。

保存配置——profiles

設置目標,開始掃描——target,start

~~~

w3af>>> target

w3af/config:target>>> set target http://ip/

w3af/config:target>>> back

w3af>>> start

~~~

本文引用自FreeBuf專欄:潛心學習的小白帽,作者:漏斗社區

原文地址:http://www.freebuf.com/column/146469.html