*****

## 信息收集

### 域名介紹

域名(Domain Name),是由一串用點分隔的名字組成的Internet上某一臺計算機或計算機組的名 稱,用于在數據傳輸時標識計算機的電子方位

瀏覽網站過程:從DNS服務器獲得指定域名對應的IP地址

### whois

whois就是一個用來查詢域名是否已經被注冊,以及注冊域名的詳細信息的數據庫(如域名所 有人、域名注冊商)

<br>不同域名后綴的whois信息需要到不同的whois數據庫查詢。如.com的whois數據庫和.edu的就不 同。目前國內提供WHOIS查詢服務的網站有萬網、站長之家的等。每個域名或IP的WHOIS信息 由對應的管理機構保存,例如,以.com結尾的域名的WHOIS信息由.com域名運營商VeriSign管 理,中國國家頂級域名.cn域名由CNNIC管理。

### whois查詢方法

1.web接口查詢

- https://whois.aliyun.com

- https://www.whois365.com/cn

- http://whois.chinaz.com

- https://whois.aizhan.com

2.通過whois命令行查詢

```

whois aliyun.com

```

### ICP備案

英文全稱:Internet Content Provider,中文全稱:網絡內容提供商。ICP可以理解為向廣大用戶 提供互聯網信息業務和增值業務的電信運營商,是經國家主管部門批準的正式運營企業或部 門。

<br>《互聯網信息服務管理辦法》指出互聯網信息服務分為經營性和非經營性兩類。國家對經營 性互聯網信息服務實行許可制度;對非經營性互聯網信息服務實行備案制度。未取得許可或 者未履行備案手續的,不得從事互聯網信息服務

*****

### 收集子域名信息

頂級域名

```

.com .net .org .cn

```

子域名,凡頂級域名前加前綴的都是該頂級域名的子域名,而子域名根據技術的多少分為二級子 域名,三級子域名以及多級子域名

### 子域名挖掘工具

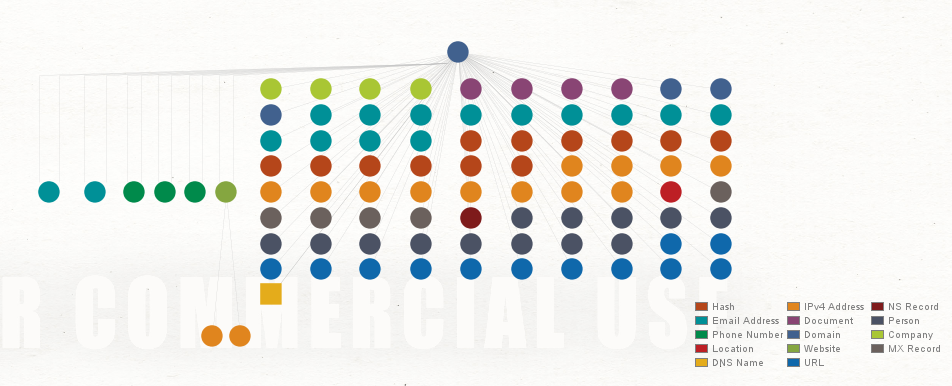

- 1.Maltego CE

- 2.wydomain

- GitHub地址:https://github.com/ring04h/wydomain

- 3.搜索引擎挖掘

- 在谷歌中輸入site:sina.com

- 4.第三方網站查詢

- http://tool.chinaz.com/subdomain

- https://dnsdumpster.com

- https://phpinfo.me/domain/

*****

### 端口信息收集

#### 端口介紹

如果把IP地址比作一間房子,端口就是出入這間房子的門。真正的房子只有幾個門,但是一個IP 地址的端口可以有65536個。端口是通過端口號來標記的,端口號只有整數,范圍是從0到65535

<br>在計算機中每一個端口代表一個服務

### 端口信息收集

對于收集目標機器端口狀態可以使用工具來進行測試

<br>工具原理:使用TCP或者UDP等協議向目標端口發送指定標志位等的數據包,等待目標返回數據包, 以此來判斷端口狀態

### 端口信息收集

1.使用nmap探測

```

nmap -A -v -T4 目標

```

2.使用在線網站探測,不能探測本地

```

http://tool.chinaz.com/port/

```

### 端口攻擊

針對不同的端口具有不同的攻擊方法

### 防御措施

- 1.關閉不必要的端口

- 2.對重要業務的服務端口設置防火墻

- 3.經常更換用戶密碼

- 4.經常更新軟件,打補丁

*****

### 收集敏感信息

#### 敏感信息收集重要性

針對某些安全做的很好的目標,直接通過技術層面是無法完成滲透測試。在這種情況下,可以利 用搜索引擎搜索目標暴露在互聯網上的關聯信息。例如:數據庫文件、SQL注入、服務器配置信 息、甚至是通過Git找到站點泄露源代碼、以及Redis等未授權訪問。從而達到滲透測試的目的

### Google hacking語法

google hack是指使用Google等搜索引擎對某些特定的網絡主機漏洞進行搜索,以達到快速找到 漏洞主機或特定主機的漏洞的目的

intext:——搜索正文內容 例如intext:網站管理

intitle:——搜索標題內容 例如intitle:后臺管理

filetype:——搜索指定文件格式 例如filetype:txt

inurl:——搜索特定URL。 例如.php?id

site:——制定搜索特定的站點 例如:site:baidu.com

info:——指定搜索網頁信息 例如:info:baidu.com

### HTTP響應收集server信息

通過HTTP或HTTPS與目標站點進行通信中,目標響應的報文中serve頭和X-Powered-By頭會暴露目 標服務器和使用的編程語言信息,通過這些信息可以有針對的利用漏洞嘗試

>獲取HTTP響應的方法

1.利用瀏覽器審計工具

2.編寫Python腳本,requests庫

*****

### 真實IP地址收集

CDN介紹

CDN的全稱是Content Delivery Network,即內容分發網絡

網址:https://www.cnblogs.com/xinxiucan/p/7832368.html

### 判斷CDN存在

1.通過ping來判斷是否存在CDN https://blog.csdn.net/zcmuczx/article/details/79389238

2.通過設置代理或者利用在線ping網站來使用不同地區的ping服務器來測試目標

[http://ping.chinaz.com/](http://ping.chinaz.com/)

### 繞過CDN

如果目標沒有使用CDN,可以直接利用ping獲得IP地址。或者利用在線網站

~~~

http://www.ip138.com

https://securitytrails.com/

~~~

### 驗證IP地址

利用IP地址對web站點進行訪問,如果正常表明是真實IP地址。否則不為真