## 證書安裝指引

https://cloud.tencent.com/document/product/400/4143

# 證書安裝指引

最近更新時間:2018-12-12 16:26:09

[查看pdf](https://main.qcloudimg.com/raw/document/product/pdf/400_4141_cn.pdf)

* 1\. Apache 2.x 證書部署]

* 2\. Nginx 證書部署

* 3\. IIS 證書部署]

* 4\. Tomcat 證書部署

下載得到的`www.domain.com.zip`文件,解壓獲得3個文件夾,分別是 Apache、IIS、Nginx 服務器的證書文件。

下面提供了4類服務器證書安裝方法的示例:

### 1\. Apache 2.x 證書部署

#### 1.1 獲取證書

Apache文件夾內獲得證書文件`1_root_bundle.crt`,`2_www.domain.com_cert.crt`和私鑰文件`3_www.domain.com.key`。

`1_root_bundle.crt`文件包括一段證書代碼 “-----BEGIN CERTIFICATE-----” 和 “-----END CERTIFICATE-----”,

`2_www.domain.com_cert.crt`文件包括一段證書代碼 “-----BEGIN CERTIFICATE-----” 和 “-----END CERTIFICATE-----”,

`3_www.domain.com.key`文件包括一段私鑰代碼 “-----BEGIN RSA PRIVATE KEY-----” 和 “-----END RSA PRIVATE KEY-----”。

#### 1.2 證書安裝

1)編輯 Apache 根目錄下 conf/d.conf 文件,找到`#LoadModule ssl_module modules/mod_ssl.so`和`#Include conf/extra/httpd-ssl.conf`,去掉代碼前面的`#`號。

2)編輯 Apache 根目錄下 conf/extra/httpd-ssl.conf 文件,修改成如下內容:

~~~

<VirtualHost 0.0.0.0:443>

DocumentRoot "/var/www/html"

ServerName www.domain.com

SSLEngine on

SSLCertificateFile /usr/local/apache/conf/2_www.domain.com_cert.crt

SSLCertificateKeyFile /usr/local/apache/conf/3_www.domain.com.key

SSLCertificateChainFile /usr/local/apache/conf/1_root_bundle.crt

</VirtualHost>

~~~

配置完成后,重啟 Apache 即可使用`https://www.domain.com`來訪問。

相關參數說明如下:

| 配置文件參數 | 說明 |

| --- | --- |

| SSLEngine on | 啟用 SSL 功能 |

| SSLCertificateFile | 證書文件 |

| SSLCertificateKeyFile | 私鑰文件 |

| SSLCertificateChainFile | 證書鏈文件 |

### 2\. Nginx 證書部署

#### 2.1 獲取證書

Nginx 文件夾內獲得 SSL 證書文件`1_www.domain.com_bundle.crt`和私鑰文件`2_www.domain.com.key`。

`1_www.domain.com_bundle.crt`文件包括兩段證書代碼 “-----BEGIN CERTIFICATE-----” 和 “-----END CERTIFICATE-----”,

`2_www.domain.com.key`文件包括一段私鑰代碼 “-----BEGIN RSA PRIVATE KEY-----” 和 “-----END RSA PRIVATE KEY-----”。

#### 2.2 證書安裝

將域名`www.domain.com`的證書文件`1_www.domain.com_bundle.crt`、私鑰文件`2_www.domain.com.key`保存到同一個目錄,例如 /usr/local/nginx/conf 目錄下。

修改 Nginx 根目錄下 conf/nginx.conf 文件,內容如下:

~~~

server {

listen 443;

server_name www.domain.com; #填寫綁定證書的域名

ssl on;

ssl_certificate 1_www.domain.com_bundle.crt;

ssl_certificate_key 2_www.domain.com.key;

ssl_session_timeout 5m;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2; #按照這個協議配置

ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:HIGH:!aNULL:!MD5:!RC4:!DHE;#按照這個套件配置

ssl_prefer_server_ciphers on;

location / {

root html; #站點目錄

index index.html index.htm;

}

}

~~~

配置完成后,請先執行命令`bin/nginx –t`測試 Nginx 配置是否有誤。若無報錯,重啟 Nginx 之后,即可使用`https://www.domain.com`來訪問。

相關參數說明如下:

| 配置文件參數 | 說明 |

| --- | --- |

| listen 443 | SSL 訪問端口號為 443 |

| ssl on | 啟用 SSL 功能 |

| ssl\_certificate | 證書文件 |

| ssl\_certificate\_key | 私鑰文件 |

| ssl\_protocols | 使用的協議 |

| ssl\_ciphers | 配置加密套件,寫法遵循 openssl 標準 |

#### 2.3 使用全站加密,HTTP 自動跳轉 HTTPS(可選)

對于用戶不知道網站可以進行 HTTPS 訪問的情況下,讓服務器自動把 HTTP 的請求重定向到 HTTPS。

在服務器這邊的話配置的話,可以在頁面里加 js 腳本,也可以在后端程序里寫重定向,當然也可以在 web 服務器來實現跳轉。Nginx 是支持 rewrite 的(只要在編譯的時候沒有去掉 pcre)

在 HTTP 的 server 里增加`rewrite ^(.*) https://$host$1 permanent;`

這樣就可以實現 80 進來的請求,重定向為 HTTPS 了。

### 3\. IIS 證書部署

#### 3.1 獲取證書

IIS 文件夾內獲得SSL證書文件`www.domain.com.pfx`。

#### 3.2 證書安裝

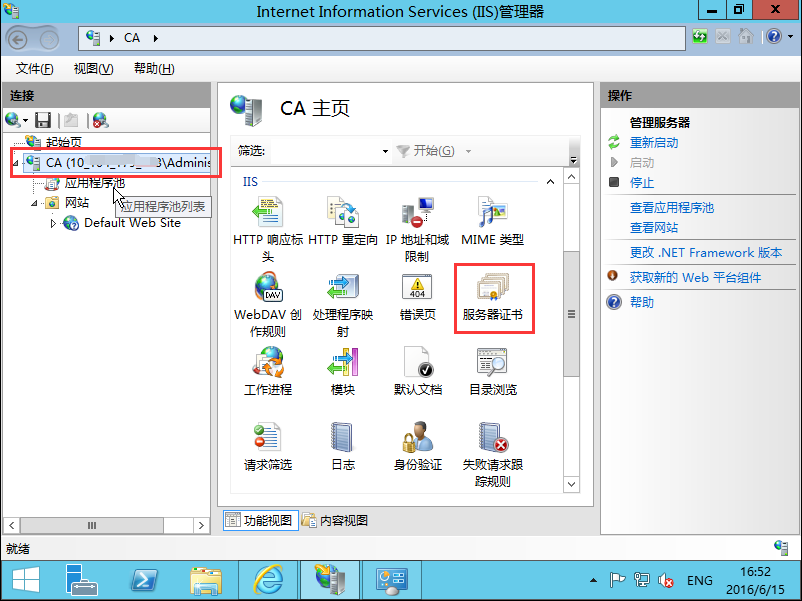

1、打開 IIS 服務管理器,單擊計算機名稱,雙擊 “服務器證書”。

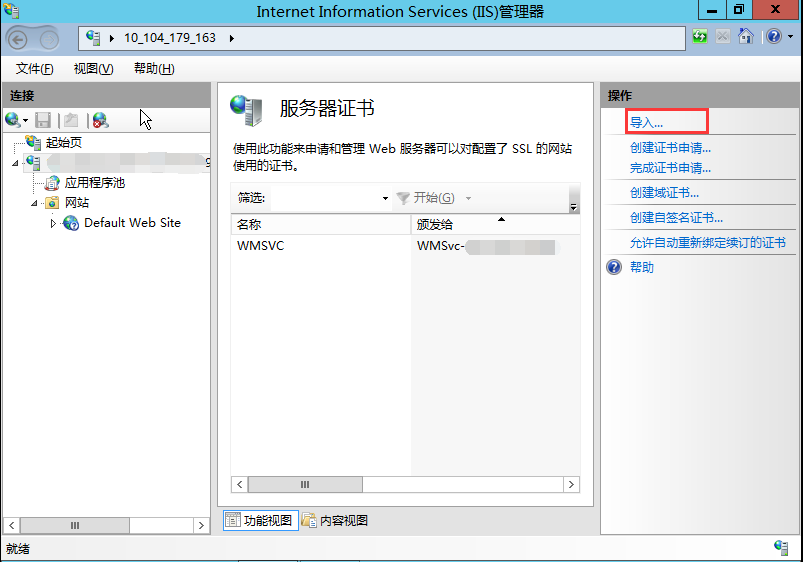

2、雙擊打開服務器證書后,單擊右則的導入。

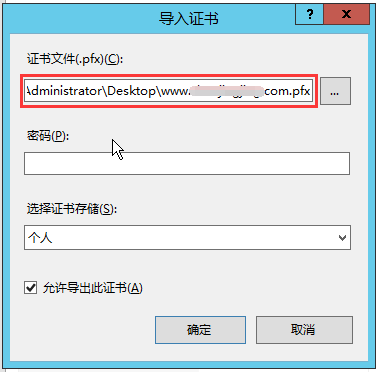

3、選擇證書文件,如果輸入申請證書時有填寫私鑰密碼需要輸入密碼,否則輸入文件夾中密碼文件 keystorePass.txt 的密碼內容,單擊確定。具體操作請[參考私鑰密碼指引](https://cloud.tencent.com/doc/product/400/4461)。

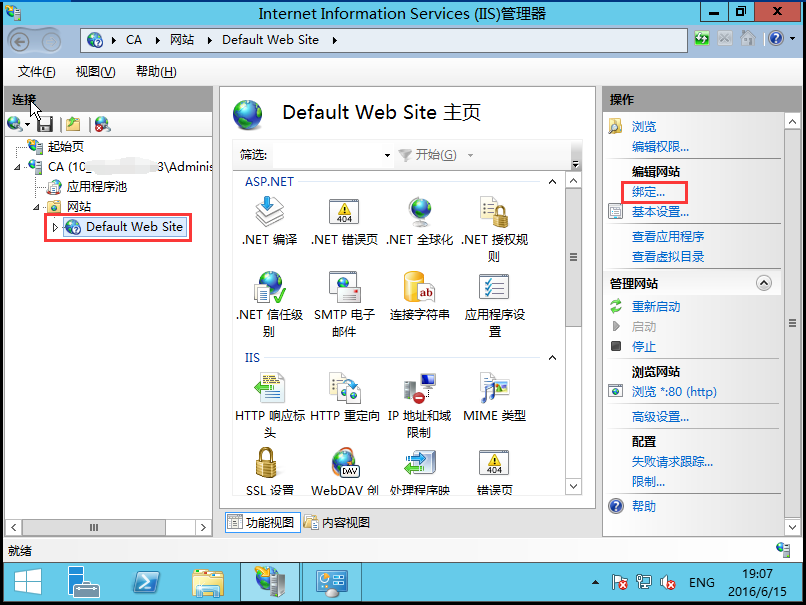

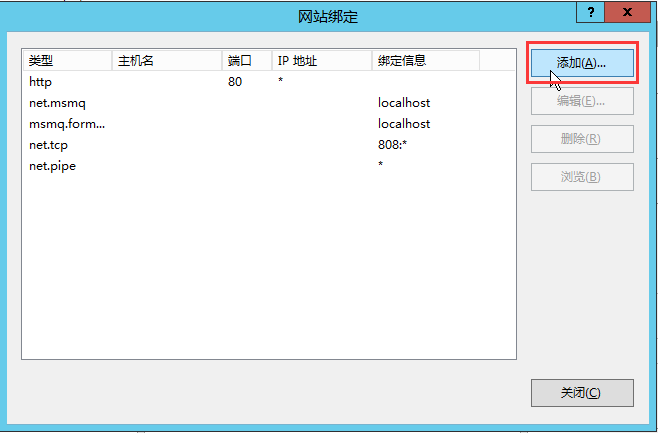

4、單擊網站下的站點名稱,單擊右則的綁定。

5、打開網站綁定界面后,單擊添加。

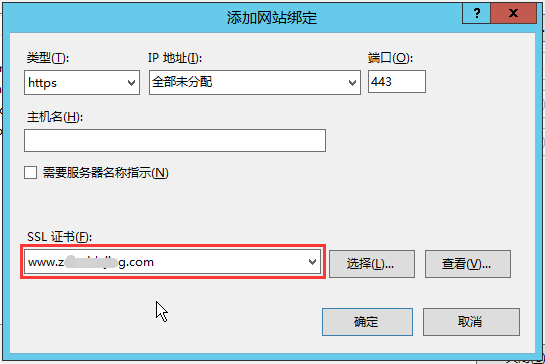

6、添加網站綁定內容:選擇類型為 HTTPS,端口443和指定對應的 SSL 證書,單擊確定。

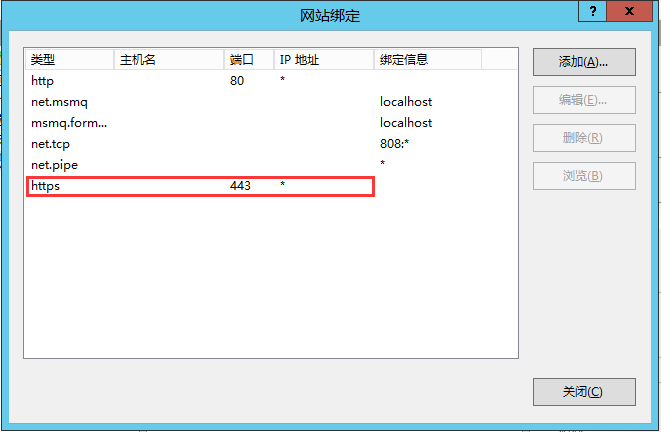

7、添加完成后,網站綁定界面將會看到剛剛添加的內容。

### 4\. Tomcat 證書部署

#### 4.1 獲取證書

如果申請證書時有填寫私鑰密碼,下載可獲得 Tomcat 文件夾,其中有密鑰庫`www.domain.com.jks`。

如果沒有填寫私鑰密碼,證書下載包的 Tomcat 文件夾中包括密鑰庫文件`www.domain.com.jks`與密鑰庫密碼文件`keystorePass.txt`。

當用戶選擇粘貼 CSR 時,不提供 Tomcat 證書文件的下載,需要用戶手動轉換格式生成,操作方法如下:

> 可以通過 Nginx 文件夾內證書文件和私鑰文件生成jks格式證書

> 轉換工具:https://www.trustasia.com/tools/cert-converter.htm

> 使用工具時注意填寫**密鑰庫密碼**,安裝證書時配置文件中需要填寫。

#### 4.2 證書安裝

配置SSL連接器,將`www.domain.com.jks`文件存放到 conf 目錄下,然后配置同目錄下的`server.xml`文件:

~~~

<Connector port="443" protocol="HTTP/1.1" SSLEnabled="true"

maxThreads="150" scheme="https" secure="true"

keystoreFile="conf/www.domain.com.jks"

keystorePass="changeit"

clientAuth="false" sslProtocol="TLS" />

~~~

> 說明:

>

> 如需更多幫助,請查看[Tomcat 官方指導文檔](https://tomcat.apache.org/tomcat-7.0-doc/ssl-howto.html)。

相關參數說明如下:

| 配置文件參數 | 說明 |

| --- | --- |

| clientAuth | 如果設為 true,表示 Tomcat 要求所有的 SSL 客戶出示安全證書,對 SSL 客戶進行身份驗證 |

| keystoreFile | 指定 keystore 文件的存放位置,可以指定絕對路徑,也可以指定相對于 (Tomcat安裝目錄)環境變量的相對路徑。如果此項沒有設定,默認情況下,Tomcat 將從當前操作系統用戶的用戶目錄下讀取名為 “.keystore” 的文件。 |

| keystorePass | 密鑰庫密碼,指定 keystore 的密碼。(如果申請證書時有填寫私鑰密碼,密鑰庫密碼即私鑰密碼,否則填寫密鑰庫密碼文件中的密碼) |

| sslProtocol | 指定套接字(Socket)使用的加密/解密協議,默認值為 TLS |

#### 4.3 HTTP 自動跳轉 HTTPS 的安全配置

找到 conf 目錄下的 web.xml 文件, 在該文件的 下面,添加以下內容:

~~~

<login-config>

<!-- Authorization setting for SSL -->

<auth-method>CLIENT-CERT</auth-method>

<realm-name>Client Cert Users-only Area</realm-name>

</login-config>

<security-constraint>

<!-- Authorization setting for SSL -->

<web-resource-collection>

<web-resource-name>SSL</web-resource-name>

<url-pattern>/*</url-pattern>

</web-resource-collection>

<user-data-constraint>

<transport-guarantee>CONFIDENTIAL</transport-guarantee>

</user-data-constraint>

</security-constraint>

~~~

為了讓非 SSL 的 connector 可以跳轉到 SSL 的 connector 中,還需要前往 server.xml 進行配置:

~~~

<Connector port="8080" protocol="HTTP/1.1"

connectionTimeout="20000"

redirectPort="443" />

~~~

redirectPort 改成 SSL 的 connector 的端口443,重啟后便會生效。

- 前言

- 授權協議

- 免費技術支持

- 商業技術支持

- 系統簡介

- 安裝流程

- 運行環境

- URL重寫

- 一鍵安裝

- 手動安裝

- 服務器及系統搭建

- 1.服務器購買

- 2.服務器配置

- 3.寶塔配置

- 4.域名購買(已有域名跳過)

- 5.域名配置

- 6.創建站點

- 7.源碼安裝

- 8.設置偽靜態

- 9.SSL證書https域名配置

- 10.系統設置(非常重要)

- 公眾號配置指南

- 1.授權域名配置

- 2.公眾號token配置

- 3.公眾號開發配置

- 4.公眾號支付配置

- 5.系統后臺支付配置

- 6.微信菜單配置

- 7.模版消息配置

- V2.6公眾號頁面說明

- 小程序配置指南

- 1.小程序后臺配置

- 2.系統后臺小程序配置

- 3.小程序代碼提交

- 4.小程序提交審核發布

- 5.小程序客服配置

- 6.小程序模版消息配置

- 7.小程序支付配置

- v2.6小程序頁面說明

- 安裝常見問題

- 安裝常見錯誤

- 安裝時數據庫問題

- 文件權限修改

- 后臺常見錯誤

- 后臺忘記密碼

- 后臺錯誤查看方法

- 常見HTTP請求錯誤

- 公眾號常見錯誤

- SSL證書配置

- 系統配置

- 站點配置

- 后臺權限管理

- 身份管理

- 管理員管理

- 權限規則菜單

- 分類配置

- 組合數據

- 小程序配置指南

- 配置前期準備

- 注冊小程序

- 小程序支付申請

- 小程序信息完善及開發前準備

- 小程序綁定微信開放平臺帳號

- 公眾號關聯小程序

- v2.6操作說明

- 小程序商城首頁

- v 2.6 小程序首頁【新聞簡報】

- v2.6 小程序首頁活動區域圖

- v 2.6 小程序首頁模塊簡介

- V 2.6小程序首頁精品推薦輪播

- 商品管理

- 商品分類管理

- 產品添加、修改管理

- 產品詳情管理

- 產品屬性管理

- 淘寶寶貝一鍵導入

- 關于分銷

- 分銷機制

- 分銷設置

- 關于拼團

- 拼團機制

- 新建拼團活動

- 關于砍價

- 砍價機制

- 開啟砍價

- 關于秒殺

- 秒殺機制

- 新建秒殺活動

- 關于優惠券

- 優惠券發布

- 優惠券使用

- 客服配置

- 公眾號客服

- 小程序客服

- v2.6目錄說明

- V2.5操作說明

- 修改后臺登錄密碼

- banner圖及其他圖標設置

- 產品分類管理

- 產品管理

- 添加/修改產品

- 添加產品屬性

- 商城訂單管理

- 分銷設置

- 優惠券設置發布

- 開啟砍價活動

- 開啟拼團活動

- 后臺分權限管理

- 小程序詳情頁客服電話設置

- 小程序頁面說明

- v2.0版操作說明

- 第一章 引言

- 1.文章摘要

- 2.讀者對象

- 第二章 后臺使用操作方法

- 1. 賬號登錄

- 2.系統布局說明

- 3.用戶管理

- 3.1 用戶管理

- 3.2用戶通知

- 3.3用戶充值記錄

- 3.4用戶提現記錄

- 4.商城管理

- 4.1產品管理

- 4.2優惠券

- 4.3訂單管理

- 4.4拼團管理

- 4.5秒殺管理

- 4.6評論管理

- 5.統計管理

- 5.1訂單統計

- 5.2用戶統計

- 5.3產品統計

- 5.4財務統計

- 6.管理員中心

- 6.1身份管理

- 6.2管理員列表

- 6.3權限規則

- 6.4管理員操作記錄

- 6.5個人資料

- 7.系統配置

- 7.1組合數據

- 7.2系統配置

- 7.3配置分類

- 8.公眾號管理

- 8.1微信用戶管理

- 8.2客服管理

- 8.3圖文管理

- 8.4微信配置

- 8.5關鍵字管理

- 9.內容管理

- 9.1文章分類管理

- 9.2文章管理

- 系統說明

- 目錄結構

- 開發規范

- 數據字典

- 系統類

- 模版變量

- 后臺全局JS

- 公眾號模版JS

- 后臺表單說明