1. 執行`guns-rest`模塊下的db文件夾的sql初始化腳本`guns_rest.sql`

2. 啟動`guns-rest`模塊

3. 下載[postman](https://www.getpostman.com/)接口測試工具或者[insomnia接口測試工具](https://insomnia.rest/),下面以insomnia接口測試工具為例,演示rest模塊資源訪問流程

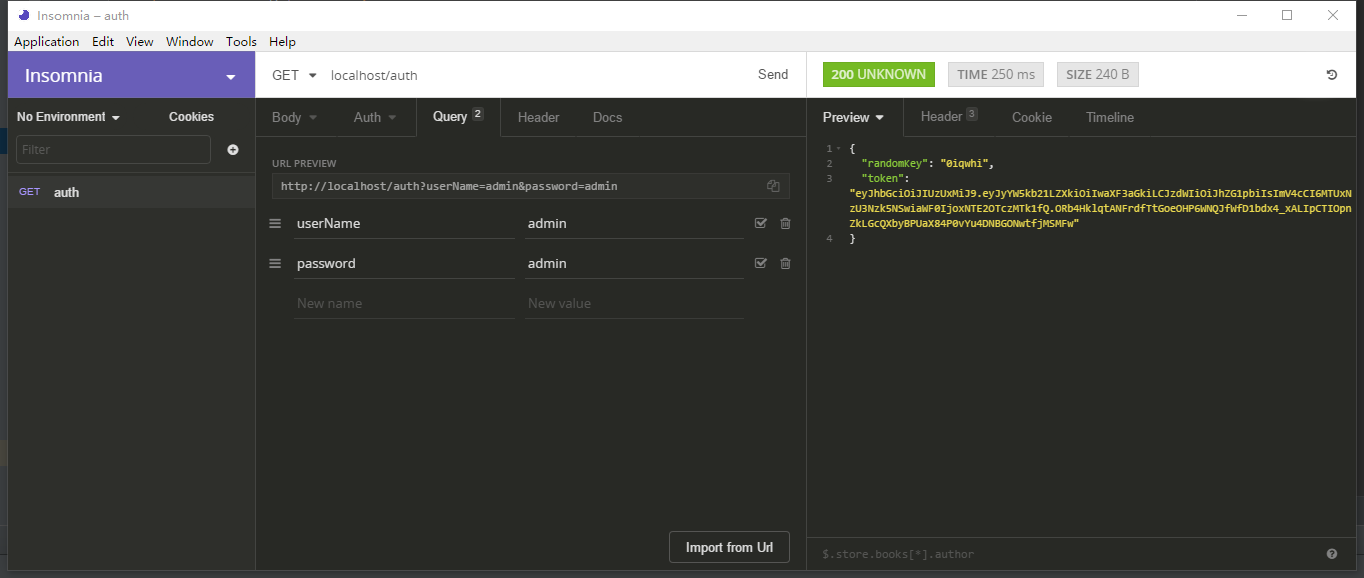

4. 訪問/auth接口,傳遞給接口賬號密碼獲取訪問接口用的token,如下?

接口請求成功,auth接口返回給兩個屬性的json,`randomKey`的作用是在之后接口的數據傳輸中對數據做MD5混淆加密用的,`token`的作用是在之后訪問資源的過程中,攜帶到請求的header中,證明我們是有權限訪問資源的

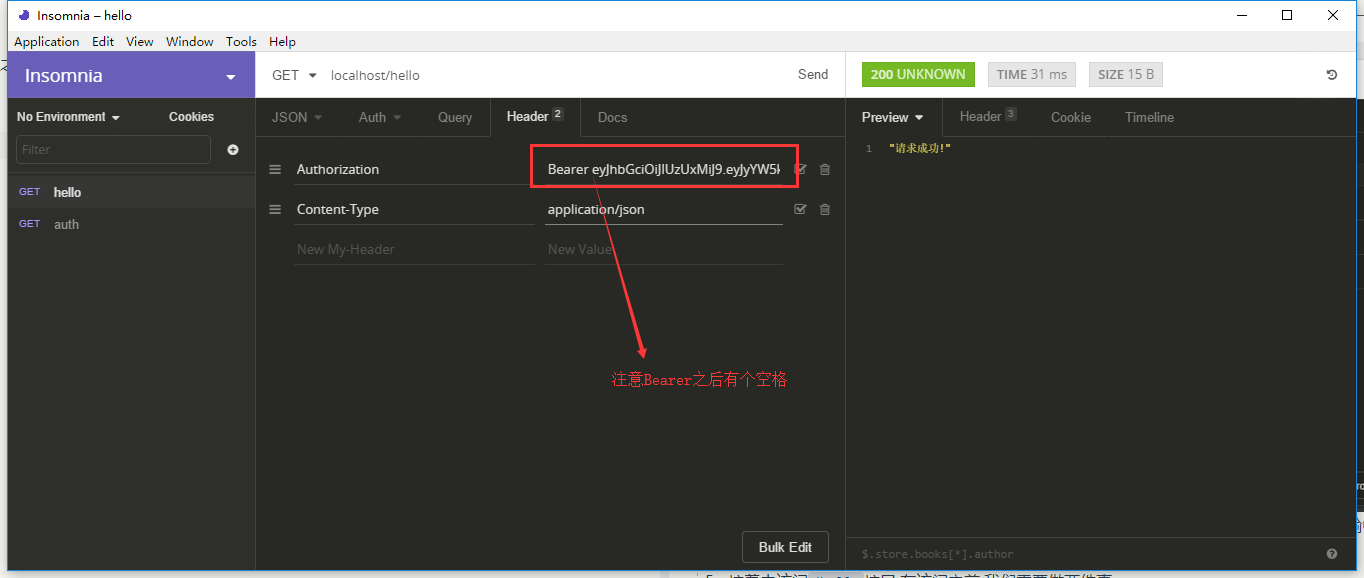

5. 接著去訪問`/hello`接口,在訪問之前,我們需要做兩件事:?

**第一**?把請求hello接口的請求頭Header中帶一個`Authorization`屬性,屬性的值為`Bearer`和`token`值,注意中間用空格隔開?

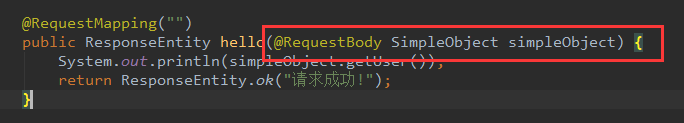

**第二**?`/hello`接口的所需要一個`@RequestBody`類型的數據,所以我們還需要傳給這個接口一個json數據?

?

**注意**?json數據不能直接為如下的形式

1. `{"name":"ffff","user":"stylefeng","age":12,"tips":"code"}`

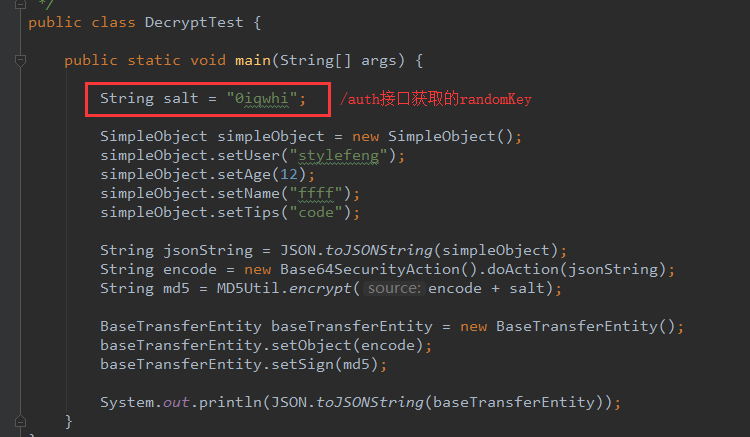

為了保證傳輸的數據的安全性,Guns做了對傳輸數據的簽名,所以傳輸過程中需要對數據進行簽名,我們可以直接運行`DecryptTest`這個測試類,直接生成簽名好的json數據,如下?

?

這里注意填寫md5的加密鹽為剛才/auth接口生成的randomKey,運行后生成如下json

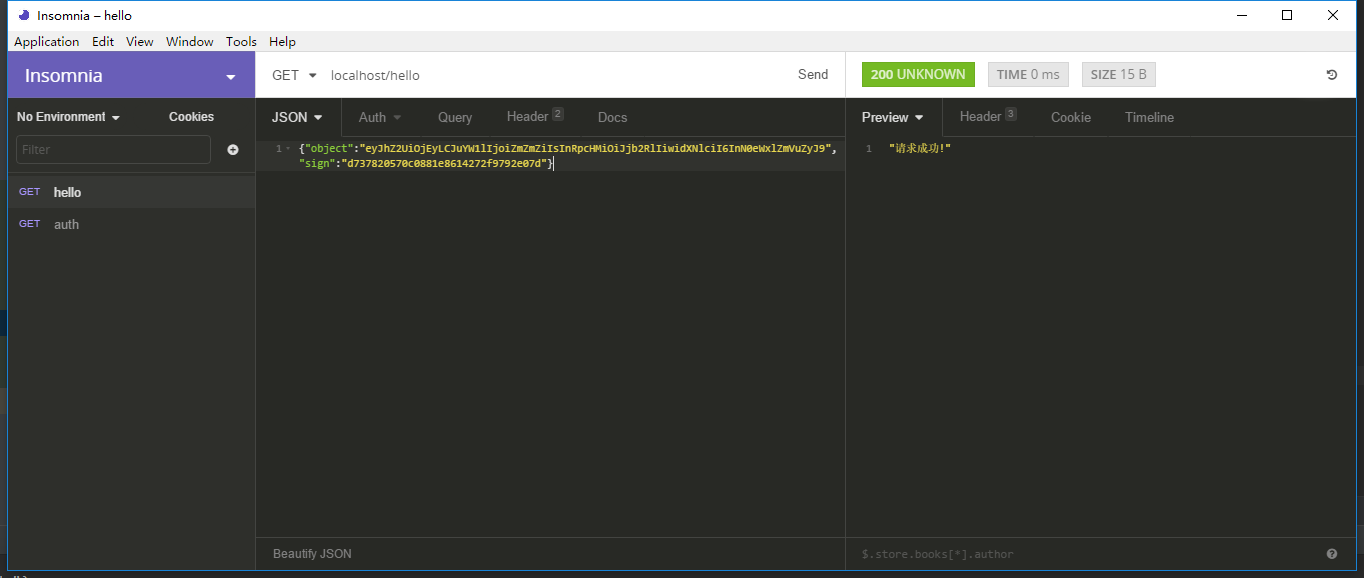

1. `{"object":"eyJhZ2UiOjEyLCJuYW1lIjoiZmZmZiIsInRpcHMiOiJjb2RlIiwidXNlciI6InN0eWxlZmVuZyJ9","sign":"d737820570c0881e8614272f9792e07d"}`

我們填入到接口的`請求體`里,并點擊`Send`?

接口訪問成功!

- Guns 技術文檔 v5.1

- 1. 序言

- 1.1 文檔簡介

- 1.2 Guns教程

- 1.3 獲取幫助

- 2. 使用手冊

- 2.1 下載項目

- 2.2 導入項目

- 2.2.1 eclipse導入

- 2.2.2 IDEA導入

- 2.3 運行項目

- 2.4 打包部署

- 3. 開發手冊

- 3.1 了解Guns

- 3.1.1 模塊結構

- 3.1.2 包結構說明

- 3.2 實戰開發

- 3.2.1 建表

- 3.2.2 代碼生成

- 3.3.3 添加菜單與分配權限

- 3.3.4 編寫業務代碼

- 3.3 權限控制與校驗

- 3.3.1 用戶,角色和資源

- 3.3.2 如何對資源進行權限控制

- 3.3.3 前端頁面對權限資源的顯示

- 3.4 多數據源的使用

- 3.5 如何分頁

- 3.5.1 簡單查詢的分頁

- 3.5.2 復雜查詢的分頁

- 3.5.3 獲取前端表格插件傳值

- 3.6 數據范圍

- 3.6.1 介紹

- 3.6.2 如何使用

- 3.6.3 原理

- 3.7 guns-rest模塊的使用

- 3.7.1 關于jwt鑒權

- 3.7.2 關于傳輸數據的簽名

- 3.7.3 guns-rest模塊的運行流程

- 3.7.4 運行原理

- 3.8 工作流

- 3.9 日志記錄

- 3.9.1 業務日志

- 3.9.2 異常日志

- 3.10 如何使用緩存

- 3.10.1 用工具類操作

- 3.10.2 用spring cache操作緩存

- 3.11 使用枚舉

- 3.12 spring boot熱部署

- 3.12.1 重新加載html

- 3.12.2 重新加載java類

- 4. 擴展與高級配置

- 4.1 修改項目名和包名

- 4.1.1 修改項目名

- 4.1.2 修改包名

- 4.2 放過接口權限驗證

- 4.3 靜態資源和模板位置的變更

- 4.4 三個或更多數據源如何配置

- 4.5 添加登錄驗證碼

- 4.6 spring profile

- 4.7 多機器部署開啟spring session

- 4.8 使用Redis

- 4.9 XSS過濾器

- 4.9.1 介紹

- 4.9.2 原理

- 4.9.3 放過過濾

- 5. 核心思想

- 5.1 分包

- 5.2 統一異常攔截

- 5.2.1 介紹

- 5.2.2 優點

- 5.2.3 關于性能

- 5.3 結果包裝器

- 5.3.1 如何使用

- 5.3.2 ConstantFactory

- 5.4 前端思想

- 5.4.1 布局

- 5.4.2 標簽

- 5.4.3 手動新增標簽頁

- 6. 常見問題答疑

- 6.1 默認的系統登錄賬號和密碼是多少

- 6.2 權限異常

- 6.3 為何分頁是前端實現

- 6.4 關于${ctxPath}

- 6.5 放過某些url的權限驗證

- 6.6 主頁的搜索功能

- 6.7 運行sql報錯

- 6.8 關于打包

- 6.9 查詢結果的駝峰轉化問題

- 6.10 為何使用beetl

- 6.11 為何有的業務沒有service層

- 6.12 為何既有dao,又有mapper

- 6.13 提示@spring.active@錯誤