[TOC]

# CND識別

如果挖掘的目標購買了CDN服務,可以直接ping目標的域名,但得到的并非真正的目標Web服務器,只是離我們最近的一臺目標節點的CDN服務器,這就導致了我們沒法直接得到目標的真實IP段范圍。

## CDN簡介

CDN的全稱是Content Delivery Network,即內容分發網絡。其基本思路是盡可能避開互聯網上有可能影響數據傳輸速度和穩定性的瓶頸和環節,使內容傳輸的更快、更穩定。通過在網絡各處放置節點服務器所構成的在現有的互聯網基礎之上的一層智能虛擬網絡,CDN系統能夠實時地根據網絡流量和各節點的連接、負載狀況以及到用戶的距離和響應時間等綜合信息將用戶的請求重新導向離用戶最近的服務節點上。

## 國內外CND

國內常見CDN

~~~

阿里云

騰訊云

百度云

網宿科技(ChinanNet Center)

藍汛

金山云

UCloud

網易云

世紀互聯

七牛云

京東云等

~~~

國外常見CDN

~~~

Akamai(阿卡邁)

Limelight Networks(簡稱LLNW)

AWS Cloud(亞馬遜)

Google(谷歌)

Comcast(康卡斯特)

~~~

## 判斷目標是否存在CDN

由于CDN需要代價,一般小企業很大幾率不會存在CDN服務。

假如一些企業存在CDN服務,那該如何尋找其真實IP呢,往下看,常見幾種手法

### Ping目標主域

通常通過ping目標主域,觀察域名的解析情況,以此來判斷其是否使用了CDN

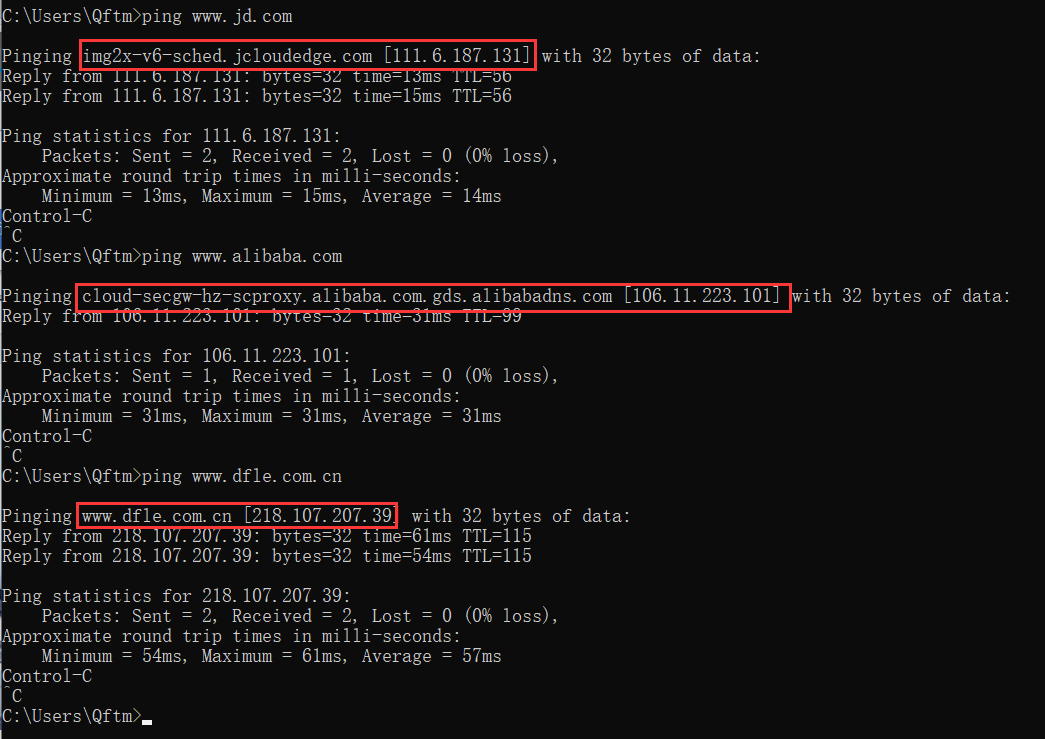

對京東和阿里還有一家電器企業進行ping測試,觀察域名的解析情況,可以看到京東和阿里都采用了自家CDN,而那個電器企業沒有CDN服務

~~~cmd

C:\Users\Qftm>ping www.jd.com

C:\Users\Qftm>ping www.alibaba.com

C:\Users\Qftm>ping www.dfle.com.cn

~~~

### Nslookup

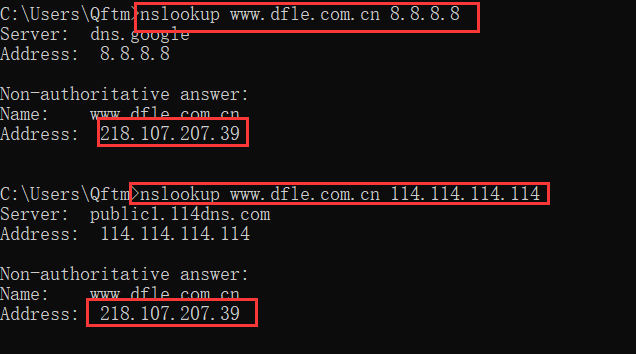

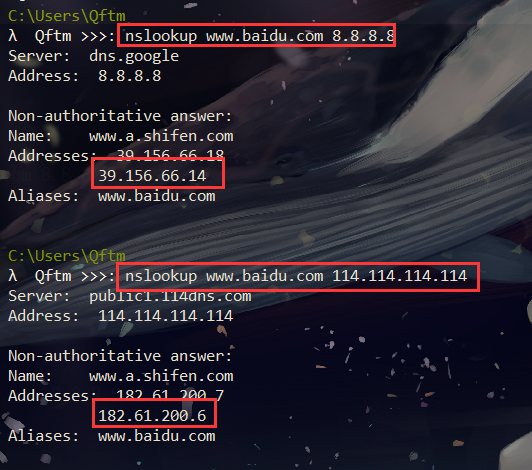

#### 不同DNS域名解析

不同DNS域名解析情況對比,判斷其是否使用了CDN

不同DNS解析結果若不一樣,很有可能存在CDN服務

~~~

C:\Users\Qftm>nslookup www.dfle.com.cn 8.8.8.8

C:\Users\Qftm>nslookup www.dfle.com.cn 114.114.114.114

~~~

~~~

λ Qftm >>>: nslookup www.baidu.com 8.8.8.8

λ Qftm >>>: nslookup www.baidu.com 114.114.114.114

~~~

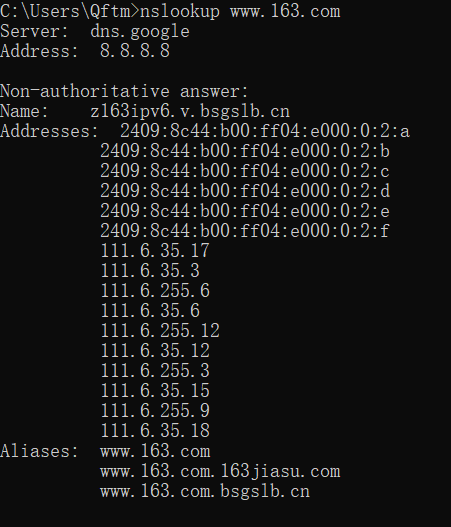

#### nslookup默認解析

若解析結果有多個,很有可能存在CDN,相反,若解析結果有一個,可能不存在CDN(不能肯定)

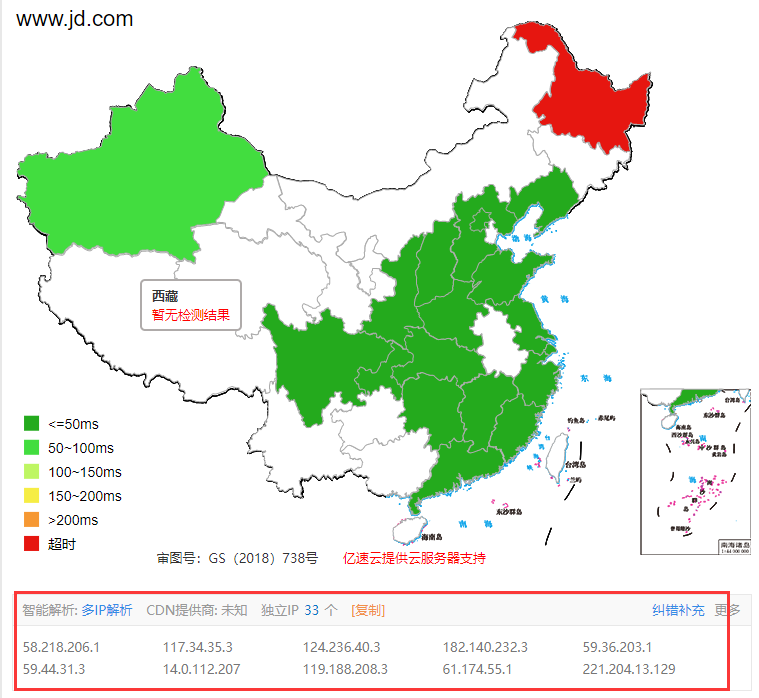

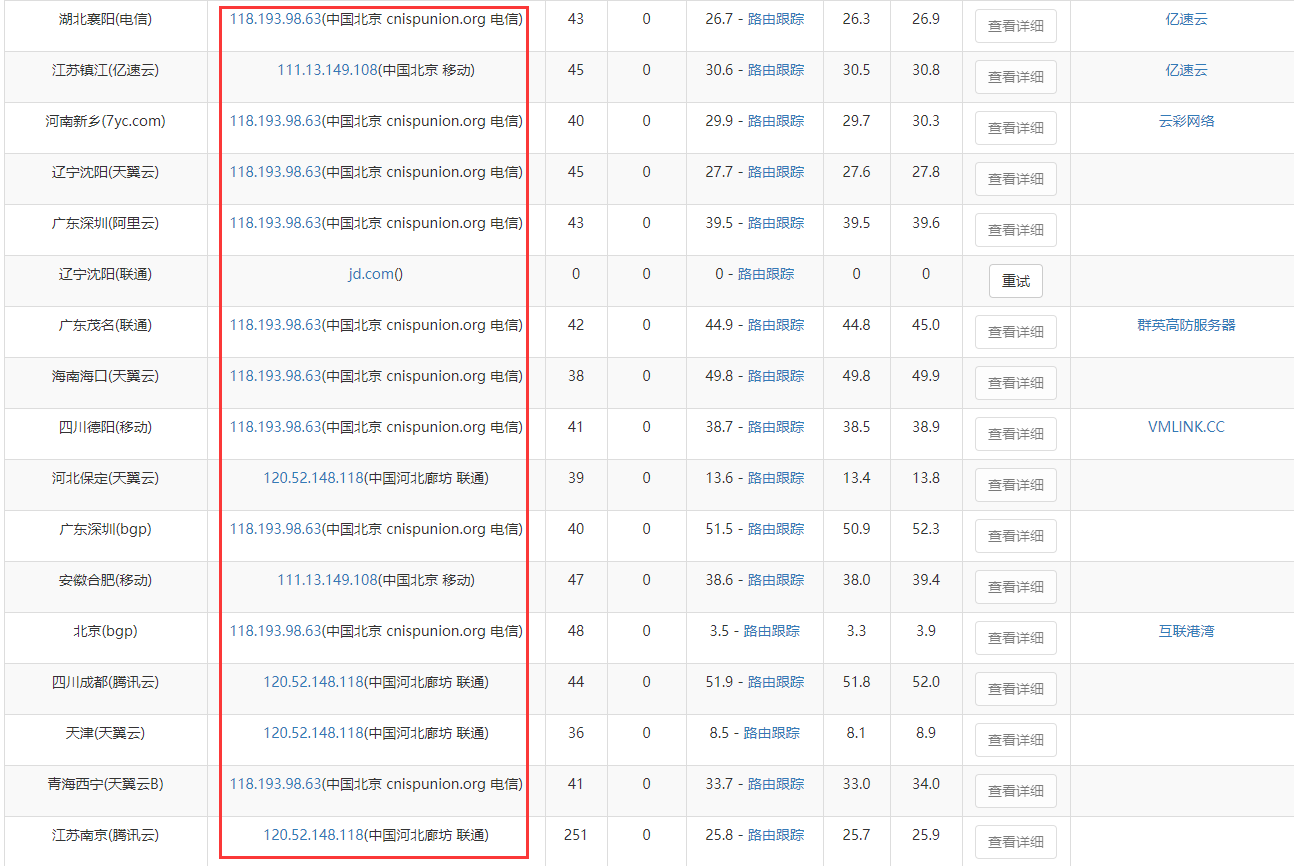

### 全國Ping

利用全國多地區的ping服務器操作,然后對比每個地區ping出的IP結果,查看這些IP是否一致, 如果都是一樣的,極有可能不存在CDN。如果IP大多不太一樣或者規律性很強,可以嘗試查詢這些IP的歸屬地,判斷是否存在CDN。

在線網址

* [Ping檢測-站長工具](http://ping.chinaz.com/)

* [17CE](https://www.17ce.com/)

* [ipip (支持國內、國外)](https://tools.ipip.net/newping.php)

#### 站長工具

測試目標:`www.jd.com`

#### 17CE

測試目標:`www.baidu.com`

#### IPIP

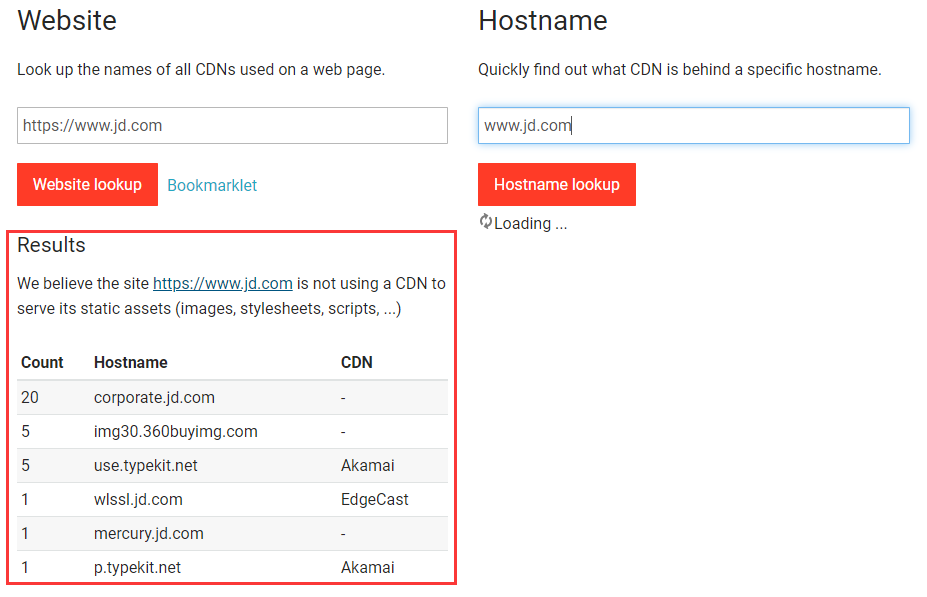

### 工具查詢

這里工具只能作為輔助,有一定誤報的概率,只能作為參考

#### Cdnplanet

* [cdnplanet](https://www.cdnplanet.com/tools/cdnfinder/)(查詢可能比較慢)

- src導航站

- kali和msf

- 信息收集

- 收集域名信息

- Whois 查詢

- 備案信息查詢

- 信用信息查詢

- IP反查站點的站

- 瀏覽器插件

- 收集子域名信息

- 在線平臺

- 工具枚舉

- ssl與證書透明度

- DNS歷史解析

- DNS域傳送漏洞

- C段探測

- JS文件域名&ip探測

- 搜索引擎&情報社區

- google黑客

- 威脅情報

- 鐘馗之眼

- 收集相關應用信息

- 微信公眾號&微博

- APP收集&反編譯

- 收集常用端口信息

- 常見端口&解析&總結

- 掃描工具

- 網絡空間引擎搜索

- 瀏覽器插件

- nmap掃描

- 收集敏感信息

- 源碼泄露

- 郵箱信息收集

- 備份文件泄露

- 目錄&后臺掃描

- 公網網盤

- 歷史資產

- 指紋&WAF&CDN識別

- 指紋識別

- CDN識別

- 繞過CDN查找真實IP

- WAF識別

- 漏洞資源和社工

- 漏洞公共資源庫

- 社會工程

- 資產梳理

- 各種對滲透有幫助的平臺

- 掃描器

- 掃描器對比

- AppScan(IBM)_web和系統

- AWVS_web掃描

- X-Scan_系統掃描

- WebInspect_HP_WEB

- Netsparker_web

- WVSS_綠盟_web

- 安恒明鑒

- Nessus_系統

- nexpose_系統

- 啟明天鏡_web_系統

- SQL注入

- 常用函數

- sql注入步驟

- union注入和information_schema庫

- 函數和報錯注入

- SQL盲注

- 其他注入方式

- 防止SQL注入解決方案

- Access數據庫注入

- MSSQL數據庫注入

- MYSQL數據庫注入

- 神器SQLmap

- xss跨站腳本攻擊

- xss原理和分類

- xss案例和修復

- xss繞過技巧

- xss案例

- 文件上傳下載包含

- 常有用文件路徑

- 文件上傳漏洞

- 文件下載漏洞

- 文件包含漏洞

- upload-labs上傳漏洞練習

- XXE、SSRF、CSRF

- SSRF原理基礎

- SSRF案例實戰

- CSRF原理基礎

- CSRF案例及防范

- XXE之XML_DTD基礎

- XXE之payload與修復

- XXE結合SSRF

- 遠程命令執行與反序列化

- 遠程命令和代碼執行漏洞

- 反序列化漏洞

- 驗證碼與暴力破解

- 爆破與驗證碼原理

- CS架構暴力破解

- BS架構暴力破解

- WEB編輯器漏洞

- 編輯器漏洞基礎

- Ewebeditor編輯器

- FCKeditor編輯器

- 其他編輯器

- web中間件漏洞

- 中間件解析漏洞

- Tomcat常見的漏洞總結

- Jboss漏洞利用總結

- Weblogic漏洞利用總結

- WEB具體步驟

- 旁注和越權

- CDN繞過

- 越權與邏輯漏洞

- WEB應用常見其他漏洞

- WEB登陸頁面滲透思路

- 獲取WEBshell思路

- 社工、釣魚、apt

- 社工和信息收集

- 域名欺騙

- 釣魚郵件

- 一些釣魚用的掛馬工具

- 代碼審計

- 代碼審計工具

- WAF繞過

- WAF基礎及云WAF

- 各種WAF繞過方法

- 繞過WAF上傳文件

- 系統提權

- windows系統提權

- linux系統提權

- 數據庫提權操作系統

- 內網橫向滲透

- 內網穿透方式

- 一些內網第三方應用提權

- ARP與DOS

- ARP欺騙

- DOS與DDOS

- 一些DOS工具