[TOC]

## 繞過CDN查找真實IP

在確認了目標確實用了CDN以后,就需要繞過CDN尋找目標的真實IP,下面介紹一些常規的方法。

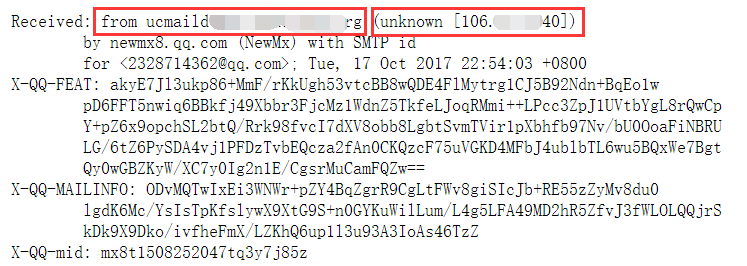

### 內部郵箱源

一般的郵件系統都在內部,沒有經過CDN的解析,通過利用目標網站的郵箱注冊、找回密碼或者RSS訂閱等功能,查看郵件、尋找郵件頭中的郵件服務器域名IP,ping這個郵件服務器的域名,就可以獲得目標的真實IP。

注意:必須是目標自己的郵件服務器,第三方或公共郵件服務器是沒有用的。

### 國外請求

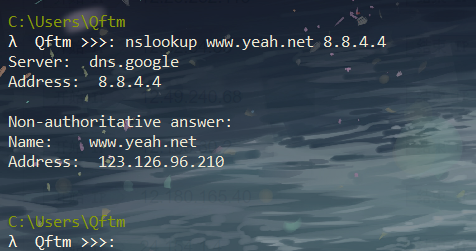

很多時候國內的CDN對國外得覆蓋面并不是很廣,故此可以利用此特點進行探測。通過國外代理訪問就能查看真實IP了,或者通過國外的DNS解析,可能就能得到真實的IP。

#### 國際Ping

國際ping測試站點

* [ipip](https://tools.ipip.net/newping.php)

* [ASM](https://asm.ca.com/en/ping.php)

#### 國外DNS解析

* [世界各地DNS服務器地址大全](http://www.ab173.com/dns/dns_world.php)

測試站點:`www.yeah.net`

美國加利福尼亞州山景市谷歌公司DNS服務器:`8.8.4.4`

### 分站域名&C段查詢

很多網站主站的訪問量會比較大,所以主站都是掛CDN的,但是分站可能沒有掛CDN,可以通過ping二級域名獲取分站IP, 可能會出現分站和主站不是同一個IP但在同一個C段下面的情況,從而能判斷出目標的真實IP段。

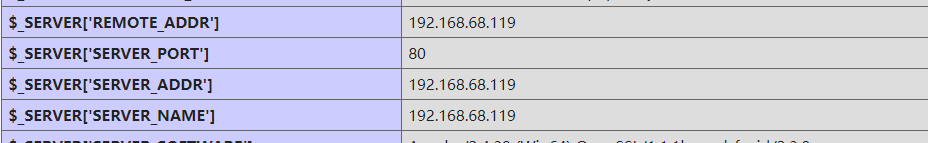

### 網站漏洞

通過網站的信息泄露如phpinfo泄露,github信息泄露,命令執行等漏洞獲取真實ip。

#### 一些測試文件

phpinfo、test等

#### SSRF漏洞

服務器主動向外發起連接,找到真實IP地址

### 查詢DNS歷史析記錄

一般網站從部署開始到使用cdn都有一個過程,周期如果較長的話 則可以通過這類歷史解析記錄查詢等方式獲取源站ip,查看IP與域名綁定的歷史記錄,可能會存在使用CDN前的記錄。

### 目標網站APP應用

如果目標網站有自己的App,可以嘗試利用Fiddler或Burp Suite抓取App的請求,從里面找到目標的真實IP。

### 網絡空間引擎搜索

shodan、FOFA、zoomeye

- src導航站

- kali和msf

- 信息收集

- 收集域名信息

- Whois 查詢

- 備案信息查詢

- 信用信息查詢

- IP反查站點的站

- 瀏覽器插件

- 收集子域名信息

- 在線平臺

- 工具枚舉

- ssl與證書透明度

- DNS歷史解析

- DNS域傳送漏洞

- C段探測

- JS文件域名&ip探測

- 搜索引擎&情報社區

- google黑客

- 威脅情報

- 鐘馗之眼

- 收集相關應用信息

- 微信公眾號&微博

- APP收集&反編譯

- 收集常用端口信息

- 常見端口&解析&總結

- 掃描工具

- 網絡空間引擎搜索

- 瀏覽器插件

- nmap掃描

- 收集敏感信息

- 源碼泄露

- 郵箱信息收集

- 備份文件泄露

- 目錄&后臺掃描

- 公網網盤

- 歷史資產

- 指紋&WAF&CDN識別

- 指紋識別

- CDN識別

- 繞過CDN查找真實IP

- WAF識別

- 漏洞資源和社工

- 漏洞公共資源庫

- 社會工程

- 資產梳理

- 各種對滲透有幫助的平臺

- 掃描器

- 掃描器對比

- AppScan(IBM)_web和系統

- AWVS_web掃描

- X-Scan_系統掃描

- WebInspect_HP_WEB

- Netsparker_web

- WVSS_綠盟_web

- 安恒明鑒

- Nessus_系統

- nexpose_系統

- 啟明天鏡_web_系統

- SQL注入

- 常用函數

- sql注入步驟

- union注入和information_schema庫

- 函數和報錯注入

- SQL盲注

- 其他注入方式

- 防止SQL注入解決方案

- Access數據庫注入

- MSSQL數據庫注入

- MYSQL數據庫注入

- 神器SQLmap

- xss跨站腳本攻擊

- xss原理和分類

- xss案例和修復

- xss繞過技巧

- xss案例

- 文件上傳下載包含

- 常有用文件路徑

- 文件上傳漏洞

- 文件下載漏洞

- 文件包含漏洞

- upload-labs上傳漏洞練習

- XXE、SSRF、CSRF

- SSRF原理基礎

- SSRF案例實戰

- CSRF原理基礎

- CSRF案例及防范

- XXE之XML_DTD基礎

- XXE之payload與修復

- XXE結合SSRF

- 遠程命令執行與反序列化

- 遠程命令和代碼執行漏洞

- 反序列化漏洞

- 驗證碼與暴力破解

- 爆破與驗證碼原理

- CS架構暴力破解

- BS架構暴力破解

- WEB編輯器漏洞

- 編輯器漏洞基礎

- Ewebeditor編輯器

- FCKeditor編輯器

- 其他編輯器

- web中間件漏洞

- 中間件解析漏洞

- Tomcat常見的漏洞總結

- Jboss漏洞利用總結

- Weblogic漏洞利用總結

- WEB具體步驟

- 旁注和越權

- CDN繞過

- 越權與邏輯漏洞

- WEB應用常見其他漏洞

- WEB登陸頁面滲透思路

- 獲取WEBshell思路

- 社工、釣魚、apt

- 社工和信息收集

- 域名欺騙

- 釣魚郵件

- 一些釣魚用的掛馬工具

- 代碼審計

- 代碼審計工具

- WAF繞過

- WAF基礎及云WAF

- 各種WAF繞過方法

- 繞過WAF上傳文件

- 系統提權

- windows系統提權

- linux系統提權

- 數據庫提權操作系統

- 內網橫向滲透

- 內網穿透方式

- 一些內網第三方應用提權

- ARP與DOS

- ARP欺騙

- DOS與DDOS

- 一些DOS工具