[TOC]

# <span style="font-size:15px">**overlay2驅動文件系統的根目錄結構**</span>

```

[root@iZbp1bum6107bp8mgzkeunZ docker]# ll /var/lib/docker/image/overlay2/

total 16

drwx------ 4 root root 4096 Apr 4 2022 distribution

drwx------ 4 root root 4096 Apr 4 2022 imagedb

drwx------ 5 root root 4096 Apr 4 2022 layerdb

-rw------- 1 root root 2585 Jun 5 16:35 repositories.json

```

# <span style="font-size:15px">**鏡像庫元數據:repositories.json**</span>

```

[root@iZbp1bum6107bp8mgzkeunZ overlay2]# cat repositories.json | jq

{

"Repositories": {

"alpine": {

"alpine:latest": "sha256:76c8fb57b6fc8599de38027112c47170bd19f99e7945392bd78d6816db01f4ad",

"sha256:9c6f0724472873bb50a2ae67a9e7adcb57673a183cea8b06eb778dca859181b5",

"alpine@sha256:f22945d45ee2eb4dd463ed5a431d9f04fcd80ca768bb1acf898d91ce51f7bf04": "sha256:76c8fb57b6fc8599de38027112c47170bd19f99e7945392bd78d6816db01f4ad"

},

"centos": {

"centos:7": "sha256:eeb6ee3f44bd0b5103bb561b4c16bcb82328cfe5809ab675bb17ab3a16c517c9",

"centos@sha256:c73f515d06b0fa07bb18d8202035e739a494ce760aa73129f60f4bf2bd22b407": "sha256:eeb6ee3f44bd0b5103bb561b4c16bcb82328cfe5809ab675bb17ab3a16c517c9"

},

"elasticsearch": {

"elasticsearch:7.17.2": "sha256:ff55ff4ded04f5512613ca71b29b0fdf093b6ba95aa4ed4264a18a8045ad0d59",

"elasticsearch@sha256:f51e653b5dfca16afef88d870b697e087e4b562c63c3272d6e8c3c92657110d9": "sha256:ff55ff4ded04f5512613ca71b29b0fdf093b6ba95aa4ed4264a18a8045ad0d59"

},

"hello_docker": {

"hello_docker:latest": "sha256:9482dcef2f5d13b234ecfdd7ff43b2ebf12e2eef1c9d4fa3dadf8a574cd15d47"

}

}

}

```

repository 是由具有某個功能的 docker 鏡像的所有迭代版本構成的鏡像庫。repository的信息記錄在repositories.json文件中。

repositories.json 文件存儲了所有本地鏡像的元數據,包括鏡像庫名字、鏡像名字、標簽和鏡像ID。上面示例中的 alpine、centos、elasticsearch、hello_docker就是鏡像庫名字。

docker默認采用SHA256算法根據鏡像元數據配置文件計算出鏡像ID。上面示例中的`alpine:latest`和`alpine@sha256:f22945d45ee2eb4dd463ed5a431d9f04fcd80ca768bb1acf898d91ce51f7bf04`本質上是一樣的,因為他們都指向同一個鏡像ID:`76c8fb57b6fc8599de38027112c47170bd19f99e7945392bd78d6816db01f4ad`。在docker images中可以看到對應的image id的縮寫`76c8fb57b6fc`。

```

[root@iZbp1bum6107bp8mgzkeunZ overlay2]# docker images

REPOSITORY TAG IMAGE ID CREATED SIZE

alpine latest 76c8fb57b6fc 6 months ago 5.57MB

elasticsearch 7.17.2 ff55ff4ded04 6 months ago 611MB

kibana 7.17.2 19591c8c1eb3 6 months ago 889MB

ubuntu latest ff0fea8310f3 7 months ago 72.8MB

centos 7 eeb6ee3f44bd 13 months ago 204MB

```

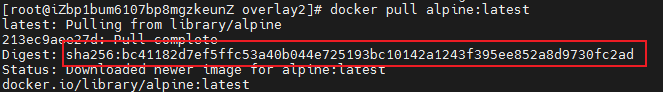

其中`sha256:f22945d45ee2eb4dd463ed5a431d9f04fcd80ca768bb1acf898d91ce51f7bf04`被稱為鏡像的摘要,在拉取鏡像的時候可以看到。

# <span style="font-size:15px">**鏡像元數據**</span>

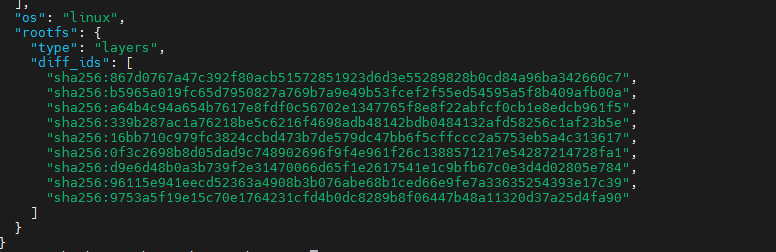

image元數據包括了鏡像架構(如amd64)、操作系統、鏡像默認配置、構建該鏡像的容器ID和配置、構建該鏡像的docker版本、構建鏡像的歷史信息以及rottfs組成。其中構建鏡像的歷史信息和 rootfs 組成部分除了具有描述鏡像的作用外,還將鏡像和構成該鏡像的鏡像層關聯了起來。**Docker 會根據歷史信息和 rootfs 中的`diff_ids`計算出構成該鏡像的鏡像層的存儲索引`chainID`,這也是 docker 1.10 鏡像存儲中基于內容尋址的核心技術。**

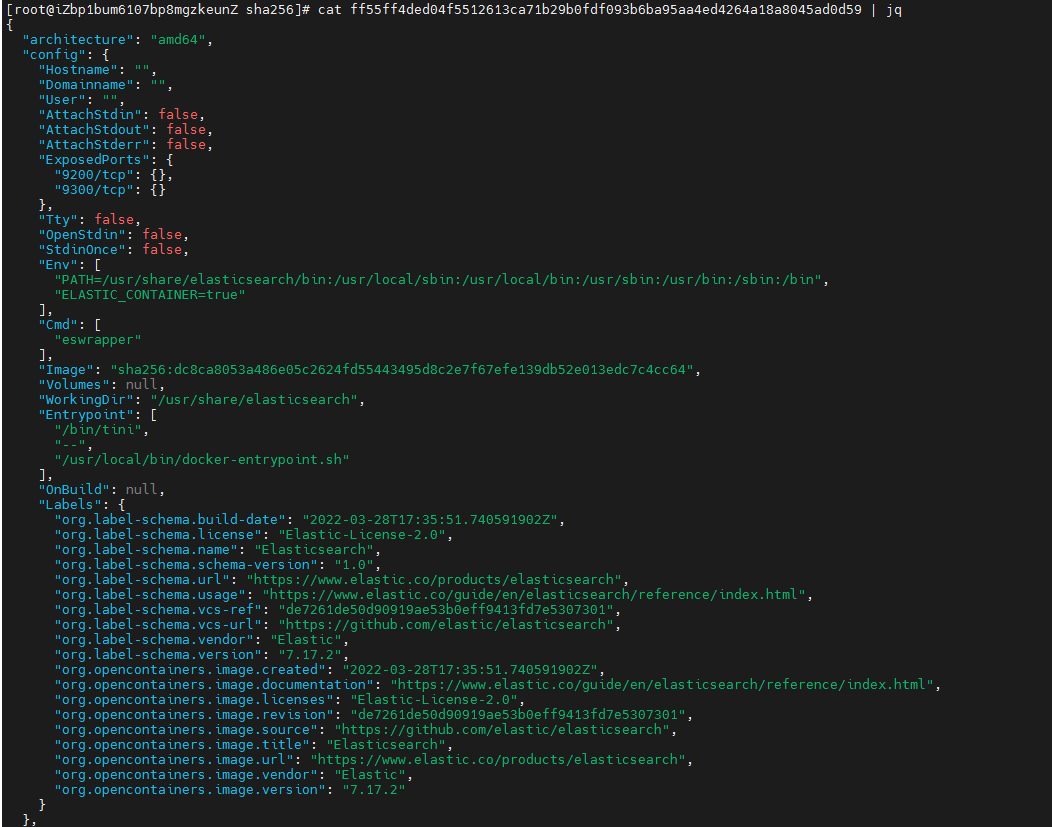

images元數據被保存在文件 `/var/lib/docker/image//imagedb/content/sha256/ `中。

以elasticsearch鏡像為例:elasticsearch:7.17.2鏡像保存在`/var/lib/docker/image/overlay2/imagedb/content/sha256/ff55ff4ded04f5512613ca71b29b0fdf093b6ba95aa4ed4264a18a8045ad0d59`文件中。

```

[root@iZbp1bum6107bp8mgzkeunZ sha256]# docker images | grep elast

elasticsearch 7.17.2 ff55ff4ded04 6 months ago 611MB

[root@iZbp1bum6107bp8mgzkeunZ sha256]# pwd

/var/lib/docker/image/overlay2/imagedb/content/sha256

[root@iZbp1bum6107bp8mgzkeunZ sha256]# ls ff55ff4ded04f5512613ca71b29b0fdf093b6ba95aa4ed4264a18a8045ad0d59

ff55ff4ded04f5512613ca71b29b0fdf093b6ba95aa4ed4264a18a8045ad0d59

```

從圖片中可以看到,elasticsearch:7.17.鏡像元數據中包含了鏡像配置和構建配置,其中rootfs中的diff_ids就是鏡像層,**在構建鏡像容器時,會從上到下依次依賴構建。**

# <span style="font-size:15px">**鏡像層元數據**</span>

在 docker 1.10 版本后,鏡像元數據管理巨大的改變之一就是簡化了鏡像層的元數據,鏡像層只包含一個具體的鏡像層文件包。用戶在 docker 宿主機上下載了某個鏡像層之后,docker 會在宿主機上基于鏡像層文件包和 image 元數據構建本地的 layer 元數據,包括 diff、parent、size 等。而當 docker 將在宿主機上產生的新的鏡像層上傳到 registry 時,與新鏡像層相關的宿主機上的元數據也不會與鏡像層一塊打包上傳。

鏡像層數據存儲在`/var/lib/docker/image/<graph_driver>/layerdb/sha256/<chainID>/`目錄下。

```

// 目錄結構如下

[root@iZbp1bum6107bp8mgzkeunZ db8dff71c91610e7c7e947bc060c9ecfe0a43d75fddc95de3f2002984f25ba0b]# tree

.

├── cache-id # docker 隨機生成的 uuid,內容是保存鏡像層的目錄索引,即是鏡像層的數據文件存放的目錄名

├── diff # diff文件的內容正是diff_ids中的鏡像層id

├── parent # parent文件記錄的是上層鏡像層的id,對于最底層的layer來說,由于沒有父layer,所以沒有這個文件

├── size # 記錄的是當前鏡像層的大小,單位是字節

└── tar-split.json.gz # layer壓縮包的是split文件,通過這個文件可以還原layer的tar包。在docker save導出image的時候會用到

```

## <span style="font-size:15px">**計算chainID的具體方法**</span>

從image元數據中,拿到了`diff_ids`之后需要去找到對應的鏡像層元數據。

以elasticsearch:7.17.鏡像元數據的`diff_ids`為例:

```

[root@iZbp1bum6107bp8mgzkeunZ sha256]# cat ff55ff4ded04f5512613ca71b29b0fdf093b6ba95aa4ed4264a18a8045ad0d59 | jq

{

"architecture": "amd64",

...

"rootfs": {

"type": "layers",

"diff_ids": [

"sha256:867d0767a47c392f80acb51572851923d6d3e55289828b0cd84a96ba342660c7",

"sha256:b5965a019fc65d7950827a769b7a9e49b53fcef2f55ed54595a5f8b409afb00a",

"sha256:a64b4c94a654b7617e8fdf0c56702e1347765f8e8f22abfcf0cb1e8edcb961f5",

"sha256:339b287ac1a76218be5c6216f4698adb48142bdb0484132afd58256c1af23b5e",

"sha256:16bb710c979fc3824ccbd473b7de579dc47bb6f5cffccc2a5753eb5a4c313617",

"sha256:0f3c2698b8d05dad9c748902696f9f4e961f26c1388571217e54287214728fa1",

"sha256:d9e6d48b0a3b739f2e31470066d65f1e2617541e1c9bfb67c0e3d4d02805e784",

"sha256:96115e941eecd52363a4908b3b076abe68b1ced66e9fe7a33635254393e17c39",

"sha256:9753a5f19e15c70e1764231cfd4b0dc8289b8f06447b48a11320d37a25d4fa90"

]

}

}

}

```

鏡像層的 chainID 計算公式為 `chainID(n)=SHA256(chain(n-1) diffID(n))`,也就是根據父鏡像層的 chainID 加上一個空格和當前層的 diffID,再計算 SHA256 的哈希值

計算步驟如下:

1. 由于鏡像層在構建容器時,是由上到下依次構建,因此第一層的鏡像層id是最底層的,sha256之后的隨機數值即使chainID值

2. 根據公式,由第一層的值加上空格,拼接第二層的diffID值,使用sha256sum命令計算SHA256哈希值,得出的結果就是第二層的chainID。

3. 第三層的chainID,即使用 “sha256:”拼接第二層的chainID來與第三層的diffID來計算,依次類推。

```

// edbab184adac1d80d52d20ad99196a61f9406640ccf96e1995285d3a72928517 就是第二層的chainID

[root@iZbp1bum6107bp8mgzkeunZ sha256]# echo -n "sha256:867d0767a47c392f80acb51572851923d6d3e55289828b0cd84a96ba342660c7 sha256:b5965a019fc65d7950827a769b7a9e49b53fcef2f55ed54595a5f8b409afb00a" | sha256sum | awk '{print $1}'

edbab184adac1d80d52d20ad99196a61f9406640ccf96e1995285d3a72928517

[root@iZbp1bum6107bp8mgzkeunZ sha256]# ls /var/lib/docker/image/overlay2/layerdb/sha256/edbab184adac1d80d52d20ad99196a61f9406640ccf96e1995285d3a72928517

cache-id diff parent size tar-split.json.gz

[root@iZbp1bum6107bp8mgzkeunZ sha256]# cat /var/lib/docker/image/overlay2/layerdb/sha256/edbab184adac1d80d52d20ad99196a61f9406640ccf96e1995285d3a72928517/diff && echo

sha256:b5965a019fc65d7950827a769b7a9e49b53fcef2f55ed54595a5f8b409afb00a

// 第三層diffID (sha256:a64b4c94a654b7617e8fdf0c56702e1347765f8e8f22abfcf0cb1e8edcb961f5)計算方式

[root@iZbp1bum6107bp8mgzkeunZ sha256]# echo -n "sha256:edbab184adac1d80d52d20ad99196a61f9406640ccf96e1995285d3a72928517 sha256:a64b4c94a654b7617e8fdf0c56702e1347765f8e8f22abfcf0cb1e8edcb961f5" | sha256sum | awk '{print $1}'

1cf2d211cdb7a36dc7366f91b596c7d1f68940a529c5705aefa175e87c7b3aef

[root@iZbp1bum6107bp8mgzkeunZ sha256]# ls /var/lib/docker/image/overlay2/layerdb/sha256/1cf2d211cdb7a36dc7366f91b596c7d1f68940a529c5705aefa175e87c7b3aef

cache-id diff parent size tar-split.json.gz

[root@iZbp1bum6107bp8mgzkeunZ sha256]# cat /var/lib/docker/image/overlay2/layerdb/sha256/1cf2d211cdb7a36dc7366f91b596c7d1f68940a529c5705aefa175e87c7b3aef/diff && echo

sha256:a64b4c94a654b7617e8fdf0c56702e1347765f8e8f22abfcf0cb1e8edcb961f5

```

# <span style="font-size:15px">**容器存儲**</span>

```

[root@iZbp1bum6107bp8mgzkeunZ overlay2]# docker ps -a

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

b8464578be3d elasticsearch:7.17.2 "/bin/tini -- /usr/l…" 6 months ago Exited (143) 7 hours ago elasticsearch

```

通過 docker ps命令可以查詢到容器的ID,由**CONTAINER ID**可以/var/lib/docker/下找到二個目錄:

```

// 1、/var/lib/docker/containers/目錄

// 很明顯容器的hosts,hostname等配置文件是存儲在這個目錄下的

[root@iZbp1bum6107bp8mgzkeunZ layerdb]# ls /var/lib/docker/containers/*b8464578be3d*

b8464578be3dcb1b260e31cf9a934232cf837fb37a6c8aa98c6eeafce8d38459-json.log checkpoints config.v2.json hostconfig.json hostname hosts mounts resolv.conf resolv.conf.hash

// 2、/var/lib/docker/image/overlay2/layerdb/mounts/ 目錄下

[root@iZbp1bum6107bp8mgzkeunZ mounts]# ls /var/lib/docker/image/overlay2/layerdb/mounts/*b8464578be3d*

init-id mount-id parent

```

以下例子可以看出該目錄下init-id和mount-id的值是一樣的

aba555ae0cdb873c0f4bed44f5320ec91e4e04d244acf537bc415489b8befcc2就是container的數據文件,在/var/lib/docker/overlay2中的目錄名。

```

[root@iZbp1bum6107bp8mgzkeunZ b8464578be3dcb1b260e31cf9a934232cf837fb37a6c8aa98c6eeafce8d38459]# pwd

/var/lib/docker/image/overlay2/layerdb/mounts/b8464578be3dcb1b260e31cf9a934232cf837fb37a6c8aa98c6eeafce8d38459

[root@iZbp1bum6107bp8mgzkeunZ b8464578be3dcb1b260e31cf9a934232cf837fb37a6c8aa98c6eeafce8d38459]# cat mount-id && echo

aba555ae0cdb873c0f4bed44f5320ec91e4e04d244acf537bc415489b8befcc2

[root@iZbp1bum6107bp8mgzkeunZ b8464578be3dcb1b260e31cf9a934232cf837fb37a6c8aa98c6eeafce8d38459]# cat init-id && echo

aba555ae0cdb873c0f4bed44f5320ec91e4e04d244acf537bc415489b8befcc2-init

[root@iZbp1bum6107bp8mgzkeunZ b8464578be3dcb1b260e31cf9a934232cf837fb37a6c8aa98c6eeafce8d38459]# ls /var/lib/docker/overlay2/aba555ae0cdb873c0f4bed44f5320ec91e4e04d244acf537bc415489b8befcc2

diff link lower work

```

- PHP

- PHP基礎

- PHP介紹

- 如何理解PHP是弱類型語言

- 超全局變量

- $_SERVER詳解

- 字符串處理函數

- 常用數組函數

- 文件處理函數

- 常用時間函數

- 日歷函數

- 常用url處理函數

- 易混淆函數區別(面試題常見)

- 時間戳

- PHP進階

- PSR規范

- RESTFUL規范

- 面向對象

- 三大基本特征和五大基本原則

- 訪問權限

- static關鍵字

- static關鍵字

- 靜態變量與普通變量

- 靜態方法與普通方法

- const關鍵字

- final關鍵字

- abstract關鍵字

- self、$this、parent::關鍵字

- 接口(interface)

- trait關鍵字

- instanceof關鍵字

- 魔術方法

- 構造函數和析構函數

- 私有屬性的設置獲取

- __toString()方法

- __clone()方法

- __call()方法

- 類的自動加載

- 設計模式詳解

- 關于設計模式的一些建議

- 工廠模式

- 簡單工廠模式

- 工廠方法模式

- 抽象工廠模式

- 區別和適用范圍

- 策略模式

- 單例模式

- HTTP

- 定義

- 特點

- 工作過程

- request

- response

- HTTP狀態碼

- URL

- GET和POST的區別

- HTTPS

- session與cookie

- 排序算法

- 冒泡排序算法

- 二分查找算法

- 直接插入排序算法

- 希爾排序算法

- 選擇排序算法

- 快速排序算法

- 循環算法

- 遞歸與尾遞歸

- 迭代

- 日期相關的類

- DateTimeInterface接口

- DateTime類

- DateTimeImmutable類

- DateInterval類

- DateTimeZone類

- DatePeriod類

- format參數格式

- DateInterval的format格式化參數

- 預定義接口

- ArrayAccess(數組式訪問)接口

- Serializable (序列化)接口

- Traversable(遍歷)接口

- Closure類

- Iterator(迭代器)接口

- IteratorAggregate(聚合迭代器) 接口

- Generator (生成器)接口

- composer

- composer安裝與使用

- python

- python3執行tarfile解壓文件報錯:tarfile.ReadError:file could not be opened successfully

- golang

- 單元測試

- 單元測試框架

- Golang內置testing包

- GoConvey庫

- testify庫

- 打樁與mock

- GoMock框架

- Gomonkey框架

- HTTP Mock

- httpMock

- mux庫/httptest

- 數據庫

- MYSQL

- SQL語言的分類

- 事務(重點)

- 索引

- 存儲過程

- 觸發器

- 視圖

- 導入導出數據庫

- 優化mysql數據庫的方法

- MyISAM與InnoDB區別

- 外連接、內連接的區別

- 物理文件結構

- PostgreSQL

- 編譯安裝

- pgsql常用命令

- pgsql應用目錄(bin目錄)文件結構解析

- pg_ctl

- initdb

- psql

- clusterdb

- cluster命令

- createdb

- dropdb

- createuser

- dropuser

- pg_config

- pg_controldata

- pg_checksums

- pgbench

- pg_basebackup

- pg_dump

- pg_dumpall

- pg_isready

- pg_receivewal

- pg_recvlogical

- pg_resetwal

- pg_restore

- pg_rewind

- pg_test_fsync

- pg_test_timing

- pg_upgrade

- pg_verifybackup

- pg_archivecleanup

- pg_waldump

- postgres

- reindexdb

- vacuumdb

- ecpg

- pgsql數據目錄文件結構解析

- pgsql數據目錄文件結構解析

- postgresql.conf解析

- pgsql系統配置參數說明

- pgsql索引類型

- 四種索引類型解析

- 索引之ctid解析

- 索引相關操作

- pgsql函數解析

- pgsql系統函數解析

- pgsql窗口函數解析

- pgsql聚合函數解析

- pgsql系統表解析

- pg_stat_all_indexes

- pg_stat_all_tables

- pg_statio_all_indexes

- pg_statio_all_tables

- pg_stat_database

- pg_stat_statements

- pg_extension

- pg_available_extensions

- pg_available_extension_versions

- pgsql基本原理

- 進程和內存結構

- 存儲結構

- 數據文件的內部結構

- 垃圾回收機制VACUUM

- 事務日志WAL

- 并發控制

- 介紹

- 事務ID-txid

- 元組結構-Tuple Structure

- 事務狀態記錄-Commit Log (clog)

- 事務快照-Transaction Snapshot

- 事務快照實例

- 事務隔離

- 事務隔離級別

- 讀已提交-Read committed

- 可重復讀-Repeatable read

- 可序列化-Serializable

- 讀未提交-Read uncommitted

- 鎖機制

- 擴展機制解析

- 擴展的定義

- 擴展的安裝方式

- 自定義創建擴展

- 擴展的管理

- 擴展使用實例

- 在pgsql中使用last、first聚合函數

- pgsql模糊查詢不走索引的解決方案

- pgsql的pg_trgm擴展解析與驗證

- 高可用

- LNMP

- LNMP環境搭建

- 一鍵安裝包

- 搭建方法

- 配置文件目錄

- 服務器管理系統

- 寶塔(Linux)

- 安裝與使用

- 開放API

- 自定義apache日志

- 一鍵安裝包LNMP1.5

- LNMP1.5:添加、刪除站點

- LNMP1.5:php多版本切換

- LNMP1.5 部署 thinkphp項目

- Operation not permitted解決方法

- Nginx

- Nginx的產生

- 正向代理和反向代理

- 負載均衡

- Linux常用命令

- 目錄與文件相關命令

- 目錄操作命令

- 文件編輯命令

- 文件查看命令

- 文件查找命令

- 文件權限命令

- 文件上傳下載命令

- 用戶和群組相關命令

- 用戶與用戶組的關系

- 用戶相關的系統配置文件

- 用戶相關命令

- 用戶組相關命令

- 壓縮與解壓相關命令

- .zip格式

- .tar.gz格式

- .gz格式

- .bz2格式

- 查看系統版本

- cpuinfo詳解

- meminfo詳解

- getconf獲取系統信息

- 磁盤空間相關命令

- 查看系統負載情況

- 系統環境變量

- 網絡相關命令

- ip命令詳解

- ip命令格式詳解

- ip address命令詳解

- ip link命令詳解

- ip rule命令詳解

- ip route命令詳解

- nslookup命令詳解

- traceroute命令詳解

- netstat命令詳解

- route命令詳解

- tcpdump命令詳解

- 系統進程相關命令

- ps命令詳解

- pstree命令詳解

- kill命令詳解

- 守護進程-supervisord

- 性能監控相關命令

- top命令詳解

- iostat命令詳解

- pidstat命令詳解

- iotop命令詳解

- mpstat命令詳解

- vmstat命令詳解

- ifstat命令詳解

- sar命令詳解

- iftop命令詳解

- 定時任務相關命令

- ssh登錄遠程主機

- ssh口令登錄

- ssh公鑰登錄

- ssh帶密碼登錄

- ssh端口映射

- ssh配置文件

- ssh安全設置

- 歷史紀錄

- history命令詳解

- linux開啟操作日志記錄

- 拓展

- git

- git初始化本地倉庫-https

- git初始化倉庫-ssh

- git-查看和設置config配置

- docker

- 概念

- docker原理

- docker鏡像原理

- docker Overlay2 文件系統原理

- docker日志原理

- docker日志驅動

- docker容器日志管理

- 原理論證

- 驗證容器的啟動是作為Docker Daemon的子進程

- 驗證syslog類型日志驅動

- 驗證journald類型日志驅動

- 驗證local類型日志驅動

- 修改容器的hostname

- 修改容器的hosts

- 驗證聯合掛載技術

- 驗證啟動多個容器對于磁盤的占用情況

- 驗證寫時復制原理

- 驗證docker內容尋址原理

- docker存儲目錄

- /var/lib/docker目錄

- image目錄

- overlay2目錄

- 數據卷

- 具名掛載和匿名掛載

- 數據卷容器

- Dockerfile詳解

- dockerfile指令詳解

- 實例:構造centos

- 實例:CMD和ENTRYPOINT的區別

- docker網絡詳解

- docker-compose

- 緩存

- redis

- redis的數據類型和應用場景

- redis持久化

- RDB持久化

- AOF持久化

- redis緩存穿透、緩存擊穿、緩存雪崩

- 常見網絡攻擊類型

- CSRF攻擊

- XSS攻擊

- SQL注入

- Cookie攻擊

- 歷史項目經驗

- 圖片上傳項目實例

- 原生php上傳方法實例

- base64圖片流

- tp5的上傳方法封裝實例

- 多級關系的遞歸查詢

- 數組轉樹結構

- thinkphp5.1+ajax實現導出Excel

- JS 刪除數組的某一項

- 判斷是否為索引數組

- ip操作