openstar的使用是非常靈活的,不僅僅是單一規則的匹配,而支持多規則組方式,AND 以及 OR 方式進行規則的連接,規則匹配的位置是`request`請求的任意位置

具體規則可以匹配的位置:

```

local scheme # 協議

local uri # uri (瀏覽器地址 ? 前的字符串)

local remoteIp # nginx 取的直連 IP (使用了realip模塊后,則是從header頭取的)

local ip # 通過 openstar 提供的 從header頭取的ip地址(目前使用 realip模塊就夠用了)

local serverIp # 服務器ip

local http_host # header 頭里的 HOST

local server_name # nginx 配置文件 server 字段

local hostname # 域名(準確的解析域名)

local method # 請求的方法

local referer # 請求的 referer

local useragent # 請求的 useragent

local cookie # 請求的 cookie

local request_uri # 完整的 請求地址 (uri+query_string)

local query_string # GET 請求參數(瀏覽器地址 ? 后面的內容)

local http_content_type # 請求頭 類型字段

local headers # table 類型的 header(包括所有header頭)

local args # table 類型的 GET 請求參數

local args_data # 所有GET請求的 value 的連接字符串,連接符 ,

local posts # http_content_type 為 x-www-form-urlencoded POST的請求參數的table類型

local posts_data # posts 該table中所有 value 的連接字符串,連接符 ,

local posts_all # 完整的請求body體內容

local post_form # POST 表單時,解析后的table

```

當然在高級規則中支持使用插件,就是說過濾代碼可以自己使用`lua`進行編寫,可以實現任意你想要的過濾功能,且性能上比 loadstring ,dofile 都要好,代碼上沒有什么大的問題,那么他的性能就不會很差

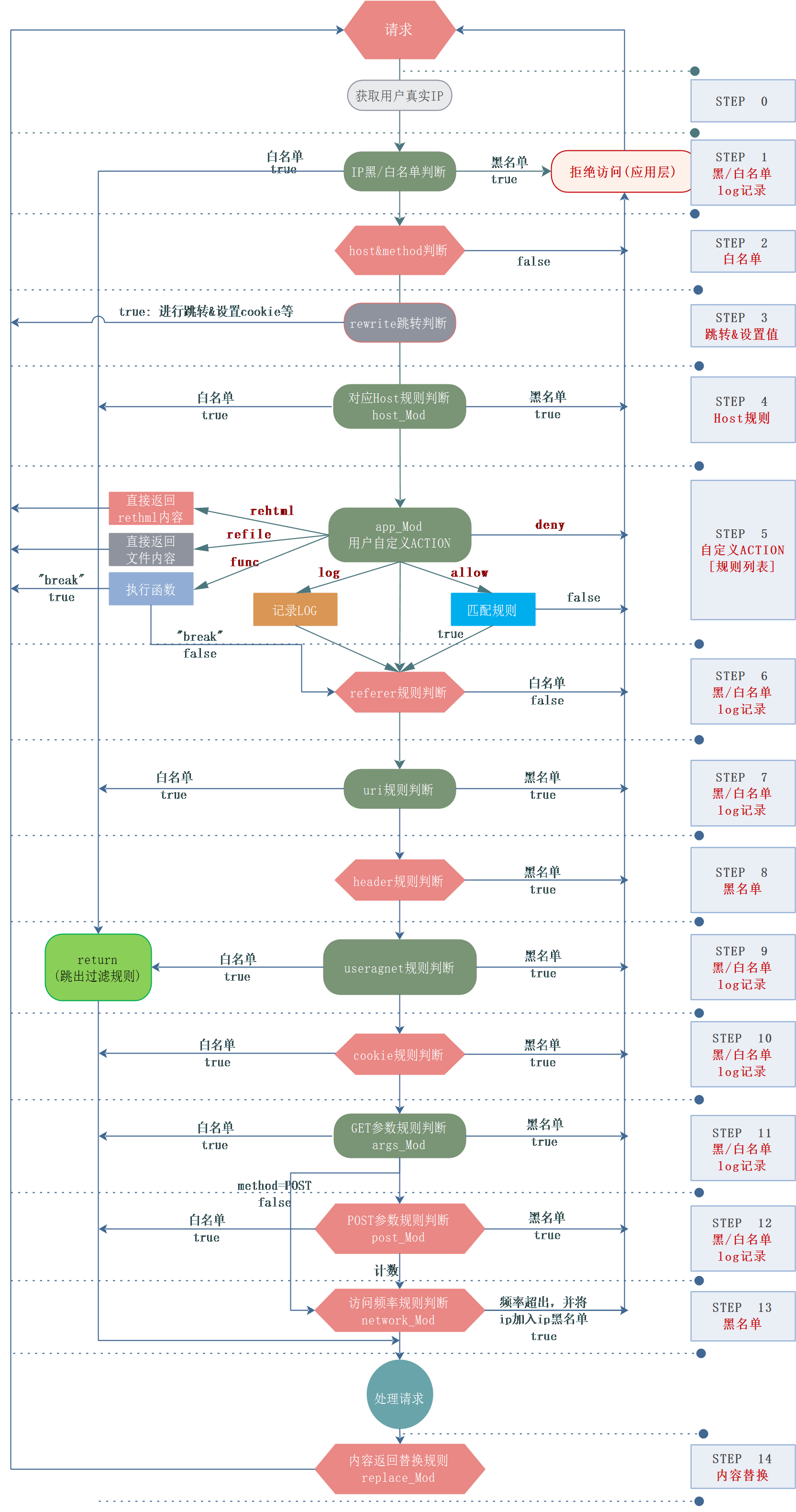

一定要看一下WAF整體的防護流程圖,規則之間的優先級就是根據這個流程圖而確定的,當規則配置沒有達到想要的效果,一定要冷靜,對比流程圖看看是否是遺漏的。

- kcon 兵器譜

- 演示 1

- 演示 2

- 演示 3

- 演示 4

- 演示 5

- 前言

- 安裝

- 更新

- 登錄后臺

- 授權認證

- 集群配置

- 7層防護 -- 最佳實踐

- 匹配位置說明

- 匹配方式說明

- 規則匹配詳解

- 全局 - CDN規則

- 添加header頭配置

- 限速limit配置

- 緩存proxy_cache配置

- 清除緩存

- 全局 - 獲取真實IP配置

- 全局 - IP黑白名單

- 全局 - 域名方法配置(白名單)

- 全局 - 跳轉規則配置

- 全局 - 高級規則配置

- 全局 - 普通規則配置

- 全局 - 頻率規則配置

- 全局 - 內容替換規則

- 內容替換規則(插件使用)

- 全局 - 攔截信息配置

- 全局 - LOG規則配置

- 平臺配置

- 基本配置

- 高級配置

- 配置文件管理

- 4 層代理

- 轉發配置

- 插件管理

- 防護配置

- 網站管理

- 證書管理

- 域名管理

- 網站規則

- 插件管理

- 插件操作 --- 基本使用

- 插件操作 --- 手機號脫敏插件

- 歸檔

- 更新日志

- 視頻教程目錄