## 簡介

該規則就是最基礎的CC頻率訪問控制,就是某個`ip`訪問某些域名的`uri`或者所有`uri`(`uri_Mod`配置了靜態文件執行`allow`動作時,計數就會排除計算的)

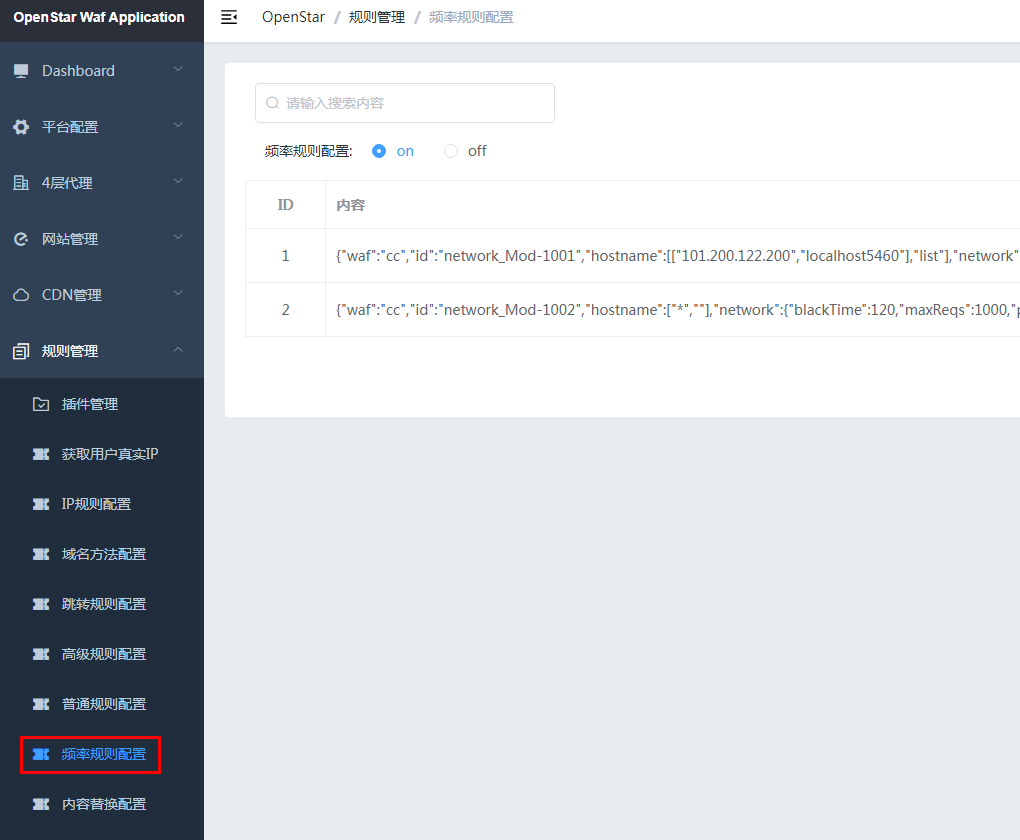

## 入口

## 配置說明

先看一下主界面吧

這里可以看到操作中有 上移、下移,等這樣條件規則組順序的功能,這就表示這里的規則,是有順序控制的,越在上面,越早執行!!!

調整好順序后,一定要 `應用` ,然后在 `保存`

* 規則開關

控制該模塊`network_Mod`全局開關是否啟用,如果關閉,那么該頁面中配置的所有頻率控制規則都不會生效。

## 添加

添加一條頻率控制規則,先看一下添加規則的界面

* des:對該條規則的人為描述,方便規則的管理和認知

* state:控制該條規則是否開啟

* waf:owasp標記

* hostname、uri

第一個參數:匹配的內容

第二個參數:匹配的方法(匹配符) 【參考匹配方式】

第三個參數:取反標記

* network:頻率控制相關參數

* guid:配置限速的cookie

可以根據cookie中的名稱進行頻率統計和限制,默認沒有則是用 ip 進行統計和限制

* pTime:單位時間(秒)

* maxReqs:單位時間統計維度訪問的最大值

* blackTime:觸發頻率限制后,攔截統計維度的攔截時間(秒)

## 刪除

刪除對應規則模塊中對應規則id

## 編輯

編輯對應規則模塊中對應規則id,其中的內容直接參考添加規則

## 保存為json/保存全部

保存對應規則組的配置從內存中保存到本地的json配置文件中,一般規則有變動后,需要保存,否則重啟后規則將會丟失(Slave會自動保存到本地磁盤)

## 實例講解

1.配置的示例 1

* host

匹配域名等于在列表中的(`www.abc.com` `localhost`)

`localhost` 這個表示的是WAF服務器的80端口的服務

* uri

匹配`uri`等于 `/api/test/time_t`

```

www.abc.com/aPi/time 匹配失敗

www.abc.com/api/test/time?aaa=111 匹配成功

```

* 頻率配置

10秒內`ip`訪問匹配`host` 已經 `uri` 成功的請求閾值超過30次就封閉 600 秒

怎么樣,好理解吧,這個就是針對某個`uri`進行頻率限速的

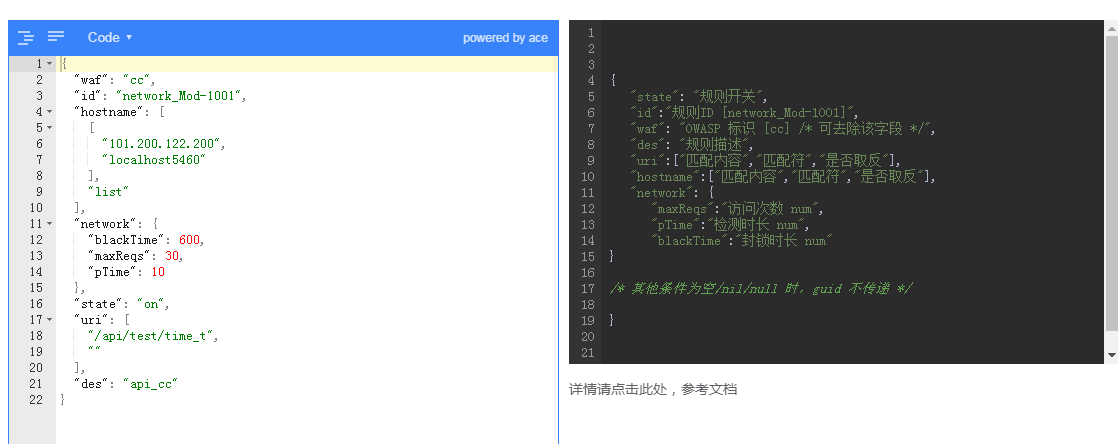

2. 配置實例 2

* host

匹配任何`host`,就是說知道請求到這個WAF服務器的就算,不區分那個域名了

* uri

匹配所有`uri`(`uri_Mod`配置了靜態資源文件執行`allow`時),靜態資源文件則不會參與計數

* 頻率配置

10秒內`ip`訪問匹配`host` 已經 `uri` 成功的請求閾值超過1000次就封閉 600 秒

理解一下,就是某個`ip`訪問WAF反向代理的任何域名,或者WAF本身,他的總數超過了閾值 1000 就攔截600秒

- kcon 兵器譜

- 演示 1

- 演示 2

- 演示 3

- 演示 4

- 演示 5

- 前言

- 安裝

- 更新

- 登錄后臺

- 授權認證

- 集群配置

- 7層防護 -- 最佳實踐

- 匹配位置說明

- 匹配方式說明

- 規則匹配詳解

- 全局 - CDN規則

- 添加header頭配置

- 限速limit配置

- 緩存proxy_cache配置

- 清除緩存

- 全局 - 獲取真實IP配置

- 全局 - IP黑白名單

- 全局 - 域名方法配置(白名單)

- 全局 - 跳轉規則配置

- 全局 - 高級規則配置

- 全局 - 普通規則配置

- 全局 - 頻率規則配置

- 全局 - 內容替換規則

- 內容替換規則(插件使用)

- 全局 - 攔截信息配置

- 全局 - LOG規則配置

- 平臺配置

- 基本配置

- 高級配置

- 配置文件管理

- 4 層代理

- 轉發配置

- 插件管理

- 防護配置

- 網站管理

- 證書管理

- 域名管理

- 網站規則

- 插件管理

- 插件操作 --- 基本使用

- 插件操作 --- 手機號脫敏插件

- 歸檔

- 更新日志

- 視頻教程目錄