### 希望看完本章,能幫你加強數據的安全性,沒有最安全,只有更安全

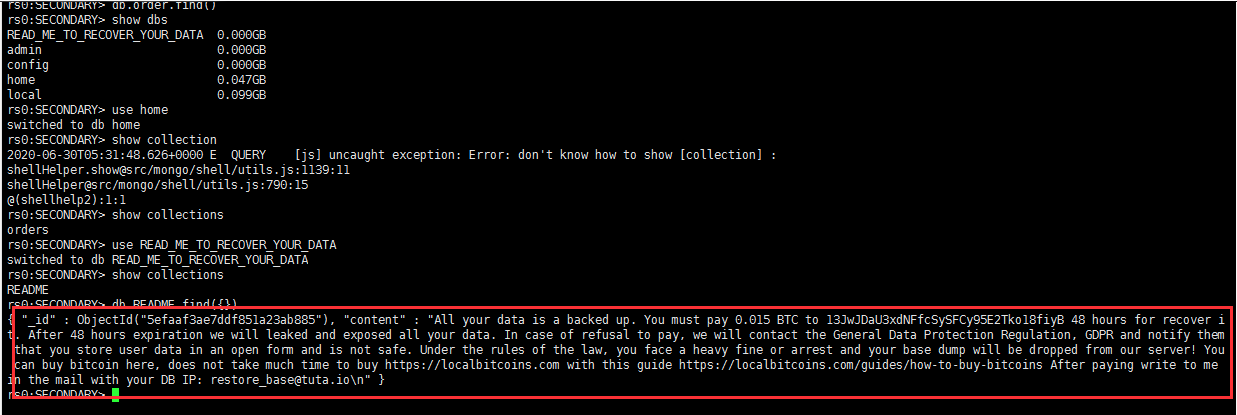

看到群里有小伙伴發的截圖,趕緊寫了這篇文章,希望能幫助到大家。

## 數據庫安全清單

**1、啟用訪問控制并強制執行身份驗證**

?

>啟用訪問控制并指定身份驗證機制。可以使用MongoDB的SCRAM或x.509身份驗證機制,也可以與現有的Kerberos / LDAP基礎結構集成。身份驗證要求所有客戶端和服務器在連接到系統之前都必須提供有效的憑據。

**2、配置基于角色的訪問控制**

?

>首先創建一個用戶管理員,然后創建其他用戶。為訪問系統的每個人/應用程序創建一個唯一的MongoDB用戶。

遵循最小特權原則。創建角色,以定義一組用戶所需的確切訪問權限。然后創建用戶,并僅為其分配執行操作所需的角色。用戶可以是個人或客戶端應用程序。

用戶可以在不同的數據庫之間擁有特權。如果用戶需要對多個數據庫的特權,請創建一個具有授予適用數據庫特權的角色的單個用戶,而不是在不同的數據庫中多次創建該用戶。

**3、加密通信(TLS / SSL)**

?

配置MongoDB以對所有傳入和傳出連接使用TLS / SSL。使用TLS / SSL加密MongoDB部署的mongod和mongos組件之間以及所有應用程序和MongoDB之間的通信。

>從版本4.0開始,MongoDB使用本機TLS / SSL OS庫:

Windows安全通道(Schannel)

Linux / BSD OpenSSL

macOS安全傳輸

從版本4.0開始,MongoDB在可用TLS 1.1+的系統上禁用對TLS 1.0加密的支持。

**4、加密和保護數據**

>從MongoDB Enterprise 3.2開始,可以使用WiredTiger存儲引擎的本機靜態加密來加密存儲層中的數據。

?不使用WiredTiger的加密功能,則應在每個主機上使用文件系統,設備或物理加密(例如dm-crypt)對MongoDB數據進行加密。使用文件系統權限保護MongoDB數據。 MongoDB數據包括數據文件,配置文件,審核日志和密鑰文件。

?將日志收集到中央日志存儲中。這些日志包含DB身份驗證嘗試,包括源IP地址。

**5、網絡限制**

?

確保MongoDB在受信任的網絡環境中運行,并配置防火墻或安全組以控制MongoDB實例的入站和出站流量。

僅允許受信任的客戶端訪問可使用MongoDB實例的網絡接口和端口。例如,使用IP白名單來允許從受信任的IP地址進行訪問。

>可以網絡和配置強化:

net.bindIp配置設置

security.clusterIpSourceWhitelist配置設置

authentication限制,用于指定每用戶IP白名單

?禁用直接SSH訪問

**6、系統訪問審計**

>企業版支持:

跟蹤對數據庫配置和數據的訪問和更改。 MongoDB Enterprise包含系統審核工具,可以記錄MongoDB實例上的系統事件(例如,用戶操作,連接事件)。這些審核記錄可以進行法醫分析,并允許管理員驗證適當的控制措施。您可以設置過濾器以記錄特定事件,例如身份驗證事件。

**7、用專用用戶運行MongoDB**

?

>使用專用的操作系統用戶帳戶運行MongoDB進程。確保該帳戶具有訪問數據的權限,但沒有不必要的權限。

**8、使用安全配置選項運行MongoDB**

>MongoDB支持對某些服務器端操作執行JavaScript代碼:mapReduce和$ where。如果不使用這些操作,請在命令行上使用--noscripting選項禁用服務器端腳本。

?保持輸入驗證啟用。默認情況下,MongoDB通過net.wireObjectCheck設置啟用輸入驗證。這樣可以確保mongod實例存儲的所有文檔都是有效的BSON。

## **Mongodb生產安全清單**

### **生產環境中我們該怎么做呢?**

### 1、數據庫

>bind_ip 綁定具體的內網ip

修改默認監聽端口

開啟身份認證,啟用訪問控制,使用強密碼

數據庫用戶開放最小權限

如果是老版本:關閉掉http接口(net.http.enabled = False)和關閉掉Rest API接口(net.http.RESTInterfaceEnabled=False)

### 2、系統網絡

>開啟網絡防火墻

如果是云主機可以使用安全組和Iptables

只允許內網訪問

不使用root用戶啟動,普通用戶啟動

### 3、加密和審計

>程序訪問密碼加密

傳輸加密

開啟審計功能

- 獻給樂于奉獻的你

- 一、工作感悟

- 1.1 工作感悟

- 1.2 數據庫工作總結

- 二、運維專題(非技術)

- 2.1 公有云運維

- 2.1.1 阿里云采坑記.md

- 三、運維專題(技術類)

- 3.1 Linux(操作系統)

- 3.1.1 常見工作總結

- 3.1.2 常見服務使用和部署

- 3.1.3 操作系統優化

- 3.1.4 常用命令(Centos8)

- 3.2 Docker & K8s(容器技術)

- 3.2.1 Docker

- 1. Docker

- 1-1 容器基礎

- 1-2 部署和加速

- 1-3 常用命令

- 1-4 Dockerfile編寫

- 1-5 容器網絡

- 1-6 數據持久化

- 2. docker-compose

- 2-1 基礎

- 3.2.2 kubernetes

- 1. 導讀-請先看我

- 2. kubeadm部署集群

- 1-1 k8s-1.14-基于calico

- 1-2 k8s-1.17-基于flanne

- 3. 二進制部署集群

- 4. 日常工作及故障處理

- 4-1 常用命令

- 4-2 故障處理

- 3.2.3 依賴服務部署

- 1. Harbor(鏡像倉庫)

- 1-1 harbor-2.1.0(單節點)

- 3.3 CICD(持續集成/部署)

- 3.3.1 GitLab

- 1. 服務部署

- 1-1 Gitlab-CE-13.3.4(單節點)

- 2. Git基礎

- 3.3.2 Ansible

- 1. 服務部署

- 1-2 ansible-2.5(pip部署)

- 3. ansible-playbook

- 3-1 基于Roles的Playbook

- 3-3 循環語法

- 3.3.3 Jnekins

- 1. Jenkins部署

- 1-1 Jenkins-2.65部署

- 1-2 Jenkins-2.249部署

- 2. Jenkins項目初始化

- 3. Jenkins集成

- 3-1 Jenkins-2.65集成Sonar

- 3.4 LB/HA(負載均衡,反向代理)

- 3.4.1 LVS+Keepalive

- 1. LVS為MySQL讀提供負載均衡

- 3.4.2 Pacemaker(HA)

- 1. 常用命令(轉)

- 3.5 Runtime(代碼運行環境)

- 3.5.1 Tomcat(Web中間件)

- 1. Tomcat部署手冊

- 1-1 Tomcat-7.0.76部署

- 2. Tomcat常用腳本

- 3.6 NoSQL(非關系型數據庫)

- 3.6.1 redis(非關系數據庫)

- 1. Redis 基礎

- 2. Redis 4.0變化

- 3. Codis實現Redis的集群

- 4. Redis故障處理

- 5. redis安全第一步

- 6. Redis集群搭建

- 7. CacheCloud部署

- 3.6.1 Redis挑戰

- 3.6.2 MongoDB(文檔數據庫)

- 1. Mongodb基礎

- 1-1 Mongodb4.0新特性

- 1-2 支持多大數據量

- 2. Mongodb安裝

- 2-1 Mac OS安裝Mongodb

- 2-2 Yum安裝Mongodb

- 2-3 二進制安裝Mongodb

- 2-4 docker容器安裝Mongodb

- 2-5 Mongodb 配置文件詳解

- 2-6 Mongodb 生產安全清單

- 2-7 用戶身份認證和授權

- 3. Mongodb副本集

- 3-1 副本集搭建

- 3-2 用戶身份認證與授權

- 4. 日常維護工作

- 4-1 Mongodb磁盤回收

- 4-2 Mongodb備份恢復到任意時間點

- 4-3 Mongodb慢查詢分析

- 4-4 Mongodb版本升級

- 4-5 Mongodb副本集成員狀態

- 4-6 Mongodb備份恢復工具使用

- 4-7 Mongodb服務啟動和停止

- 4-8 修改副本集成員oplog大小

- 4-9 Mongodb 副本集Oplog

- 3.7 MQ(消息隊列)

- 3.7.1 Zookeeper(分布式協調系統)

- 1. ZooKeeper基礎

- 2. ZooKeeper集群搭建

- 2-1 ZK-3.4.10部署

- 3.2 RabbitMQ(消息隊列)

- 1. 服務部署

- 1-1 RabbitMQ-3.8部署

- 2. 常用命令

- 3.8 Monitor(數據收集,監控)

- 3.8.1 Zabbix(運維監控)

- 1. 服務部署

- 1-1 服務端部署

- 1-2 客戶端部署

- 2. 監控服務

- 2-1 監控Apache

- 2-2 監控IIS

- 2-3 監控Ningx

- 2-4 監控Tomcat(6/7/8)

- 2-5 監控WebSphere 7

- 2-6 監控MySQL

- 2-7 監控Oracle

- 2-8 監控SQL Servre

- 2-9 監控Weblogic

- 2-10 監控Windows

- 2-11 自定義監控項

- 3. 告警推送

- 3-1 郵件告警

- 3-2 短信告警

- 3-3 告警推到Syslog

- 4. 日常工作

- 4-1 數據庫優化(TokuDB)

- 4-2 數據庫優化(分區表)

- 4-3 前端定制(Grafana)

- 5. 與Grafana結合

- 3.8.2 ELKBstack(日志收集展示)

- 1. 服務部署

- 1-1 ELK 5.5部署及配置

- 1-1-1 ELKBstack介紹

- 1-1-2 Elasticsearch部署

- 1-1-3 Logstash部署

- 1-1-4 Kibana部署

- 1-1-5 X-pack部署

- 1-1-6 Filebeat部署

- 2. ELK高級配置

- 1. Elasticsearch實戰

- 2. Logstash實戰

- 3. Filebeat實戰

- 5. 引入隊列

- 3.9 Virtualization(虛擬化)

- 3.10 Basic(基礎服務)

- 3.10.1 Piwik-Matomo(用戶行為分析)

- 1. Piwik前期分析

- 2. Piwik介紹和部署

- 2-1 Piwik-3.x版本(早期)

- 3. Piwik 功能配置

- 4. Piwik 模擬數據和壓測

- 5. Piwik運轉原理

- 6. Piwik數據庫模式(一)

- 6-1 第一部分

- 6-2 第二部分

- 3.10.2 Cobbler(系統自動部署)

- 1. Cobbler 可以干什么?

- 2. Cobbler 基礎原理

- 3. Cobbler 安裝

- 3-1 Cobbler-2.8部署

- 4. Cobbler 基礎配置

- 5. Cobbler 配置文件

- 6. 一鍵優化腳本

- 3.10.3 Rsync(數據同步服務)

- 1. Rsync基礎

- 2. 案例:頁面部署(服務端拉取)

- 3.10.4 NFS(共享存儲)

- 1. NFS部署手冊

- 2. 客戶端NFS備份腳本

- 3.10.5 Grafana(可視化)

- 1. 安裝(8.2.x)

- 3.11 Tools(軟件工具)

- 3.11.1 基準測試

- 1. 基準測試方法論

- 2. 壓測工具 - Siege

- 3. 壓測工具 - http_load

- 3.12 DB(關系型數據庫)

- 3.12.1 MySQL(關系數據庫)

- 1. MySQL部署

- 1-1 MySQL-5.7部署

- 1-2 Percona-5.7 + TokuDB 部署

- 2. MySQL復制

- 2-1 MySQL異步復制

- 3. MySQL備份恢復

- 3-1 xtrabackup 備份恢復

- 4. MySQL 高可用

- 4-1 MHA(HA)

- 4-1-1 MHA 架構介紹和原理

- 4-1-2 MHA日常管理

- 4-1-3 MHA 自動Failover

- 4-1-4 MHA常用參數

- 4-1-5 MHA 報錯

- 4-1-6 MHA相關配置文件和腳本

- 4-2 MyCAT

- 4-2-1 MyCAT 介紹和部署

- 4-1-3 MyCAT讀寫分離案例解析

- 5. MySQL 常用腳本

- 5-1 MySQL常用統計語句

- 5-2 MySQL性能分析腳本

- 6. MySQL 日常及故障處理

- 6-1 MySQL死鎖排查

- 6-2 復制故障

- 6-3 MySQL 升級注意事項

- 6-3 MySQL授權

- 3.12.2 Oracle(關系數據庫)

- 1. Oracle部署

- 1-1 Oracle11g單實例部署

- 1-2 Oracle12c單實例部署

- 2. Oracle常用腳本

- 3. Oracle 知識點

- 六、Ansible開源項目

- 6.1 項目初始化手冊

- 6.1.1 Ansible錯誤處理

- 6.1.2 一種預先判斷是否操作的方法

- 6.2 System初始化

- 6.3 Nginx/Tnginx部署

- 6.4 Python部署

- 6.5 PHP部署

- 6.6 MySQL部署

- 6.7 Docker部署

- 6.8 Haproxy部署

- 6.9 Redis部署

- 1. 變量和tags信息

- 3. Redis主從部署

- 4. Redis集群部署

- 5. 清理數據

- 6.10 Software軟件部署

- 6.11 Zabbix部署

- 6.12 Elastic部署

- 6.13 Tomcat

- 6.14 Kafka部署

- 6.15 Zookeeper部署

- 6.16 Etcd集群部署

- 6.17 M3DB部署

- 6.18 Pormetheus部署

- 七、學習資源推薦

- 八、從瞎搞到放棄

- 8.1 CodeQL(語義代碼分析引擎)

- 8.1.1 背景及計劃

- 8.1.2 CodeQL概述

- 8.1.3 簡單部署和使用

- 8.1.4 后續

- 8.2 dbdeployer(輕松部署MySQL)

- 歸檔筆記

- 三、常用服務部署(遷移中)

- 3.4 Nginx & PHP(Web服務)

- 3.4.1 Nginx(Web)

- 1. Nginx基礎和部署

- 2. Nginx 我的一些思考

- 3. Nginx(Web)配置

- 4. Nginx(Proxy)配置

- 5. Nginx日常管理

- 3.4.3 PHP

- 1. PHP 7.1 部署

- 2. PHP5.6 部署

- 4. PHP原理

- 5. PHP 常用模塊

- 二、運維項目實戰(遷移中)

- 2.1 標準化 & 工具化項目

- 2.1.1 系統部署和優化

- 2.1.5 全網日志收集展示平臺項目

- 1. 項目需求

- 2. 整體方案規劃

- 3. 日志收集配置

- 4. 消息緩沖隊列

- 5. 日志處理轉發

- 6. 日志數據展示(待補充)

- 7. ELK安全配置(上)

- 8. ELK安全配置(下)

- 9. 項目總結

- 2.2 高性能Web項目

- 2.2.1 網站需求(完善中)