[TOC]

# 二進制安裝

## 下載traefik包

```shell

curl -L -o /usr/local/src/traefik_v2.10.4_linux_amd64.tar.gz https://github.com/traefik/traefik/releases/download/v2.10.4/traefik_v2.10.4_linux_amd64.tar.gz

```

## 解壓traefik

```shell

mkdir -p /app/traefik/{config/{dynamic,k8s-crd-rbac},pki,logs}

tar xvf /usr/local/src/traefik_v2.10.4_linux_amd64.tar.gz -C /app/traefik/

```

## 可選:k8s創建crd及rbac資源

>[info] 說明: `traefik` 自動發現(providers) `kubernetesIngress` 和 `Kubernetes IngressRoute(kubernetesCRD)` 有配置才需要執行以下步驟

```bash

cd /app/traefik/config/k8s-crd-rbac

curl -O https://raw.githubusercontent.com/traefik/traefik/v2.10/docs/content/reference/dynamic-configuration/kubernetes-crd-definition-v1.yml

curl -O https://raw.githubusercontent.com/traefik/traefik/v2.10/docs/content/reference/dynamic-configuration/kubernetes-crd-rbac.yml

kubectl apply -f ./kubernetes-crd-definition-v1.yml

kubectl apply -f ./kubernetes-crd-rbac.yml

kubectl create sa traefik-ingress-controller

kubectl describe secret `kubectl describe sa traefik-ingress-controller | awk '/Tokens/ {print $2}'`

```

## traefik 配置文件

```yaml

# 全局配置

global:

checkNewVersion: true

sendAnonymousUsage: true

# Entrypoints 配置

# web,webSecurity 是Entrypoints名稱,可以自定義名稱。推薦使用 web,webSecurity

# 注意:traefik, metrics 是內建Entrypoints名稱。

entryPoints:

web:

address: ":80"

webSecurity:

address: ":443"

traefik:

address: ":9000"

metrics:

address: ":9100"

# traefik日志設置

# https://doc.traefik.io/traefik/observability/logs/

log:

filePath: "/app/traefik/logs/traefik.log"

format: json

level: DEBUG

# 業務訪問日志設置

# https://doc.traefik.io/traefik/observability/access-logs/

accessLog:

filePath: "/app/traefik/logs/access.log"

# 異步寫入日志,Traefik 在將日志行寫入所選輸出之前將保留在內存中的數量

bufferingSize: 100

format: json

fields:

defaultMode: keep

names:

StartUTC: drop

# ClientAddr: drop

# traefik動態發現的提供商

# https://doc.traefik.io/traefik/providers/overview/

providers:

file:

directory: "/app/traefik/config/dynamic"

watch: true

kubernetesIngress:

endpoint: "https://192.168.32.182:6443"

certAuthFilePath: "/app/traefik/pki/ca.crt" # 使用 kubernetes 根證書

token: "" # 上面創建的sa對應的token值

kubernetesCRD:

endpoint: "https://192.168.32.182:6443"

certAuthFilePath: "/app/traefik/pki/ca.crt" # 使用 kubernetes 根證書

token: "" # 上面創建的sa對應的token值

api:

# 啟動dashboard頁面

dashboard: true

# 非安全訪問 dashboard 頁面,生產環境不建議開啟

# insecure: true

# 健康檢查

ping: true

# traefik metrics數據

metrics:

prometheus:

entryPoint: metrics

```

## 創建 systemd 服務文件

```shell

cat <<'EOF' | sudo tee /usr/lib/systemd/system/traefik.service >> /dev/null

[Unit]

Description=traefik Server

Documentation=https://doc.traefik.io/traefik/

Wants=network.service

After=network.service

[Service]

Type=simple

ExecStart=/app/traefik/traefik --configfile /app/traefik/config/traefik.yml

Restart=on-failure

[Install]

WantedBy=multi-user.target

EOF

```

## 啟動traefik服務

```shell

systemctl daemon-reload

systemctl start traefik.service

```

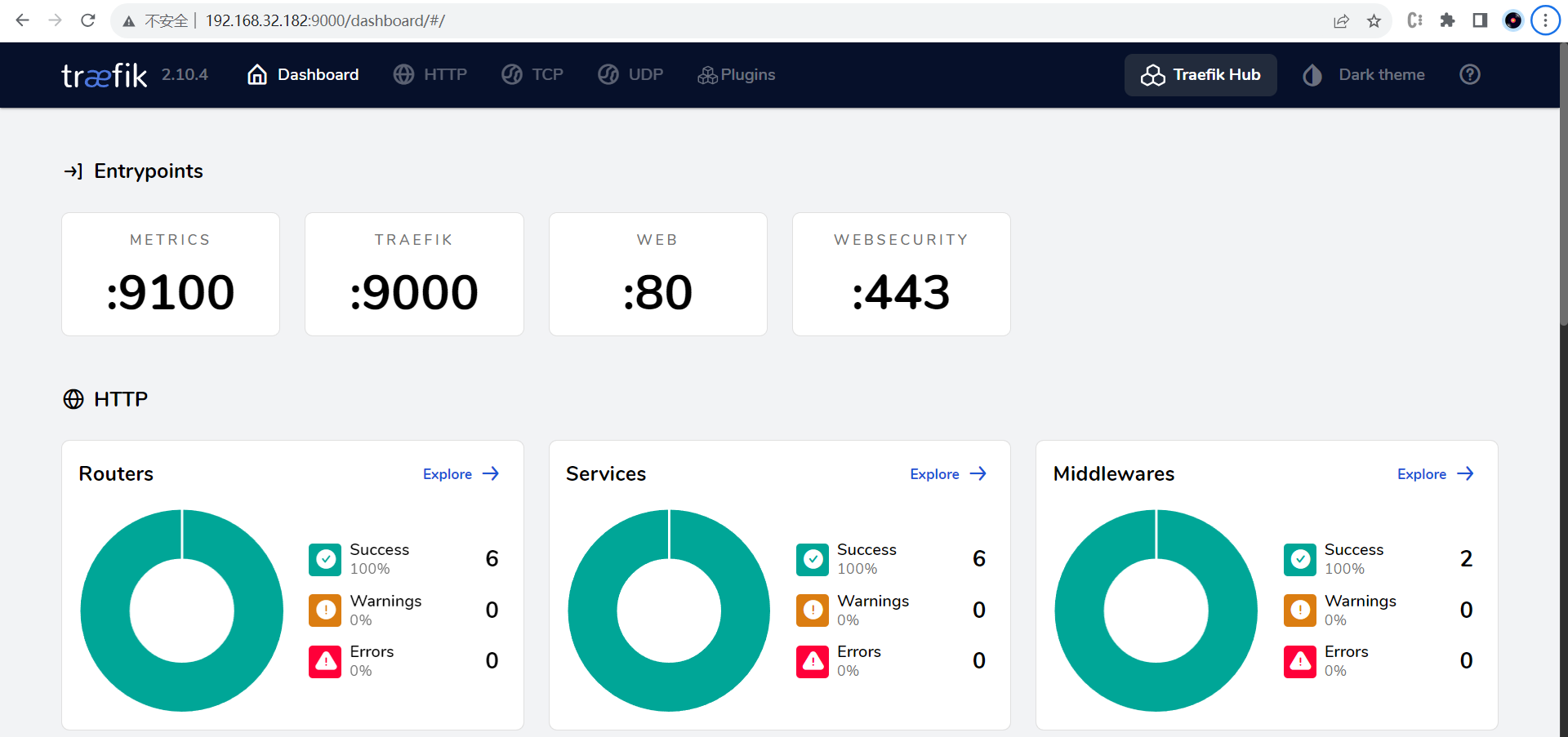

## 訪問 dashboard 頁面

### 非安全訪問

1. 在 traefik 配置文件中,`api` 字段下添加一對 `insecure: true` 的配置。

2. 重啟 traefik 服務。

3. 使用 http://{traefik ip}:{traefik port} 訪問,{traefik port} 默認是 `8080` 端口

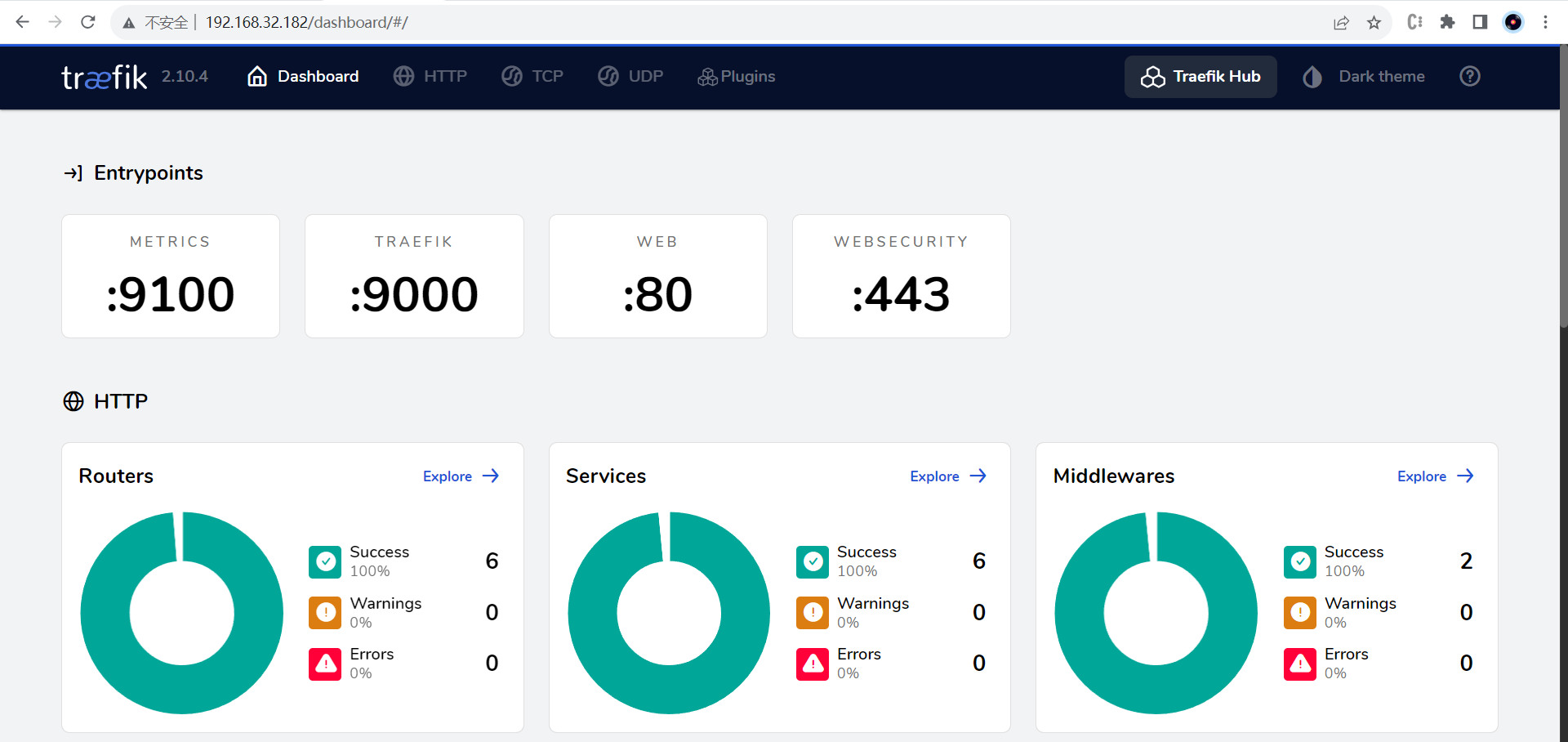

### 安全訪問

1. 在 k8s 集群添加 `IngressRoute` 資源

```yaml

cat <<- 'EOF' | kubectl apply -f -

apiVersion: traefik.io/v1alpha1

kind: IngressRoute

metadata:

name: dashboard

spec:

entryPoints:

- web

routes:

- match: PathPrefix(`/dashboard`) || PathPrefix(`/api`)

kind: Rule

services:

- name: api@internal

kind: TraefikService

EOF

```

2. 訪問 `http://{traefik web}:{traefik web port}/dashboard/` 地址

>[danger] 注意:path路徑必須是 `/dashboard/` , 否則拋出 `404 page not found` 異常

# helm 安裝

- 前言

- 架構

- 部署

- kubeadm部署

- kubeadm擴容節點

- 二進制安裝基礎組件

- 添加master節點

- 添加工作節點

- 選裝插件安裝

- Kubernetes使用

- k8s與dockerfile啟動參數

- hostPort與hostNetwork異同

- 應用上下線最佳實踐

- 進入容器命名空間

- 主機與pod之間拷貝

- events排序問題

- k8s會話保持

- 容器root特權

- CNI插件

- calico

- calicoctl安裝

- calico網絡通信

- calico更改pod地址范圍

- 新增節點網卡名不一致

- 修改calico模式

- calico數據存儲遷移

- 啟用 kubectl 來管理 Calico

- calico卸載

- cilium

- cilium架構

- cilium/hubble安裝

- cilium網絡路由

- IP地址管理(IPAM)

- Cilium替換KubeProxy

- NodePort運行DSR模式

- IP地址偽裝

- ingress使用

- nginx-ingress

- ingress安裝

- ingress高可用

- helm方式安裝

- 基本使用

- Rewrite配置

- tls安全路由

- ingress發布管理

- 代理k8s集群外的web應用

- ingress自定義日志

- ingress記錄真實IP地址

- 自定義參數

- traefik-ingress

- traefik名詞概念

- traefik安裝

- traefik初次使用

- traefik路由(IngressRoute)

- traefik中間件(middlewares)

- traefik記錄真實IP地址

- cert-manager

- 安裝教程

- 頒布者CA

- 創建證書

- 外部存儲

- 對接NFS

- 對接ceph-rbd

- 對接cephfs

- 監控平臺

- Prometheus

- Prometheus安裝

- grafana安裝

- Prometheus配置文件

- node_exporter安裝

- kube-state-metrics安裝

- Prometheus黑盒監控

- Prometheus告警

- grafana儀表盤設置

- 常用監控配置文件

- thanos

- Prometheus

- Sidecar組件

- Store Gateway組件

- Querier組件

- Compactor組件

- Prometheus監控項

- grafana

- Querier對接grafana

- alertmanager

- Prometheus對接alertmanager

- 日志中心

- filebeat安裝

- kafka安裝

- logstash安裝

- elasticsearch安裝

- elasticsearch索引生命周期管理

- kibana安裝

- event事件收集

- 資源預留

- 節點資源預留

- imagefs與nodefs驗證

- 資源預留 vs 驅逐 vs OOM

- scheduler調度原理

- Helm

- Helm安裝

- Helm基本使用

- 安全

- apiserver審計日志

- RBAC鑒權

- namespace資源限制

- 加密Secret數據

- 服務網格

- 備份恢復

- Velero安裝

- 備份與恢復

- 常用維護操作

- container runtime

- 拉取私有倉庫鏡像配置

- 拉取公網鏡像加速配置

- runtime網絡代理

- overlay2目錄占用過大

- 更改Docker的數據目錄

- Harbor

- 重置Harbor密碼

- 問題處理

- 關閉或開啟Harbor的認證

- 固定harbor的IP地址范圍

- ETCD

- ETCD擴縮容

- ETCD常用命令

- ETCD數據空間壓縮清理

- ingress

- ingress-nginx header配置

- kubernetes

- 驗證yaml合法性

- 切換KubeProxy模式

- 容器解析域名

- 刪除節點

- 修改鏡像倉庫

- 修改node名稱

- 升級k8s集群

- 切換容器運行時

- apiserver接口

- 其他

- 升級內核

- k8s組件性能分析

- ETCD

- calico

- calico健康檢查失敗

- Harbor

- harbor同步失敗

- Kubernetes

- 資源Terminating狀態

- 啟動容器報錯