模型中權限這個元素,按顆粒度從大到小,可以分為:

* 導航:由路由控制,是否可以訪問一組頁面

* 頁面:是否可以訪問某個頁面

* 操作:訪問某個頁面時,按鈕是否可以見,可否增刪改查

* 字段:頁面中某個字段是否可見、是否可編輯

如果員工沒有某對象“查看列表”的權限,則該對象的功能入口會被隱藏 如果員工沒有某對象的操作點權限,則在對象頁面上隱藏相應操作按鈕 如果員工沒有某對象的指定字段的可見權限,則在對象頁面上隱藏相應字段

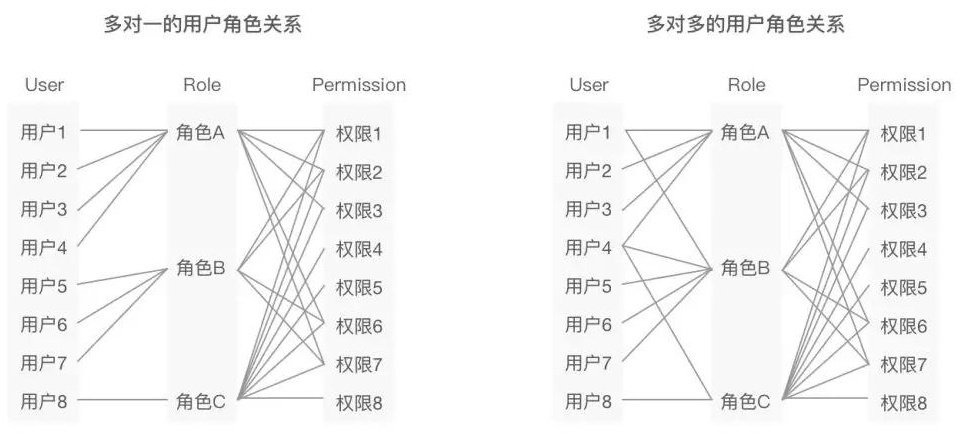

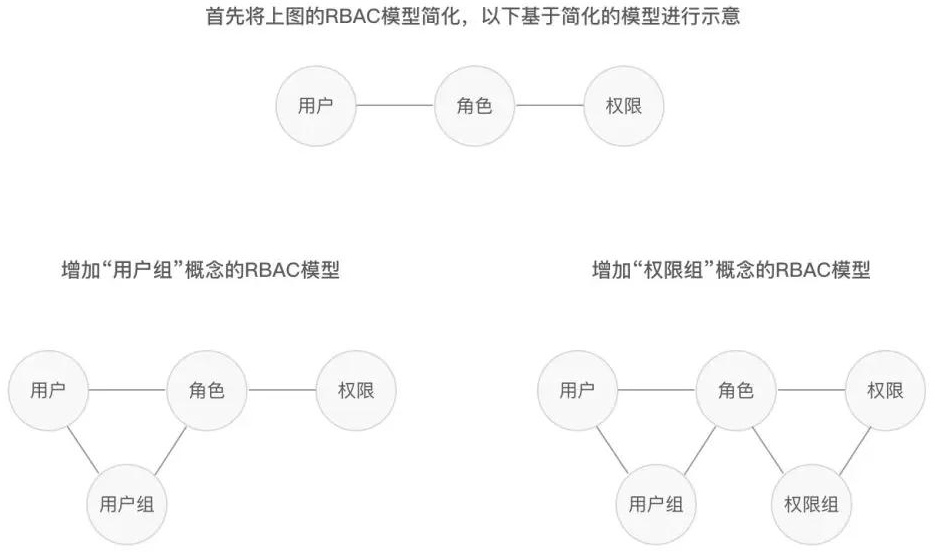

同理如果權限較多時也會存在一樣的問題,處理方式是引入權限組的概念,將使用場景相對固定的一組功能或權限打包成組賦予角色。但是一般來講一個系統中權限功能的體量是相對有限和可控的,所以實際應用中對權限組的使用較少。

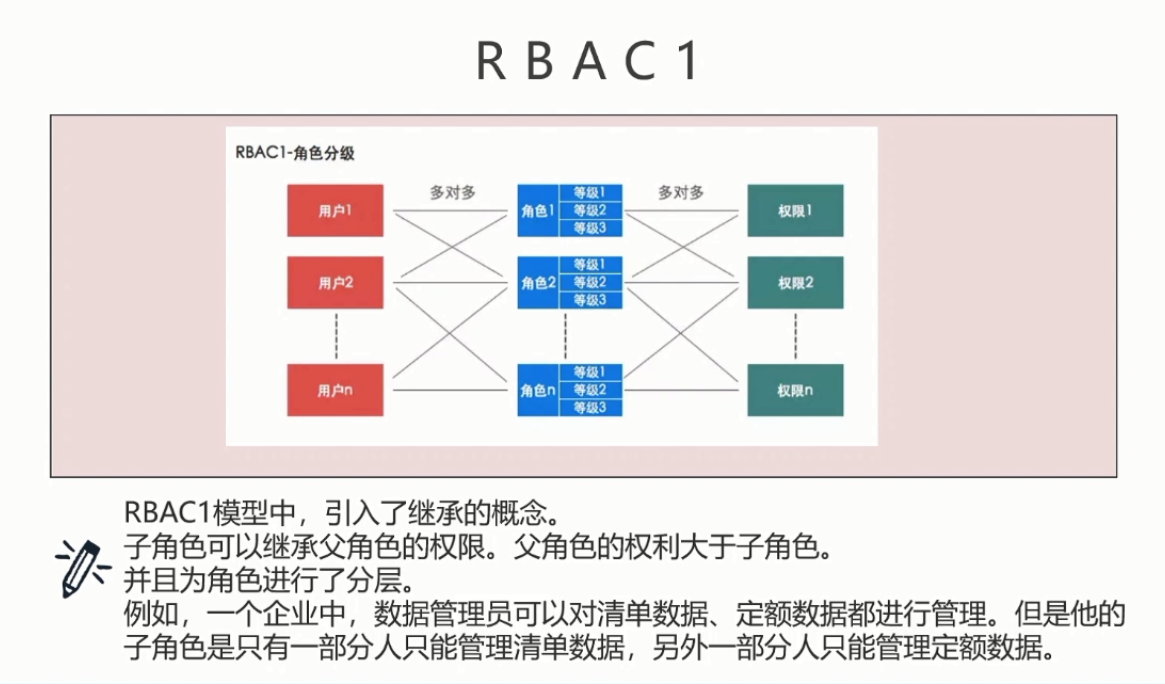

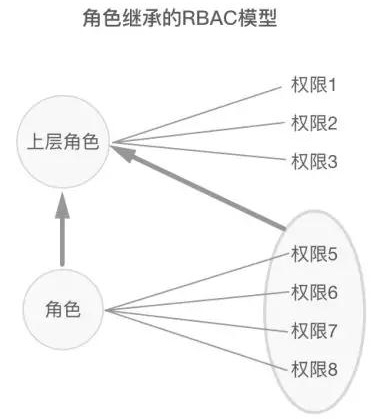

**3\. 角色繼承的RBAC模型**

在一個業務場景中,如果角色需區分:設計主管、設計組長、設計成員,并且管理方式為向下兼容時,則需使用角色繼承的 RBAC 模型。上層角色繼承下層角色的全部權限,且可額外賦予權限。

此時除了對角色進行定義,還需要管理角色間的關系,通過關系來體現角色的層級關系,從而達到繼承權限的效果。角色的繼承關系主要有兩種:樹形圖和有向無環圖。

繼承關系常常來源于公司團隊的組織結構,此時常將角色與組織結構進行關聯達到繼承角色模型的效果。如下圖所示的趙同學,其角色是「三級團隊負責人」,與其并列的小組中有多個「三級團隊負責人」的角色,但依附于左側的組織結構樹,各級負責人僅有查看和操作自己下屬子節點的權限。

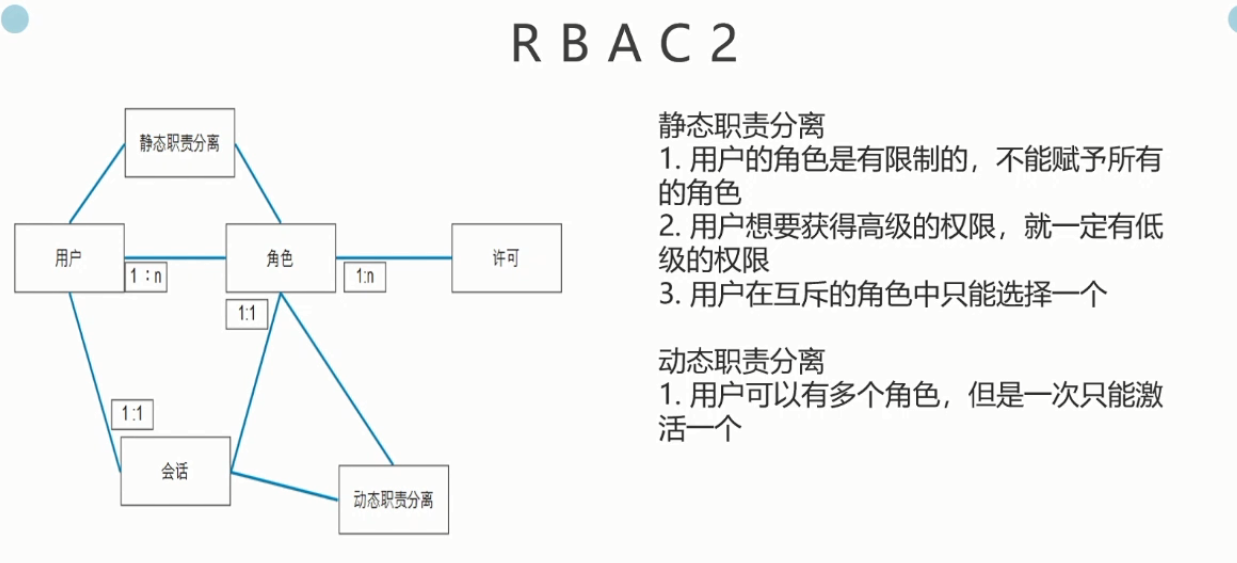

**4\. 限制的RBAC模型**

在一個產品或系統中,部分角色可能是需要隔離的、不允許被同時賦予一個人的。跟大家熟知的不能既是「運動員」又是「裁判員」一個道理。

因此,對于眾多角色中的一組,只能是單選的關系,但多組角色之間可以共同存在。如下圖中,一個用戶可以既為設計師又為管理員,但在設計師角色組中僅能被賦予一個角色,在管理員角色組中也僅能被賦予一個角色。

此外,限制還有可能是數量上的,比如一個產品組中必須有且只有一個管理員,不允許刪除或再分配管理員角色,僅允許將負責人角色變更。

限制的模型不僅僅對分配過程產生影響,有時即使擁有了多種角色,因為不同的角色對同一個功能的使用方式或數據會產生沖突,所以使用時也需要進行限制。如下圖所示為同一時間僅允許以一個身份登錄。

根據不同的業務需求,限制的形式很多。需要注意的是不能僅依賴后端限制,而是要在前端展示清晰的規則和恰當的限制,避免用戶出錯和沮喪。

#### 三、權限的拆分與設計

通過 RBAC 模型已經能夠很好的搭建起用戶、角色與權限之間的關系了。但具體是什么樣的關系,以及「權限」這個抽象的概念具體如何規劃?

這些都需要分析清楚才能進一步設計出完善的權限系統。

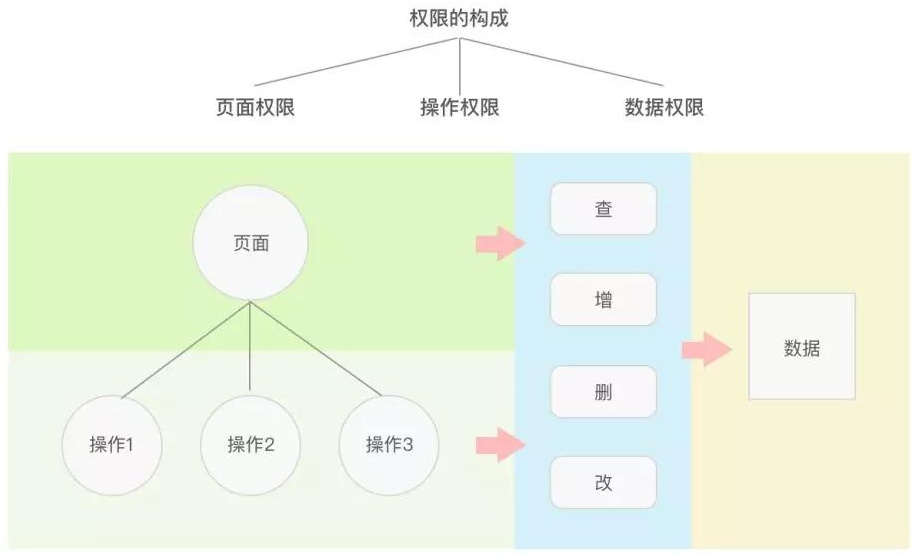

首先需要知道,一般產品的權限由頁面、操作和數據構成。頁面與操作相互關聯,必須擁有頁面權限,才能分配該頁面下對應的操作權限。數據可被增刪改查。

整體關系如下圖所示:

因此,在設計之初我們就需要考慮到未來可能區分角色的地方,盡量解耦、模塊化。對于技術來說,每一個頁面模塊、每一個操作都最好使用獨立的接口。對于設計來說,需要保障所有角色因為權限而屏蔽掉部分操作和數據后,頁面和流程仍能體驗流暢。

保證初期設計支持后,配置權限時,還需要注意以下幾點:

**1\. 確定是否支持前端配置**

如果角色和權限相對固定,則一般將角色與權限的關系可以寫在后臺,改動時需要后端變更且重新上線。這種情況適用于公司內部系統等只有一個使用主體的系統。

如果需要自定義角色或者每個角色在不同使用者的場景下有不同的權限,則需要將角色的定義、角色與權限之間的配置體現在「前端用戶配置頁面」。這種情況適用于有頻繁變動的自定義角色權限,和有租戶體系的系統。

**2\. 以基本單元拆分,以業務邏輯配置**

一般可將每個對象的「增、刪、改、查」各自作為一個基本的權限單元。打個比方,在「人員管理」中,查看人員列表、添加人員、刪除人員、編輯人員信息最好拆分為4個權限單元。在技術和設計上,我們希望能盡量做到解耦和模塊化。

但是在業務層面有些操作卻是一體的。這些不能拆開的權限在「前端用戶配置頁面」中建議打包成一個整體提供配置。例如:如果我們確定在系統的現有和未來業務中,僅分為普通成員有「人員管理」的查看權限,管理員有操作權限,則可將「增、刪、改」三個基本權限單位合并為「操作」權限進行配置。

**3\. 頁面權限優先于操作和數據權限**

必須配置了頁面模塊權限后,才能配置當前頁面模塊下具體的操作權限,以及頁面模塊的數據展示權限。

**4\. 查看權限優先于增刪改權限**

正常情況下,一定要先能查看某個模塊或操作,其它的增刪改操作才有意義。因此在設計時,應在獲取查看權限前限制其它權限的配置,或者配置其它權限時默認賦予查看權限。

**5\. 角色與權限的多種關系**

角色與權限的關系不僅是單純「是/否關系」,還包括以某種限制進行操作,和以某種程度訪問數據。

例如在「人員管理」中:

* 數據范圍:用戶擁有查看人員列表的權限,但僅能查看自己所在的團隊;

* 數據邊界限制(上限等):添加人員時不能超過20個等。

* 數據字段:HR 能查看人員列表中包括職級、薪資等字段,其它角色僅能查看姓名郵箱等字段;

**6\. 角色與權限的設計表達**

在傳達一個系統的權限設計規則時,設計師常常習慣用主觀最直接的方式表達想法,如用「當……時,就……」的句式來表達。但一個平臺中涉及的權限規則是非常多的,當通篇以這樣的形式描述時,表達對象將很難理解。

正確的描述方式:更清晰的是基于開發的語言,和技術模型的結果進行表達。將各角色與權限單元繪制成網格,每個交叉點網格中描述該角色與權限的數據關系和限制。

如下圖所示:

#### 四、需要注意的Tips

**1\. 隱形的admin**

在可自定義角色和權限的系統中,一般需要預留一個 admin 角色來進行系統的初始配置,用于添加首批的業務人員和配置基本的角色。

有的系統中允許存在上帝視角的 admin 角色,則其可以作為「超級管理員」顯示在角色配置的列表中。有的系統中不允許這種角色存在,則可將這種角色設置為隱形的狀態,僅賦予維護系統的工作人員。

**2\. 初始權限的賦予**

對于允許用戶自行加入的系統,需要設定一至多個默認的角色,有時可以是僅有最基礎權限的「游客」角色。

初始權限還可以與用戶既有的某些數據字段進行關聯,如添加用戶時獲取到用戶的崗位為「設計師」,則直接賦予「設計師」角色的權限。

**3\. 人員管理中對自己的處理**

在人員管理中,管理員角色處理自己時需要額外注意。因為如果修改或刪除了自己角色后,可能導致系統沒有管理角色,從而無法添加其他成員和正常運行。設計時可添加判斷,當自己為唯一管理角色時,禁止編輯和刪除。

**4\. 無頁面權限的提示**

雖然可以通過頁面權限限制直接隱藏當前用戶沒有權限的頁面,但不能排除用戶獲取到權限外的 url 地址。當用戶意外訪問到沒有權限的頁面時務必提供「無權限」的提示,避免用戶認為系統 bug。

#### 總結

總結一下,整個權限系統設計就是定義各個節點和節點間關系的過程。

節點包括:

* 用戶;

* 用戶組;

* 角色;

* 角色組;

* 權限(頁面、操作、數據);

* 權限組(頁面、操作、數據)。

關系包括:

* 是/否關系;

* 繼承關系;

* 限制關系(互斥、范圍限制、邊界限制、字段限制……);

梳理清楚所有邏輯后,通過靈活定義節點和組合各節點之間的關系,便能夠輕松完成角色權限設計的100種解法。

例子:

??先大概解釋下我們的業務,我們做的是教育行業高校云平臺,每個學校都可以在我們平臺進行注冊,注冊完成后可以享受一些基礎的服務,當然了不同級別的用戶享受的基礎服務是不同的,這些基礎的服務包括新生注冊管理、基礎系統管理、考試系統管理、評教系統管理等模塊,每個模塊都相當于一個子系統,每個子系統都有各自的功能,每個功能也都有各自的相關的頁面,而所有的子系統、頁面以及頁面上的功能按鈕都是需要我們權限進行管理,所以我們的權限管理相對來說任務也是比較繁重的。

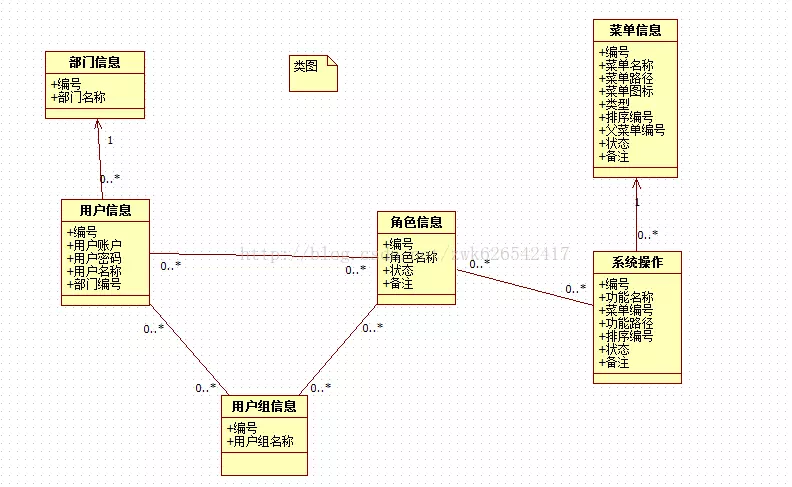

? ??我們先來看下我們權限管理模塊的類圖:

用戶組是垂直的概念,相當于部門和人的關系。公司-->部門-->人,至上而下;這個部門只能做這個部門的事情;

角色是水平的概念,相當于是等級的劃分。CEO-->VP-->部門經理-->項目經理-->員工;例如每個經理都可以打考勤考核工資等等,擁有共同的權限。

當需要單獨設置的時候,就需要針對某個用戶進行設置了。

核心還是基于用戶、角色和許可的RBAC模型,只不過我們將這三者分別進行了相應的擴展:

## 用戶

? ??無論哪個用戶首先它必須是屬于某個部門的,部門是行政單位,而某個部門也可以包含多個用戶,所以部門和用戶的關系為1對多的關系;

? ? 先說一下為什么要有用戶組的概念,如果有一類的用戶都要屬于某個角色,我們一個個給用戶授予角色,重復工作特別多,所以我們把這么一些用戶進行分類,也就是用戶組,這樣的話,我們直接對用戶組賦予角色,減少重復的工作量,這樣達到的目的是這,用戶擁有的所有許可,就是用戶個人所屬角色擁有的許可與該用戶所在用戶組所屬角色擁有的許可之和。一個用戶可以屬于多個用戶組,一個用戶組也可以包括多個用戶,所以用戶與用戶組是多對多的關系;

## 角色

? ??角色是一定數量的許可的集合,許可的載體,一個角色可以包含多個用戶,一個用戶同樣的也可以屬于多個角色,所以角色與用戶的關系為多對多的關系。同樣的一個角色可以包含多個用戶組,一個用戶組也可以屬于多個角色,所以角色和用戶組也是多對多的關系;

## 許可

? ??許可我一般稱它為權限,它包括控制對象和操作,控制對象一般為資源,包括菜單、頁面、文件等資源,而操作一般包括增刪改查等,圖中“系統操作”就是操作,“菜單信息”就是控制對象;

? ? 菜單信息中的每個菜單都會有增刪改查等操作,所以菜單信息與系統操作是一對多的關系;

? ??我們給角色授予權限時,授予就是顆粒最小的權限,所以我們將系統操作權限授予某些角色。一個角色可以擁有多個系統操作,一個系統操作同樣也可以屬于多個角色,所以系統操作和角色為多對多的關系。

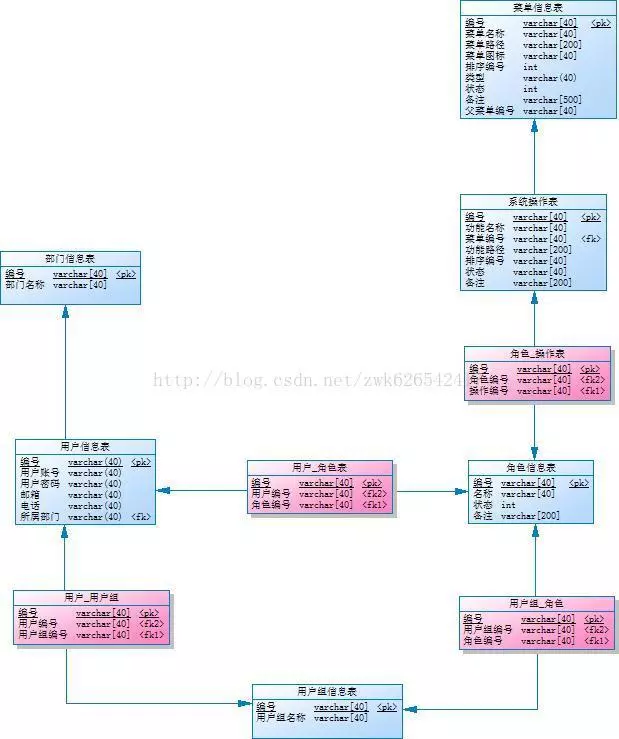

? ??到這里我們就將我們的權限模型之間的關系基本上介紹完畢了,在類圖中的兩個類之間的多對多的關系在數據庫中會出現第三張表,所以下面我們來看下我們的數據庫中表的關系圖:

# 四、改進

? ??現在這個權限模型已經開發出來投入使用了,當然了現在的模型也不一定是最好的,只能說針對于現在的系統的規模是比較合適的,對于現在的權限模型還是有可以擴展的地方,其實就是類圖中的菜單信息,在系統中我們只是粗獷的將子系統名稱、子系統菜單、子系統菜單頁面元素、文件等這些資源全部放到了一個表中即菜單信息表,在表中我們利用類型進行具體區分,同時利用上下級關系來管理他們之間的層次關系,但是在這個表中冗余的數據會特別多,我覺得如果可以更進一步改善的話,可以考慮將菜單表按照菜單類型進行拆分,然后再來一張表資源關系表來管理這些類型資源之間的關系。

- php更新內容

- PHP PSR 標準規范

- 輔助查詢(*)

- composer項目的創建

- composer安裝及設置

- composer自動加載講解

- phpsdudy的composer操作

- git

- Git代碼同時上傳到GitHub和Gitee(碼云)

- Git - 多人協同開發利器,團隊協作流程規范與注意事項

- 刪除遠程倉庫的文件

- github查詢方法

- 錯誤

- 其他

- php.ini

- php配置可修改范圍

- php超時

- 防跨目錄設置

- 函數可變參數

- 【時間】操作

- 時間函數例子

- Date/Time 函數(不包含別名函數)

- DateTime類別名函數

- 【數字】操作

- 【字符串】操作

- 【數組】操作

- 排序

- 合并案例

- empty、isset、is_null

- echo 輸出bool值

- if真假情況

- 流程控制代替語法【if (條件): endif;】

- 三元運算

- 運算符優先級

- 常量

- define與const(php5.3) 類常量

- 遞歸

- 單元測試

- 面向對象

- 對象(object) 與 數組(array) 的轉換

- php網絡相關

- 支持的協議和封裝協議(如http,php://input)

- php://協議

- file://協議

- http(s)://協議

- ftp(s)://協議

- zip://, bzip2://, zlib://協議

- data://協議

- glob://協議

- expect://協議

- phar://

- ssh2

- rar://

- ogg://

- 上下文(Context)選項和參數

- 過濾器

- http請求及模擬登錄

- 常用的header頭部定義匯總

- HTTP響應頭和請求頭信息對照表

- HTTP請求的返回值含義說明

- content-type對照表

- Cache-Control對照

- curl函數

- 防止頁面刷新

- telnet模擬get、post請求

- 三種方式模擬表單發布留言

- 模擬登陸

- 防盜鏈

- php+mysql模擬隊列發送郵件

- socket

- 使用websocket實現php消息實時推送完整示例

- streams

- Stream函數實現websocket

- swoole

- 網絡編程基本概念

- 全局變量域超全局變量

- 超全局變量

- $_ENV :存儲了一些系統的環境變量

- $_COOKIE

- $_SESSION

- $_FILES

- $_SERVER

- 正則

- php正則函數

- 去除文本中的html、xml的標簽

- 特殊符號

- \r\n

- 模式修正符

- 分組

- 斷言(環視?)

- 條件表達式

- 遞歸表達式 (?R)

- 固化分組

- 正則例子

- 提取類文件的公共方法

- 抓取網頁內容

- 匹配中文字符

- 提取sql日志文件

- 框架

- 文件操作

- 自動加載spl_autoload_register

- 文件加載

- 文件的上傳下載

- 常見的mimi類型

- 文件斷點續傳

- 下載文件防盜鏈

- 破解防盜鏈

- 將字節轉為人可讀的單位

- 無限分類

- 短信驗證碼

- 短信寶

- 視頻分段加載

- 隱藏地址

- MPEG DASH視頻分片技術

- phpDoc注釋

- @錯誤抑制符

- 字符編碼

- PHP CLI模式開發

- CGI、FastCGI和PHP-FPM關系圖解

- No input file specified的解決方法

- SAPI(PHP常見的四種運行模式)

- assert斷言

- 輪詢(Event Loop)

- 異常處理

- 異常分類

- php系統異常

- 錯誤級別

- set_error_handler

- set_exception_handler

- register_shutdown_function

- try catch

- tp5異常處理類解析

- 文件上傳相關設置

- 進程/線程/協程

- 協程

- 什么是協程

- 引用&

- Heredoc和Nowdoc語法

- 類基礎

- 系統預定義類

- pdo

- 類的三大特性:封裝,繼承,多態

- 魔術方法

- extends繼承

- abstract 抽象類

- interface 接口(需要implements實現)

- 抽象類和接口的區別

- 多態

- static

- final

- serialize與unserialize

- instanceof 判斷后代子類

- 類型約束

- clone克隆

- ::的用法

- static::class、self::class

- new self()與new static()

- this、self、static、parent、super

- self、static、parent:后期靜態綁定

- PHP的靜態變量

- php導入

- trait

- 動態調用類方法

- 參數及類型申明

- 方法的重載覆蓋

- return $a && $b

- 類型聲明

- 設計思想

- 依賴注入與依賴倒置

- MVC模式與模板引擎

- 模版引擎

- smarty模版

- 系統變量、全局變量

- 語言切換

- 函數-給函數默認值

- 流程控制-遍歷

- 模版加載

- 模版繼承

- blade

- twig

- Plates

- 創建型模式(創建類對象)--單原二廠建

- (*)單例模式(保證一個類僅有一個實例)

- (*)工廠模式(自動實例化想要的類)

- 原型模式(在指定方法里克隆this)

- 創建者模式(建造者類組裝近似類屬性)

- 結構型模式 --橋(幫)組享外帶裝適

- 適配器模式(Adapter 用于接口兼容)

- 橋接模式(方法相同的不同類之間的快速切換)

- 裝飾模式(動態增加類對象的功能 如游戲角色的裝備)

- 組合模式(用于生成類似DOMDocument這種節點類)

- 外觀模式(門面(Facade)模式 不同類的統一調用)

- 享元模式

- 代理模式

- 行為型模式--觀摩職命狀-備爹在房中潔廁

- (*)觀察者模式

- (*)迭代器模式(Iterator)

- 模板方法模式 Template

- 命令模式(Command)

- 中介者模式(Mediator)

- 狀態模式(State)

- 職責鏈模式 (Chainof Responsibility)

- 策略模式(Strategy)

- 已知模式-備忘錄模式(Memento)

- 深度模式-解釋器模式(Interpreter)

- 深度模式-訪問者模式(Visitor)

- (*)注冊樹(注射器、注冊表)模式

- PHP擴展庫列表

- 函數參考

- 影響 PHP 行為的擴展

- APC擴展(過時)

- APCu擴展

- APD擴展(過時)

- bcompiler擴展(過時)

- BLENC擴展 (代碼加密 實驗型)

- Componere擴展(7.1+)

- Componere\Definition

- Componere\Patch

- Componere \ Method

- Componere\Value

- Componere函數

- 錯誤處理擴展(PHP 核心)

- FFI擴展

- 基本FFI用法

- FFI api

- htscanner擴展

- inclued擴展

- Memtrack擴展

- OPcache擴展(5.5.0內部集成)

- Output Control擴展(核心)

- PHP Options/Info擴展(核心)

- 選項、 信息函數

- phpdbg擴展(5.6+內部集成)

- runkit擴展

- runkit7擴展

- scream擴展

- uopz擴展

- Weakref擴展

- WeakRef

- WeakMap

- WinCache擴展

- Xhprof擴展

- Yac(7.0+)

- 音頻格式操作

- ID3

- KTaglib

- oggvorbis

- OpenAL

- 身份認證服務

- KADM5

- Radius

- 針對命令行的擴展

- Ncurses(暫無人維護)

- Newt(暫無人維護)

- Readline

- 壓縮與歸檔擴展

- Bzip2

- LZF

- Phar

- Rar

- Zip

- Zlib

- 信用卡處理

- 加密擴展

- Crack(停止維護)

- CSPRNG(核心)

- Hash擴展(4.2內置默認開啟、7.4核心)

- Mcrypt(7.2移除)

- Mhash(過時)

- OpenSSL(*)

- 密碼散列算法(核心)

- Sodium(+)

- 數據庫擴展

- 數據庫抽象層

- DBA

- dbx

- ODBC

- PDO(*)

- 針對各數據庫系統對應的擴展

- CUBRID

- DB++(實驗性)

- dBase

- filePro

- Firebird/InterBase

- FrontBase

- IBM DB2

- Informix

- Ingres

- MaxDB

- Mongo(MongoDB老版本)

- MongoDB

- mSQL

- Mssql

- MySQL

- OCI8(Oracle OCI8)

- Paradox

- PostgreSQL

- SQLite

- SQLite3

- SQLSRV(SQL Server)

- Sybase

- tokyo_tyrant

- 日期與時間相關擴展

- Calendar

- 日期/時間(核心)

- HRTime(*)

- 文件系統相關擴展

- Direct IO

- 目錄(核心)

- Fileinfo(內置)

- 文件系統(核心)

- Inotify

- Mimetype(過時)

- Phdfs

- Proctitle

- xattr

- xdiff

- 國際化與字符編碼支持

- Enchant

- FriBiDi

- Gender

- Gettext

- iconv(內置默認開啟)

- intl

- 多字節字符串(mbstring)

- Pspell

- Recode(將要過時)

- 圖像生成和處理

- Cairo

- Exif

- GD(內置)

- Gmagick

- ImageMagick

- 郵件相關擴展

- Cyrus

- IMAP

- Mail(核心)

- Mailparse

- vpopmail(實驗性 )

- 數學擴展

- BC Math

- GMP

- Lapack

- Math(核心)

- Statistics

- Trader

- 非文本內容的 MIME 輸出

- FDF

- GnuPG

- haru(實驗性)

- Ming(實驗性)

- wkhtmltox(*)

- PS

- RPM Reader(停止維護)

- RpmInfo

- XLSWriter Excel操作(*)

- php第三方庫非擴展

- 進程控制擴展

- Eio

- Ev

- Expect

- Libevent

- PCNTL

- POSIX

- 程序執行擴展(核心)

- parallel

- pthreads(*)

- pht

- Semaphore

- Shared Memory

- Sync

- 其它基本擴展

- FANN

- GeoIP(*)

- JSON(內置)

- Judy

- Lua

- LuaSandbox

- Misc(核心)

- Parsekit

- SeasLog(-)

- SPL(核心)

- SPL Types(實驗性)

- Streams(核心)

- stream_wrapper_register

- stream_register_wrapper(同上別名)

- stream_context_create

- stream_socket_client

- stream_socket_server

- stream_socket_accept

- stream_socket_recvfrom

- stream_socket_sendto

- Swoole(*)

- Tidy擴展

- Tokenizer

- URLs(核心)

- V8js(*)

- Yaml

- Yaf

- Yaconf(核心)

- Taint(檢測xss字符串等)

- Data Structures

- Igbinary(7.0+)

- 其它服務

- 網絡(核心)

- Sockets

- socket_create

- socket_bind(服務端即用于監聽的套接字)

- socket_listen(服務端)

- socket_accept(服務端)

- socket_connect(客戶端)

- socket_read

- socket_recv(類似socket_read)

- socket_write

- socket_send

- socket_close

- socket_select

- socket_getpeername

- socket_getsockname

- socket_get_option

- socket_getopt(socket_get_option的別名)

- socket_set_option

- socket_setopt( socket_set_option的別名)

- socket_recvfrom

- socket_sendto

- socket_addrinfo_bind

- socket_addrinfo_connect

- socket_addrinfo_explain

- socket_addrinfo_lookup

- socket_clear_error

- socket_last_error

- socket_strerror

- socket_cmsg_space

- socket_create_listen

- socket_create_pair

- socket_export_stream

- socket_import_stream

- socket_recvmsg

- socket_sendmsg

- socket_set_block

- socket_set_nonblock

- socket_shutdown

- socket_wsaprotocol_info_export

- socket_wsaprotocol_info_import

- socket_wsaprotocol_info_release

- cURL(*)

- curl_setopt

- Event(*)

- chdb

- FAM

- FTP

- Gearman

- Gopher

- Gupnp

- Hyperwave API(過時)

- LDAP(+)

- Memcache

- Memcached(+)

- mqseries

- RRD

- SAM

- ScoutAPM

- SNMP

- SSH2

- Stomp

- SVM

- SVN(試驗性的)

- TCP擴展

- Varnish

- YAZ

- YP/NIS

- 0MQ(ZeroMQ、ZMQ)消息系統

- 0mq例子

- ZooKeeper

- 搜索引擎擴展

- mnoGoSearch

- Solr

- Sphinx

- Swish(實驗性)

- 針對服務器的擴展

- Apache

- FastCGI 進程管理器

- IIS

- NSAPI

- Session 擴展

- Msession

- Sessions

- Session PgSQL

- 文本處理

- BBCode

- CommonMark(markdown解析)

- cmark函數

- cmark類

- Parser

- CQL

- IVisitor接口

- Node基類與接口

- Document

- Heading(#)

- Paragraph

- BlockQuote

- BulletList

- OrderedList

- Item

- Text

- Strong

- Emphasis

- ThematicBreak

- SoftBreak

- LineBreak

- Code

- CodeBlock

- HTMLBlock

- HTMLInline

- Image

- Link

- CustomBlock

- CustomInline

- Parle

- 類函數

- PCRE( 核心)

- POSIX Regex

- ssdeep

- 字符串(核心)

- 變量與類型相關擴展

- 數組(核心)

- 類/對象(核心)

- Classkit(未維護)

- Ctype

- Filter擴展

- 過濾器函數

- 函數處理(核心)

- quickhash擴展

- 反射擴展(核心)

- Variable handling(核心)

- Web 服務

- OAuth

- api

- 例子:

- SCA(實驗性)

- SOAP

- Yar

- XML-RPC(實驗性)

- Windows 專用擴展

- COM

- 額外補充:Wscript

- win32service

- win32ps(停止更新且被移除)

- XML 操作(也可以是html)

- libxml(內置 默認開啟)

- DOM(內置,默認開啟)

- xml介紹

- 擴展類與函數

- DOMNode

- DOMDocument(最重要)

- DOMAttr

- DOMCharacterData

- DOMText(文本節點)

- DOMCdataSection

- DOMComment(節點注釋)

- DOMDocumentFragment

- DOMDocumentType

- DOMElement

- DOMEntity

- DOMEntityReference

- DOMNotation

- DOMProcessingInstruction

- DOMXPath

- DOMException

- DOMImplementation

- DOMNamedNodeMap

- DOMNodeList

- SimpleXML(內置,5.12+默認開啟)

- XMLReader(5.1+內置默認開啟 用于處理大型XML文檔)

- XMLWriter(5.1+內置默認開啟 處理大型XML文檔)

- SDO(停止維護)

- SDO-DAS-Relational(試驗性的)

- SDO DAS XML

- WDDX

- XMLDiff

- XML 解析器(Expat 解析器 默認開啟)

- XSL(內置)

- 圖形用戶界面(GUI) 擴展

- UI

- PHP SPL(PHP 標準庫)

- 數據結構

- SplDoublyLinkedList(雙向鏈表)

- SplStack(棧 先進后出)

- SplQueue(隊列)

- SplHeap(堆)

- SplMaxHeap(最大堆)

- SplMinHeap(最小堆)

- SplPriorityQueue(堆之優先隊列)

- SplFixedArray(陣列【數組】)

- SplObjectStorage(映射【對象存儲】)

- 迭代器

- ArrayIterator

- RecursiveArrayIterator(支持遞歸)

- DirectoryIterator類

- FilesystemIterator

- GlobIterator

- RecursiveDirectoryIterator

- EmptyIterator

- IteratorIterator

- AppendIterator

- CachingIterator

- RecursiveCachingIterator

- FilterIterator(遍歷并過濾出不想要的值)

- CallbackFilterIterator

- RecursiveCallbackFilterIterator

- RecursiveFilterIterator

- ParentIterator

- RegexIterator

- RecursiveRegexIterator

- InfiniteIterator

- LimitIterator

- NoRewindIterator

- MultipleIterator

- RecursiveIteratorIterator

- RecursiveTreeIterator

- 文件處理

- SplFileInfo

- SplFileObject

- SplTempFileObject

- 接口 interface

- Countable

- OuterIterator

- RecursiveIterator

- SeekableIterator

- 異常

- 各種類及接口

- SplSubject

- SplObserver

- ArrayObject(將數組作為對象操作)

- SPL 函數

- 預定義接口

- Traversable(遍歷)接口

- Iterator(迭代器)接口

- IteratorAggregate(聚合式迭代器)接口

- ArrayAccess(數組式訪問)接口

- Serializable 序列化接口

- JsonSerializable

- Closure 匿名函數(閉包)類

- Generator生成器類

- 生成器(php5.5+)

- yield

- 反射

- 一、反射(reflection)類

- 二、Reflector 接口

- ReflectionClass 類報告了一個類的有關信息。

- ReflectionObject 類報告了一個對象(object)的相關信息。

- ReflectionFunctionAbstract

- ReflectionMethod 類報告了一個方法的有關信息

- ReflectionFunction 類報告了一個函數的有關信息。

- ReflectionParameter 獲取函數或方法參數的相關信息

- ReflectionProperty 類報告了類的屬性的相關信息。

- ReflectionClassConstant類報告有關類常量的信息。

- ReflectionZendExtension 類返回Zend擴展相關信息

- ReflectionExtension 報告了一個擴展(extension)的有關信息。

- 三、ReflectionGenerator類用于獲取生成器的信息

- 四、ReflectionType 類用于獲取函數、類方法的參數或者返回值的類型。

- 五、反射的應用場景

- phpRedis

- API

- API詳細

- redis DB 概念:

- 通用命令:rawCommand

- Connection

- Server

- List

- Set

- Zset

- Hash

- string

- Keys

- 事物

- 發布訂閱

- 流streams

- Geocoding 地理位置

- lua腳本

- Introspection 自我檢測

- biMap

- 原生

- php-redis 操作類 封裝

- redis 隊列解決秒殺解決超賣:

- swoole+框架筆記

- 安裝及常用Cli操作

- TCP

- 4種回調函數的寫法

- easyswoole

- 目錄結構

- 配置文件

- Linux+Nginx

- 前置

- linux

- 開源網站鏡像及修改yum源

- 下載linux

- Liunx中安裝PHP7.4 的三種方法(Centos8)

- yum安裝

- 源碼編譯安裝

- LNMP一鍵安裝

- 查看linux版本號

- 設置全局環境變量

- 查看php.ini必須存放的位置

- 防火墻與端口開放

- nohup 后臺運行命令

- linux 查看nginx,php-fpm運行用戶及用戶組

- 網絡配置

- CentOS中執行yum update時報錯

- 關閉防火墻

- 查看端口是否被占用

- 查看文件夾大小

- nginx相關

- 一個典型的nginx配置

- nginx關于多個項目的配置(易于管理)

- nginx.config配置文件的結構

- 1、events

- 2、http

- nginx的location配置詳解

- Nginx相關命令

- Nginx安裝

- 配置偽靜態

- 為靜態配置例子

- apache

- nginx

- pathinfo模式

- Shell腳本

- bash

- shell 語言中 0 代表 true,0 以外的值代表 false。

- 變量

- shell字符串

- shell數組

- shell注釋

- 向Shell腳內傳遞參數

- 運算符

- 顯示命令執行結果

- printf

- test 命令

- 流程控制與循環

- if

- case

- for

- while

- until

- break和continue

- select 結構

- shell函數

- shell函數的全局變量和局部變量

- 將shell輸出寫入文件中(輸出重定向)

- Shell腳本中調用另一個Shell腳本的三種方式

- 定時任務

- PHP實現定時任務的五種方法

- 優化

- ab壓力測試

- 緩存

- opcache

- memcache

- php操作

- 數據庫

- 配置

- 數據庫鎖機制

- 主從分布

- 數據庫設計

- 邏輯設計

- 物理設計

- 字段類型的選擇

- 筆記

- SET FOREIGN_KEY_CHECKS

- 字符集與亂碼

- SQL插入 去除重復記錄的實現

- 分區表

- nginx 主從配置

- nginx 負載均衡的配置

- 手動搭建Redis集群和MySQL主從同步(非Docker)

- Redis Cluster集群

- mysql主從同步

- 用安卓手機搭建 web 服務器

- 軟件選擇

- url重寫

- 大流量高并發解決方案

- 權限設計

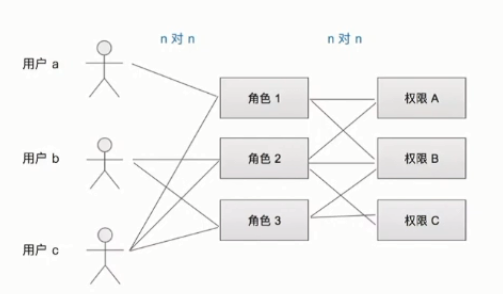

- ACL

- RBAC

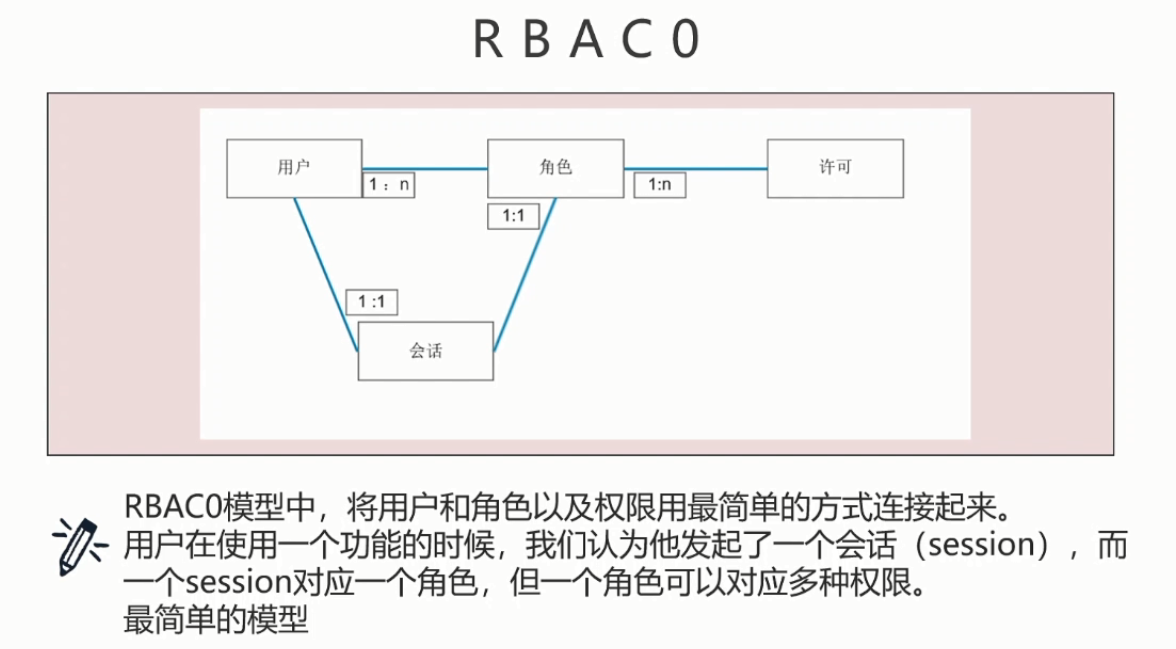

- RBAC0

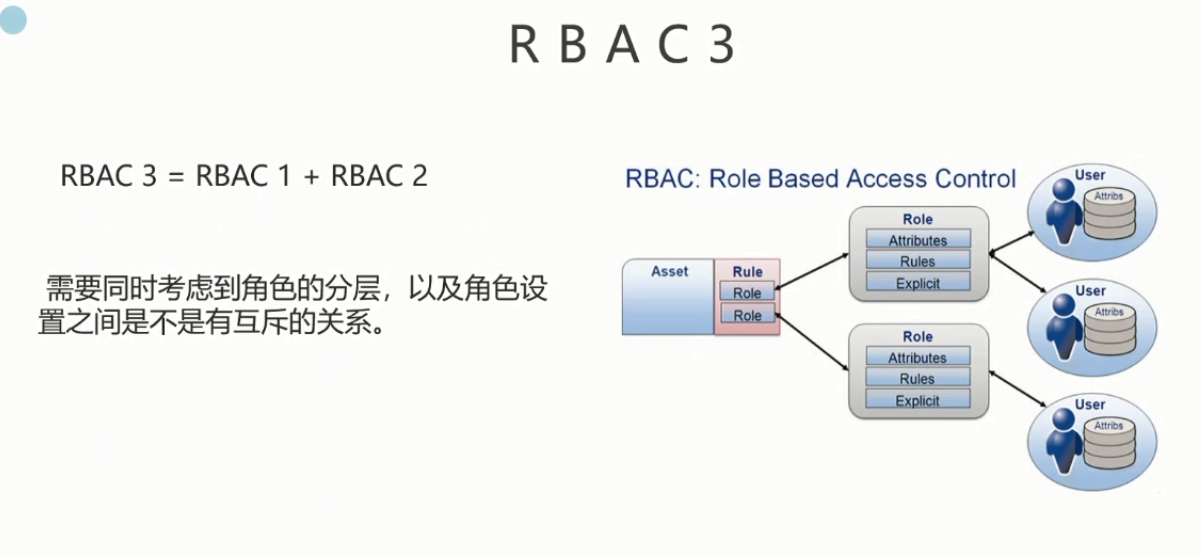

- RBAC1(角色上下級分層)

- RBAC2(用戶角色限約束)

- RBAC3

- 例子

- Rbac.class.php

- Rbac2

- Auth.class.php

- fastadmin Auth

- tree1

- ABAC 基于屬性的訪問控制

- 總結:SAAS后臺權限設計案例分析

- casbin-權限管理框架

- 開始使用

- casbinAPI

- casbin管理API

- RBAC API

- Think-Casbin

- 單點登錄(SSO)

- OAuth授權

- OAuth 2.0 的四種方式

- 授權碼

- 隱藏式

- 密碼式

- 憑證式

- 更新令牌

- 例子:第三方登錄

- 微服務架構下的統一身份認證和授權

- 代碼審計

- 漏洞挖掘的思路

- 命令注入

- 代碼注入

- XSS 反射型漏洞

- XSS 存儲型漏洞

- xss過濾

- HTML Purifier文檔

- 開始

- id規則

- class規則

- 過濾分類

- Attr

- AutoFormat

- CSS

- Cache

- Core

- Filter

- html

- Output

- Test

- URI

- 其他

- 嵌入YouTube視頻

- 加快HTML凈化器的速度

- 字符集

- 定制

- Tidy

- URI過濾器

- 在線測試

- xss例子

- 本地包含與遠程包含

- sql注入

- 函數

- 注釋

- 步驟

- information_schema

- sql注入的分類

- 實戰

- 防御

- CSRF 跨站請求偽造

- 計動態函數執行與匿名函數執行

- unserialize反序列化漏洞

- 覆蓋變量漏洞

- 文件管理漏洞

- 文件上傳漏洞

- 跳過登錄

- URL編碼對照表

- XXE

- 前端、移動端

- html5

- meta標簽

- flex布局

- javascript

- jquery

- 選擇器

- 精細分類

- 事件

- on事件無效:

- jquery自定義事件

- 表單操作

- 通用

- select

- checkbox

- radio

- js正則相關

- js中判斷某字符串含有某字符出現的次數

- js匹配指定字符

- $.getjson方法配合在url上傳遞callback=?參數,實現跨域

- pajax入門

- jquery的extend插件制作

- jquery的兼容

- jquery的連續調用:

- $ 和 jQuery 及 $() 的區別

- 頁面響應順序及$(function(){})等使用

- 匿名函數:

- ajax

- 獲取js對象所有方法

- dom加載

- ES6函數寫法

- ES6中如何導入和導出模塊

- 數組的 交集 差集 補集 并集

- phantomjs

- js數組的map()方法操作json數組

- 實用函數

- js精確計算CalcEval 【價格計算】 浮點計算

- js精確計算2

- js數組與對象的遍歷

- bootstrap

- class速查

- 常見data屬性

- data-toggle與data-target的作用

- 組件

- bootstrapTable

- 表選項

- 表選項2

- 示例

- 數據格式(json)

- 用法(row:行,column:列)

- Bootstrap-table使用footerFormatter做統計列功能

- 示例2

- JQuery-Jquery的TreeGrid插件

- 服務器端分頁

- 合并單元格1

- 合并單元格2

- 合并單元格3

- 合并單元格4

- 合并單元格5(插件)

- 列求和

- 添加行,修改行、擴展行數據

- 擴展

- 開源項目

- PhpSpreadsheet

- 實例

- 會員 數據庫表設計

- 程序執行

- 開發總結

- API接口

- API接口設計

- json轉化

- app接口

- 雜項

- 三方插件庫

- 檢測移動設備(包括平板電腦)

- curl封裝

- Websocket

- 與谷歌瀏覽器交互

- Crontab管理器

- 實用小函數

- PHP操作Excel

- SSL證書

- sublime Emmet的快捷語法

- 免費翻譯接口

- 接口封裝

- 免費空間

- 架構師必須知道的26項PHP安全實踐

- 大佬博客

- 個人支付平臺

- RPC(遠程調用)及框架