[TOC]

# **認證中心* auth-server*

auth-server在項目中的位置

auth-server在項目用的作用

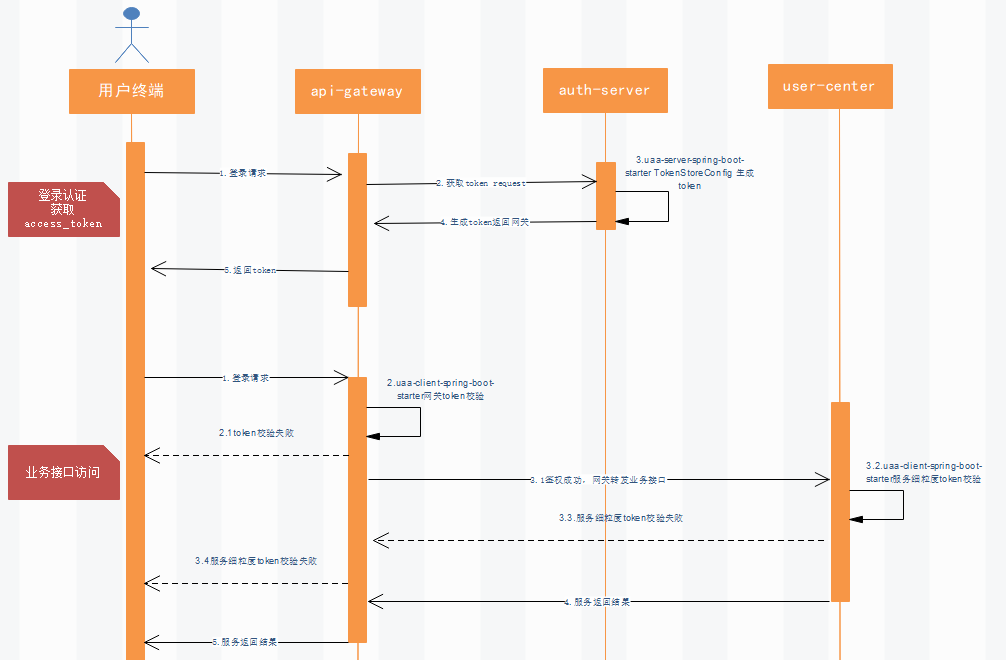

## 認證服務器頒發token核心流程

* /oauth/token?grant_type=password #請求授權token

* /oauth/token?grant_type=refresh_token #刷新token

* /oauth/check_token #校驗token

* /oauth/authorize #授權碼模式

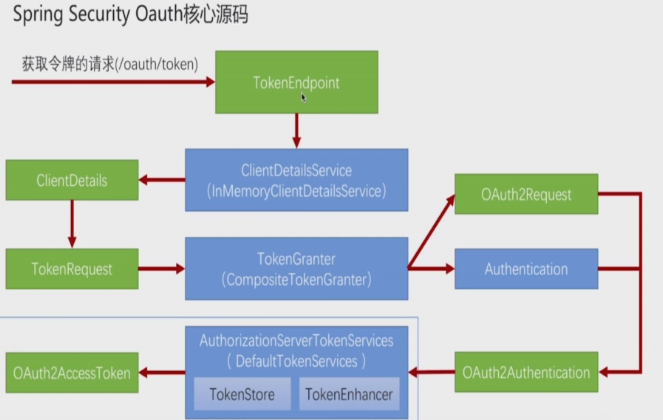

## OAUTH 核心處理調用關系

## 認證流程圖

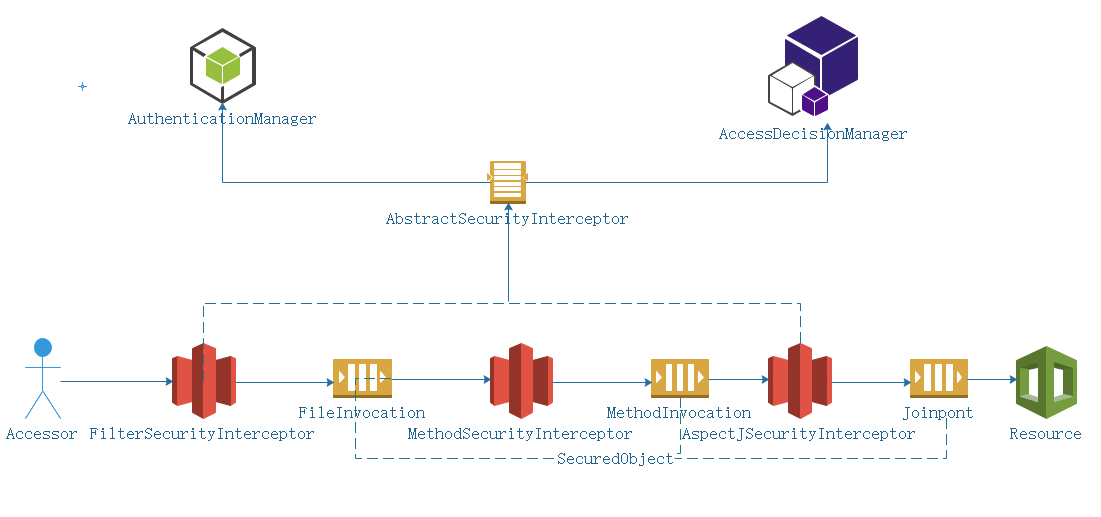

## Spring Security Oauth基本設計

* 訪問者(Accessor)需要訪問某個資源(Resource)是這個場景最原始的需求,但并不是誰都可以訪問資源,也不是任何資源都允許任何人來訪問,所以中間我們要加入一些檢查和防護

* 在訪問資源的所經之路上,可能遇到細菌,病毒,不管怎么樣,對于要防護的資源來說最好的方法就是設關卡點,對于上圖的FilterSecurityInvation,MethodIncation,Jointpoint,這些在spring security oauth中統稱SecuredObjects

* 我們知道在哪里設置關卡點最合適,下一步就是設置關卡,對應FileSecurityInterceptor,MethodSecurityInterceptor,AspectSecurityInterceptor,

這些關卡統一的抽象類是AbstractSecurityInterceptor

* 有關卡點,關卡了以后,到底誰該攔截誰不應該呢,spring security oauth中由 AccessDecisionManager控制

* 最后一個問題,這個誰怎么定義,我們總得知道當前這個訪問者是誰才能告訴AccessDecisionManager攔截還是放行,在spring security oauth框架中AuthenticationManager將解決訪問者身份認證問題,只有確定你在冊了,才可以給授權訪問。AuthenticationManager,AccessDecisionManager,AbstractSecurityInterceptor屬于spring security框架的基礎鐵三角。

* 有了以上骨架,真正執行防護任務的其實是SecurityFilterChain中定于的一系列Filter,其中ExceptionTranslationFilter,它負責接待或者送客,如果訪問者來訪,對方沒有報上名來,那么,它就會讓訪客去登記認證(找AuthenticationManager做認證),如果對方報上名了,但認證失敗,那么請重新認證送客,送客的方式是拋出相應的Exception,所以名字叫做ExceptionTranslationFilter。

* 最后,這個filter序列中可能不滿足我們的需求,比如增加驗證碼,所以我們需要在其中穿插自己的Filter實現類,為定制和擴展Spring Security Oauth的防護體系。

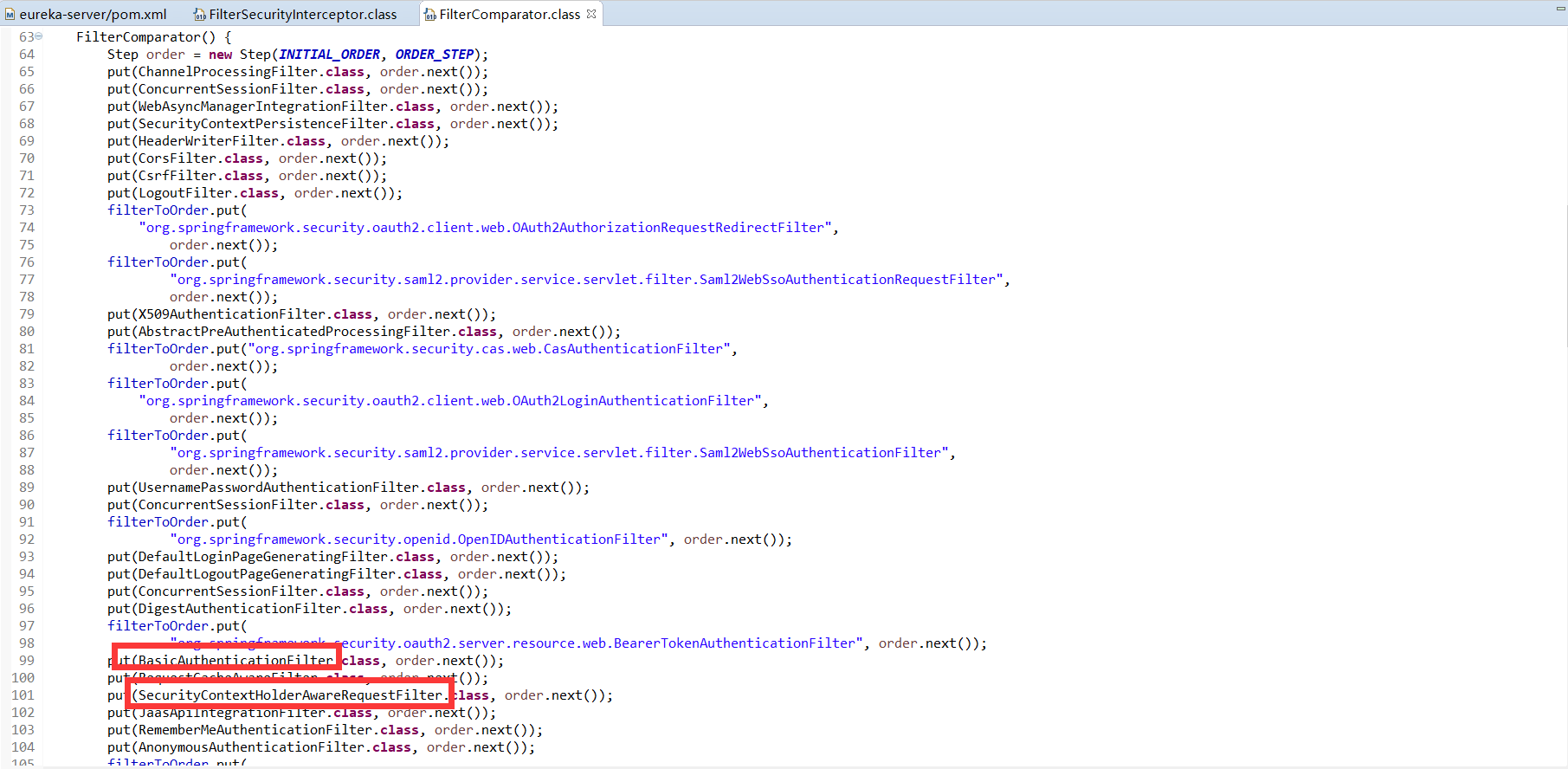

* spring security內置的filter序列

* 執行過濾鏈

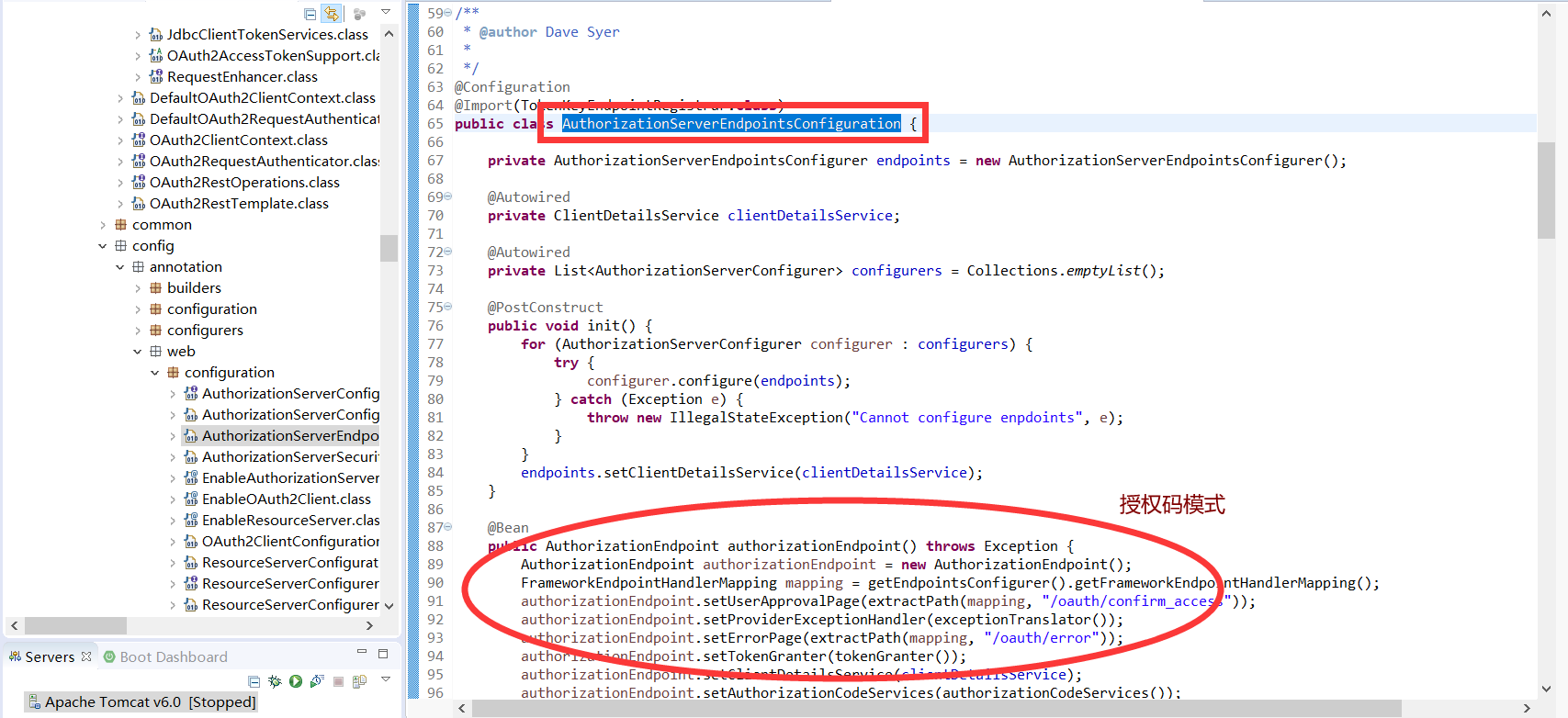

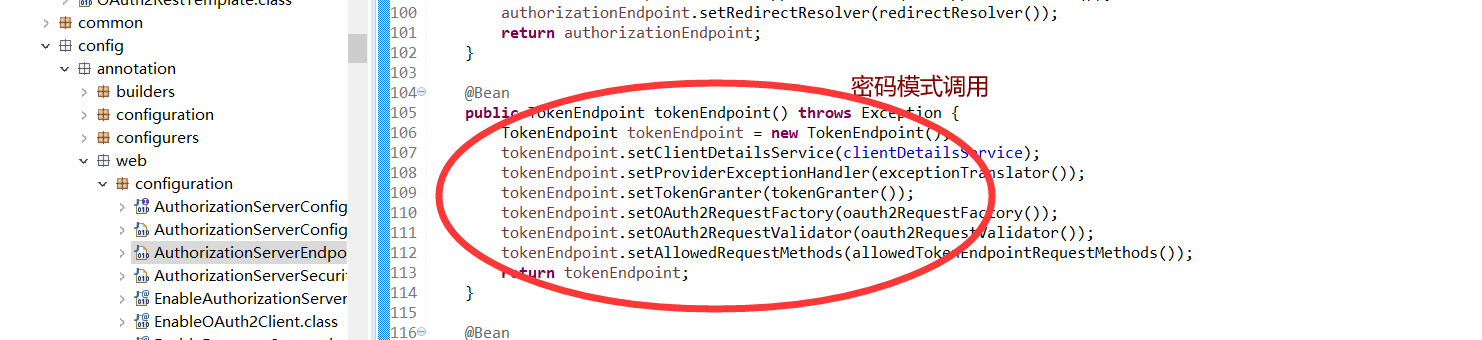

## AuthorizationServerEndpointsConfiguration

### 授權碼

### 密碼

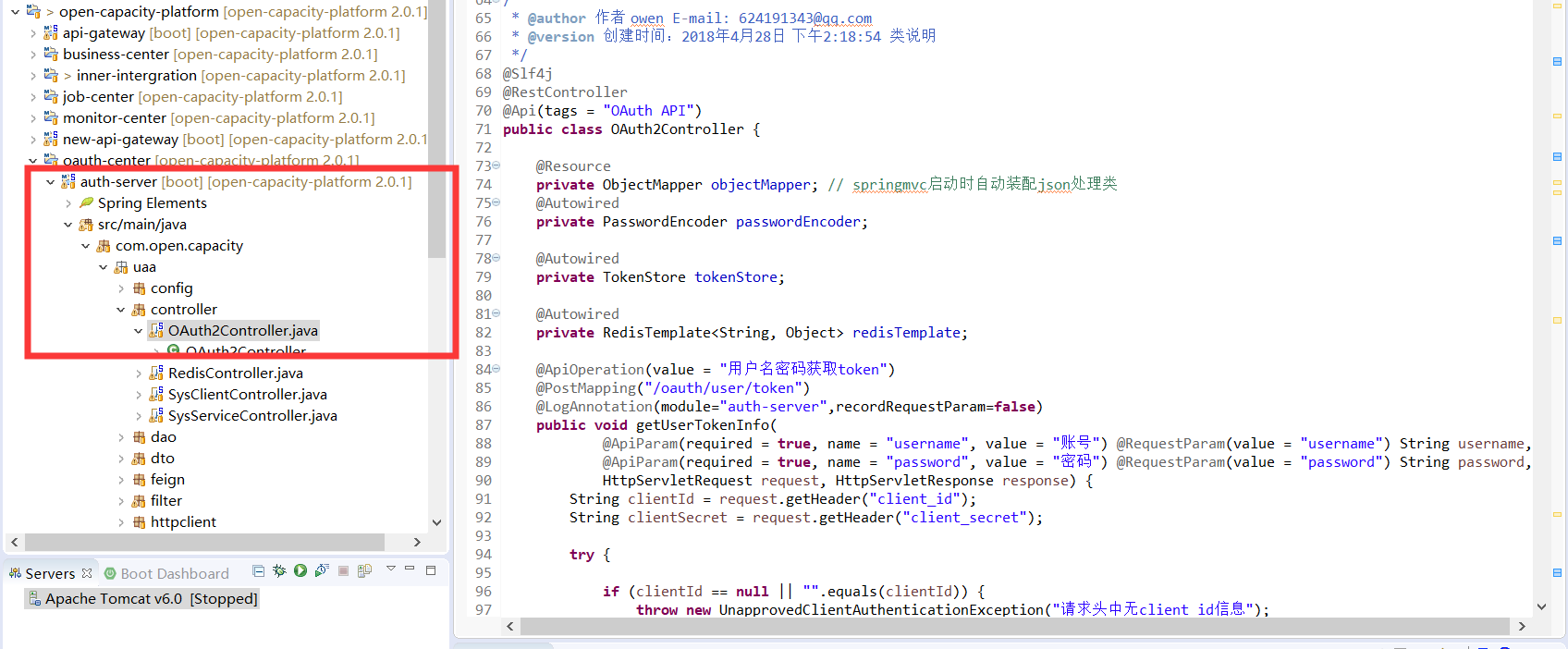

根據以上流程重寫了密碼模式,(僅用來學習流程,并沒有真正調用)

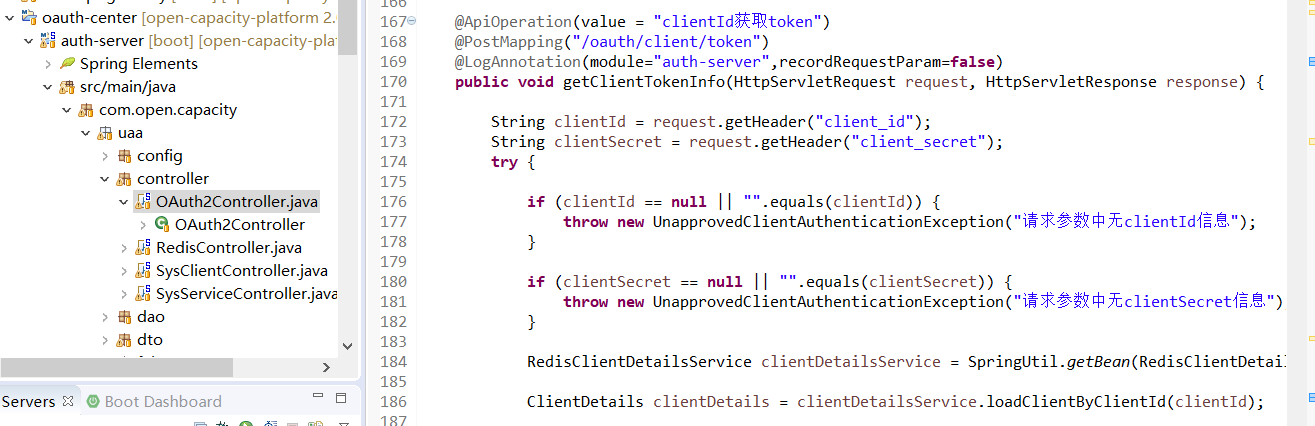

根據以上流程重寫了客戶端模式(僅用來學習流程,并沒有真正調用)

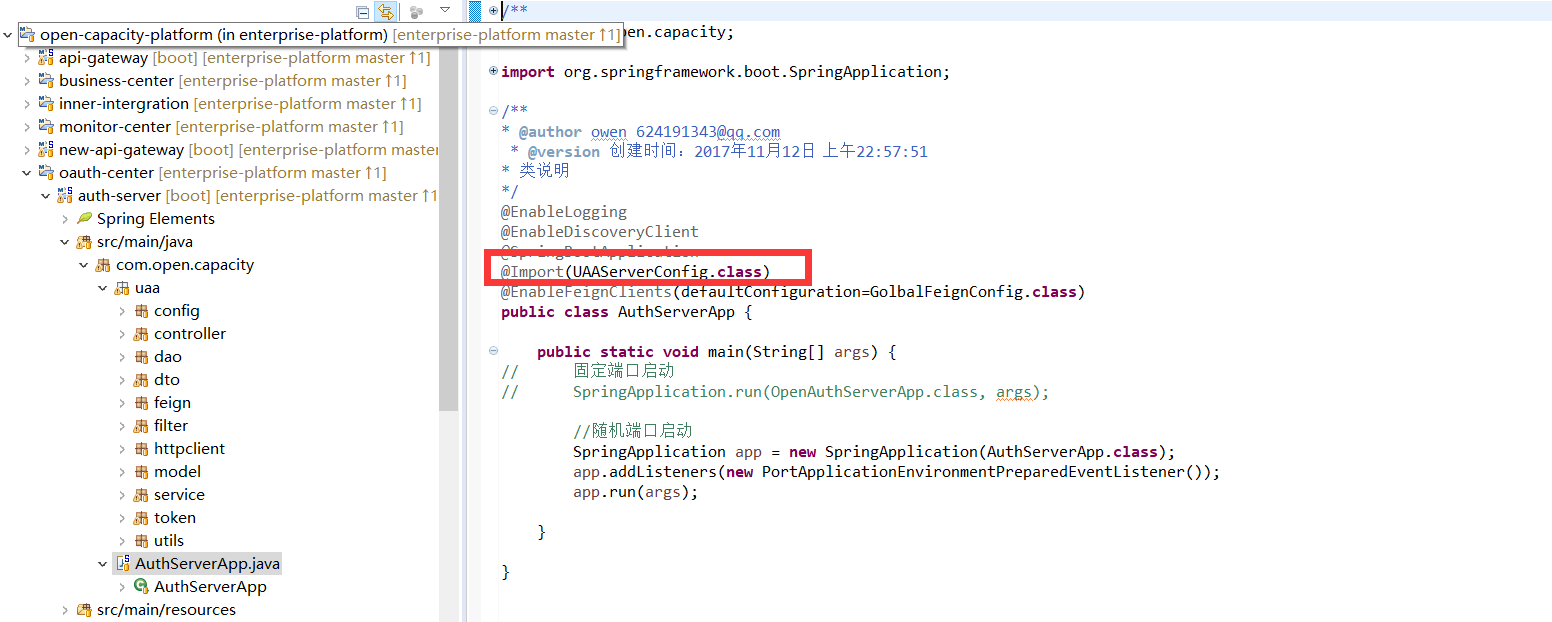

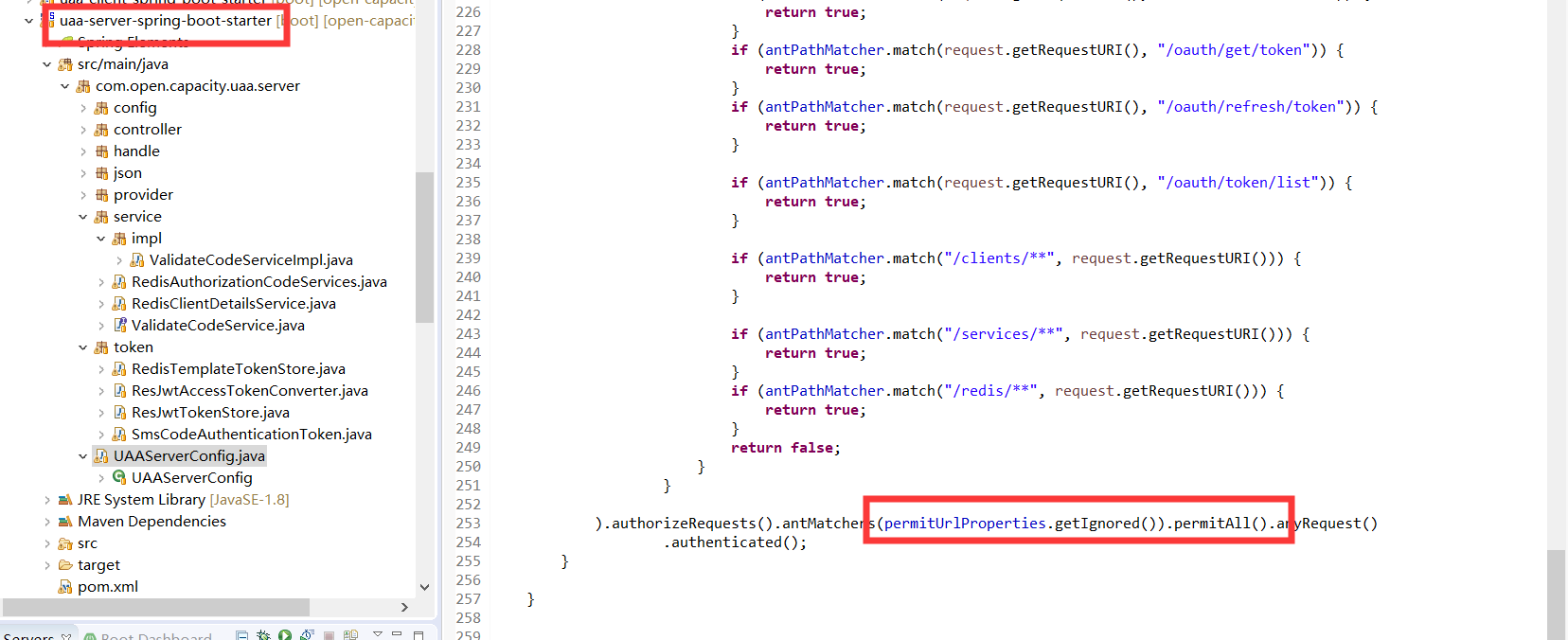

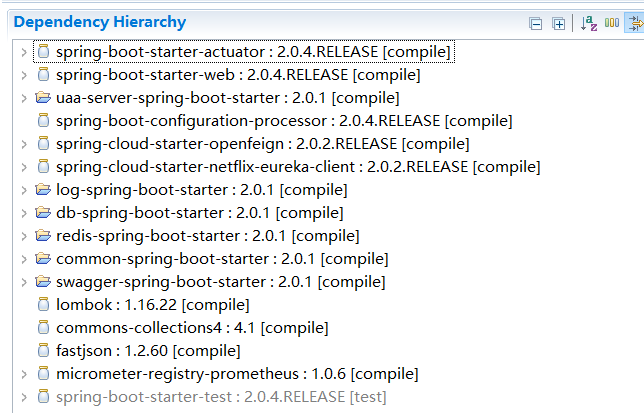

## auth-server作為一個認證服務器,引入uaa-server-spring-boot-starter

### 引入oauth的以下模式

* 簡易模式

* 客戶端模式

* 密碼模式

* 授權碼模式

* 刷新模式

* 短信模式

## auth-server核心表

oauth_client_details --> JdbcClientDetailsService 處理

應用管理

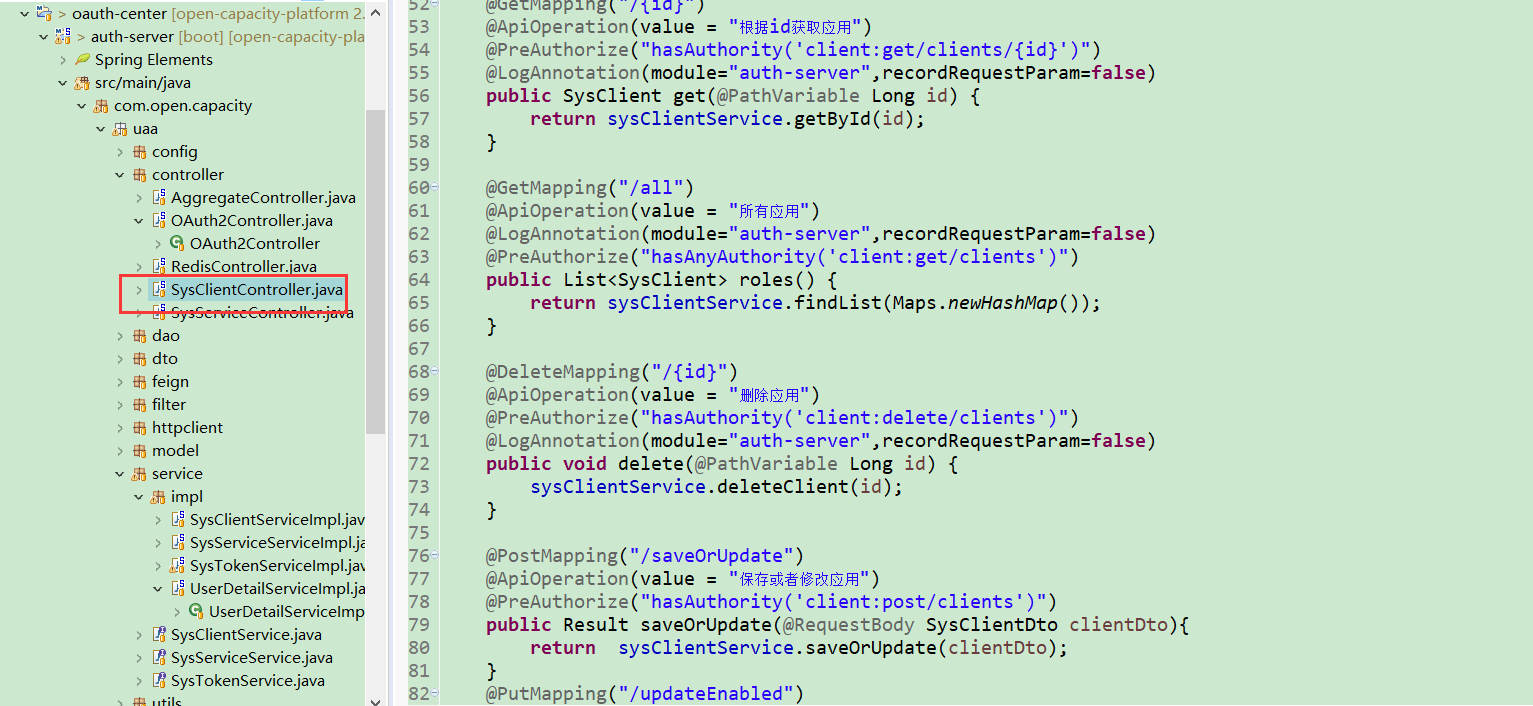

com.open.capacity.uaa.controller.SysClientController

在auth-server啟動時,會把oauth_client_details 的數據加載到redis中,在oauth申請令牌時,會通過org.springframework.security.oauth2.provider.client.ClientCredentialsTokenEndpointFilter中的attemptAuthentication方法校驗應用以及密鑰

## 服務管理

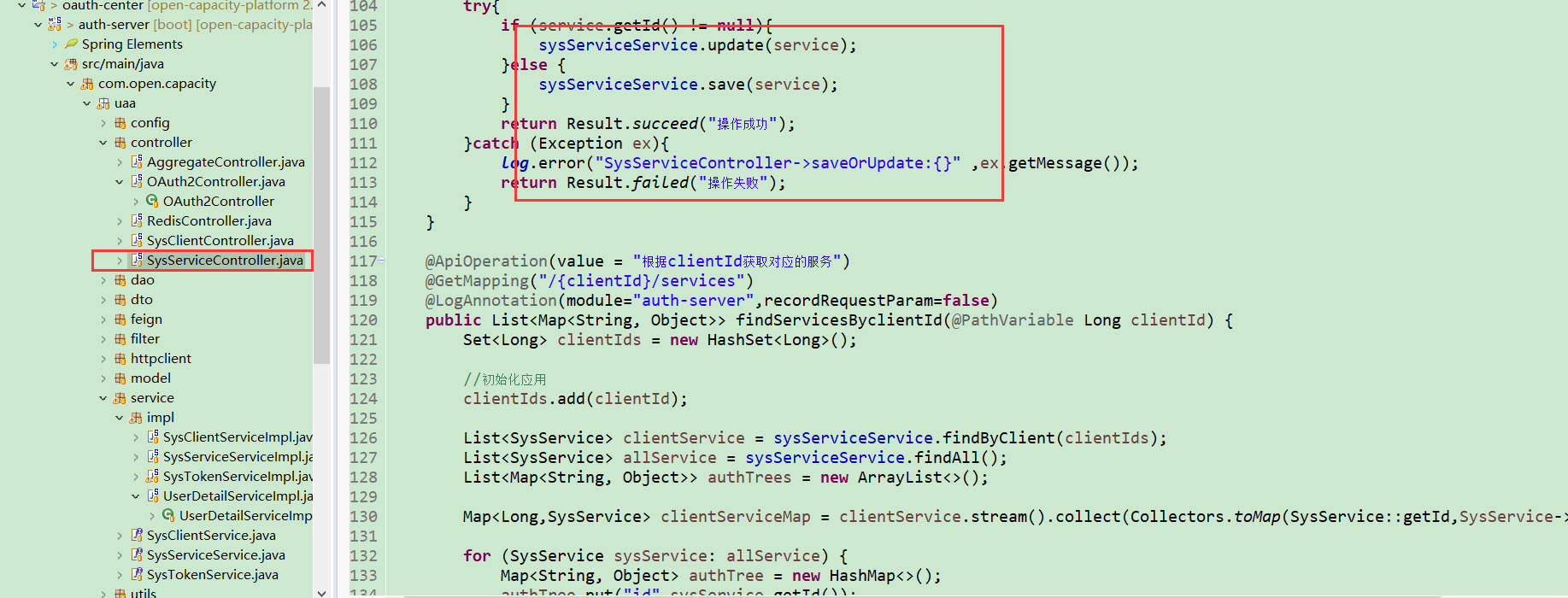

com.open.capacity.uaa.controller.SysServiceController

* sys_service 服務表

* sys_client_service 應用服務表

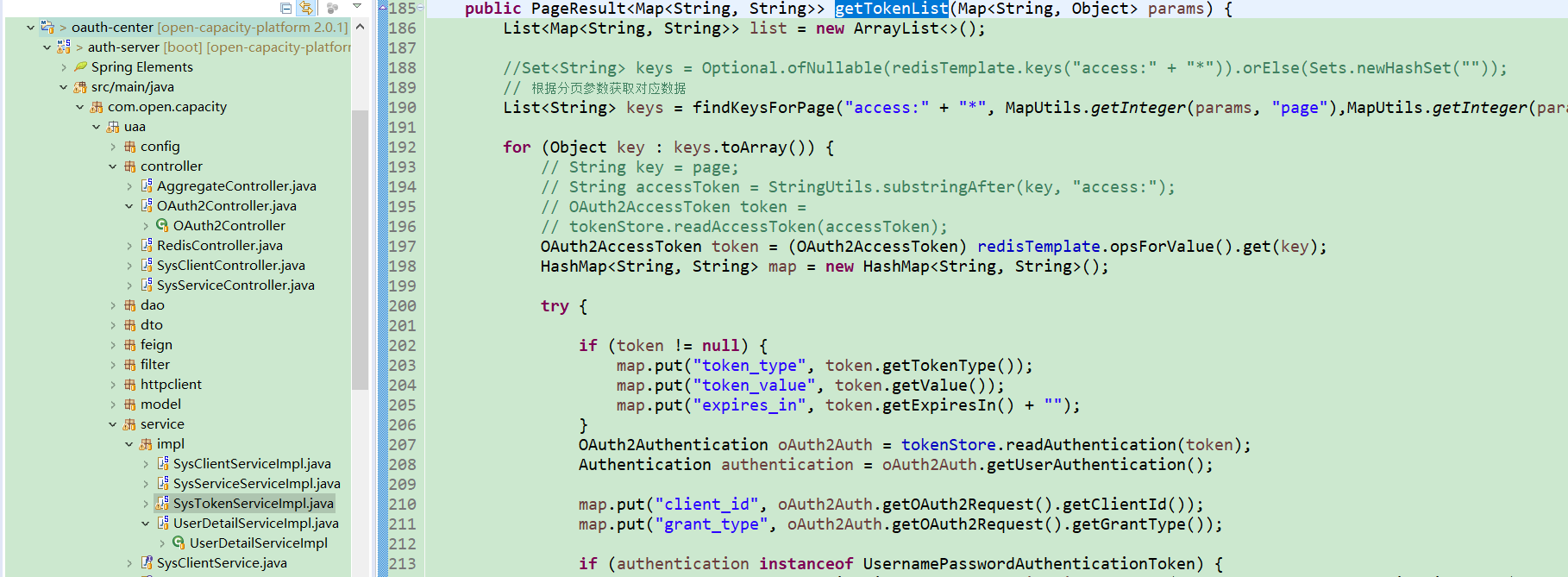

## token列表

com.open.capacity.uaa.controller.OAuth2Controller.getTokenList(Map<String, Object>)

redis scann獲取在線用戶的token列表

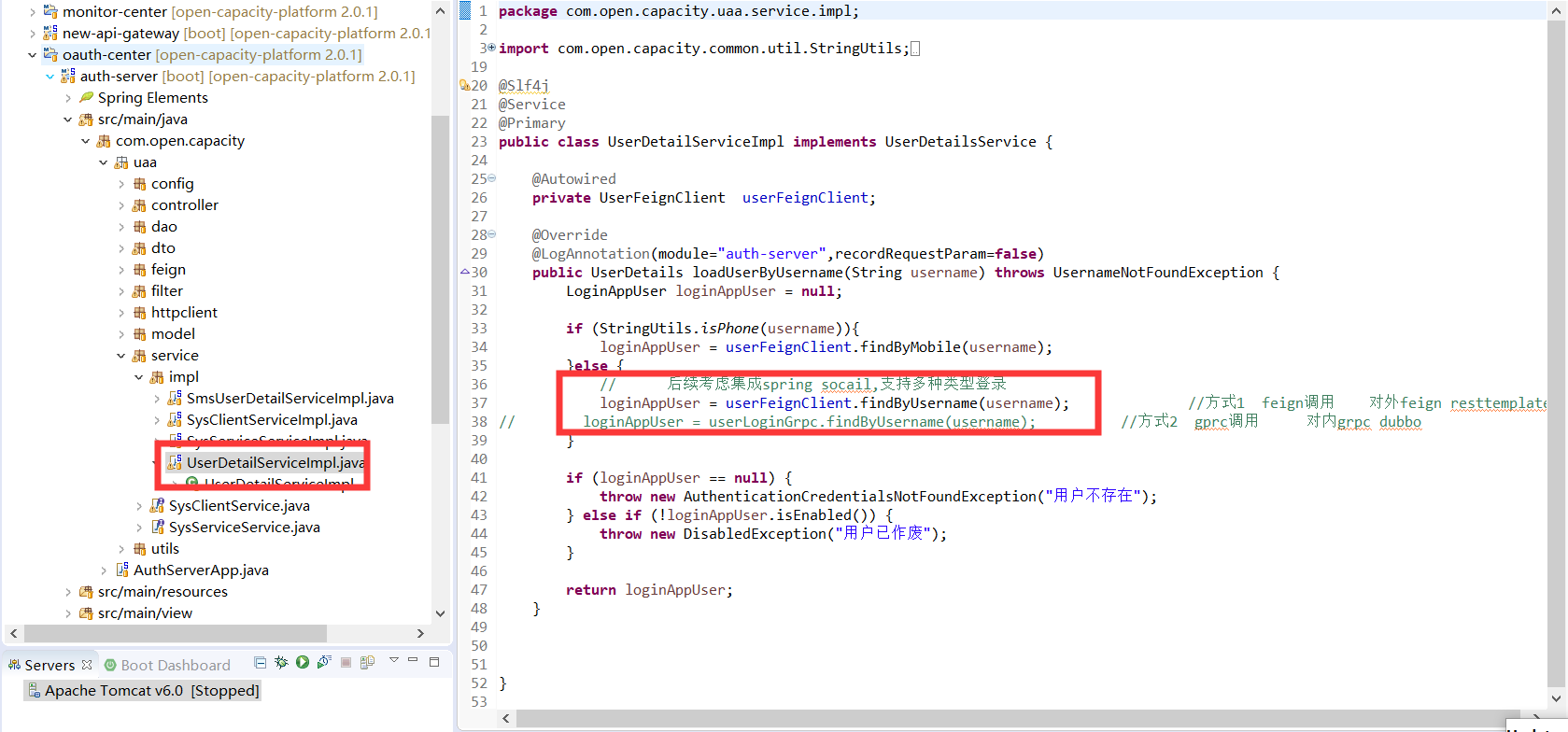

## auth-server 自定義用戶驗證邏輯

處理密碼模式中的用戶名密碼獲取

feign聲明調用用戶中心,獲取sys_user表中的用戶信息

原理部分[28.服務間調用](29.%E6%9C%8D%E5%8A%A1%E9%97%B4%E8%B0%83%E7%94%A8.md)

### 啟動user-center后測試auth-server的密碼模式

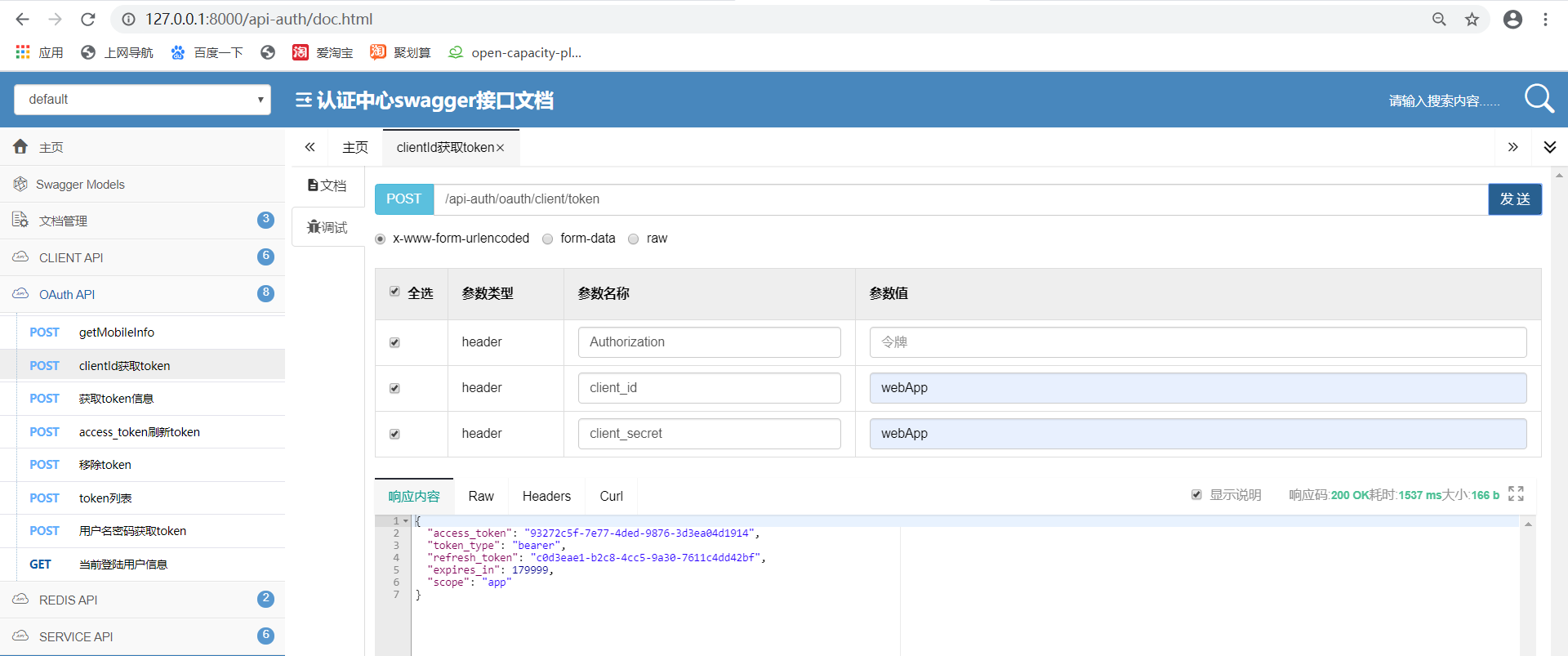

**如果是客戶端模式,可以通過swagger測試**

訪問認證中心地址http://130.75.131.208:8000/api-auth/doc.html

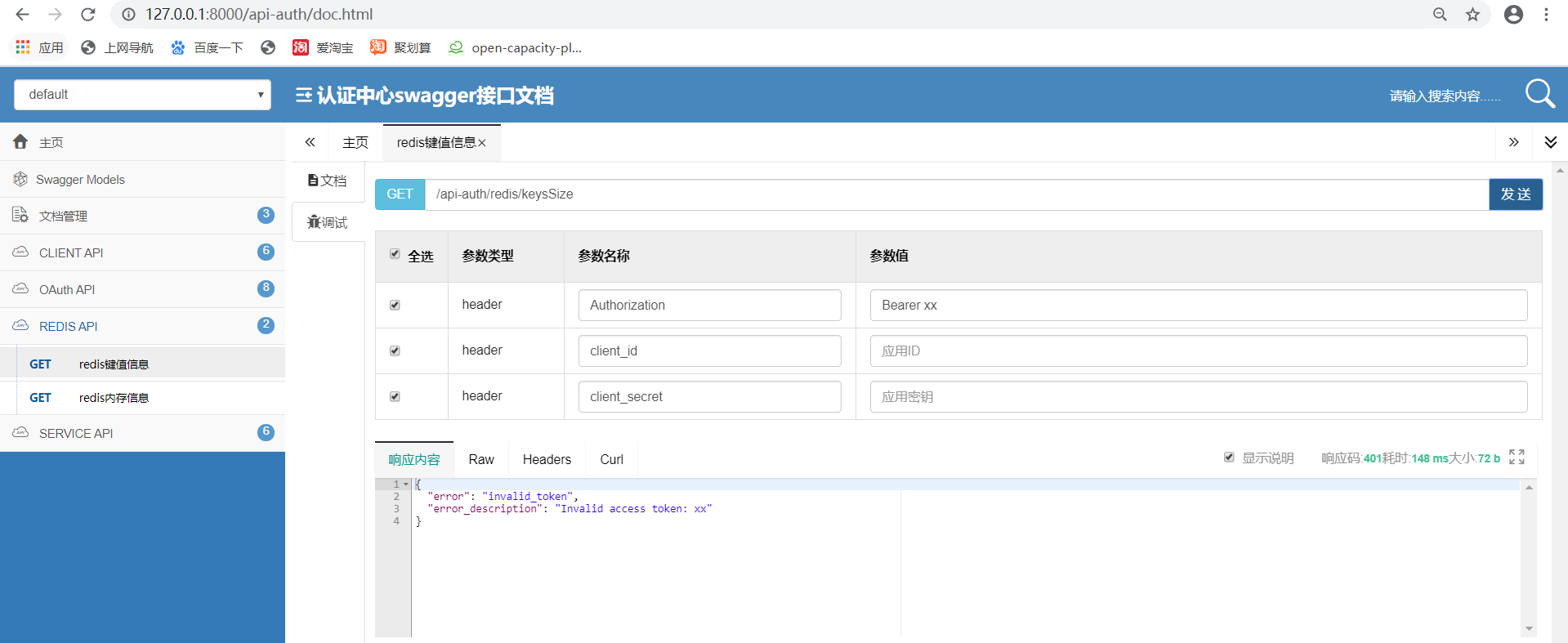

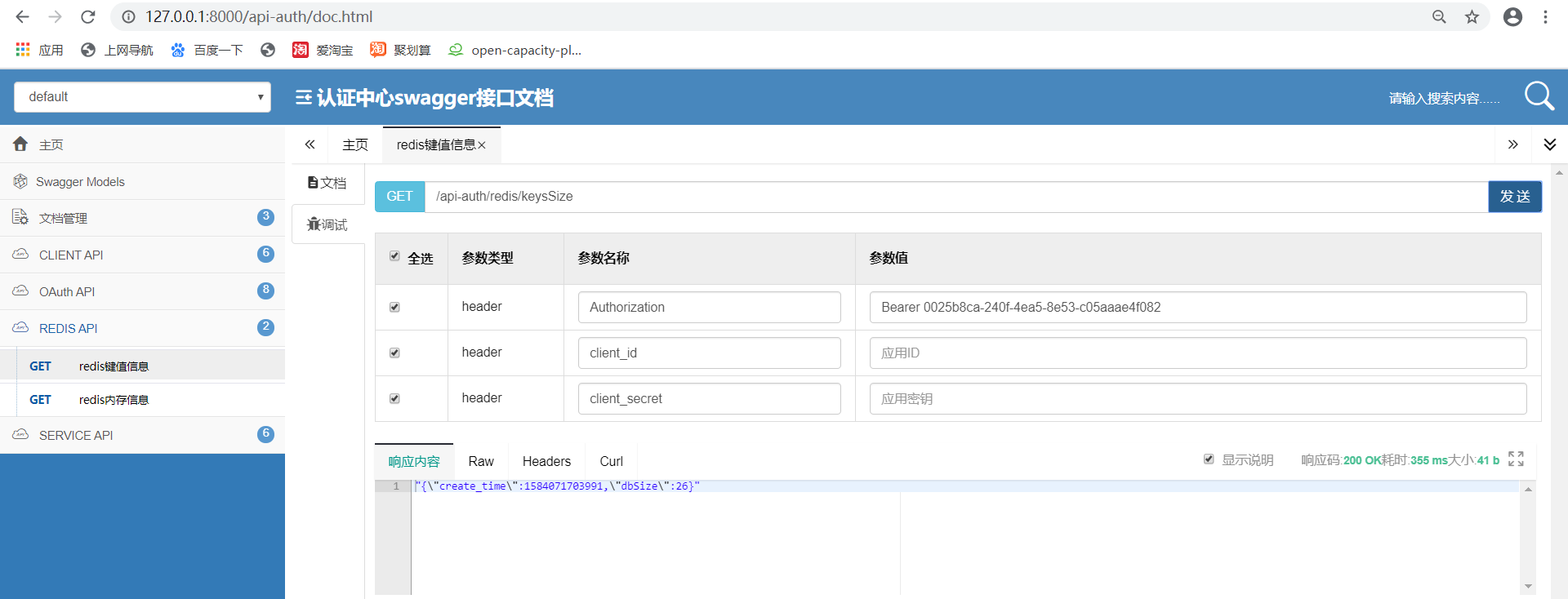

需要帶上token,否則無法訪問auth-server的資源

需要帶上token,正確訪問

## 權限訪問白名單

### 配置文件

### 處理類

### 處理/oauth/authorize 核心類AuthorizationEndpoint

#### 授權碼模式

* 獲取授權碼

(http://127.0.0.1:8000/api-auth/oauth/authorize?client_id=owen&redirect_uri=http://127.0.0.1:9997/dashboard/login&state=abc&scope=app&response_type=code)

* 跳轉統一登錄頁面,登錄成功獲取授權碼

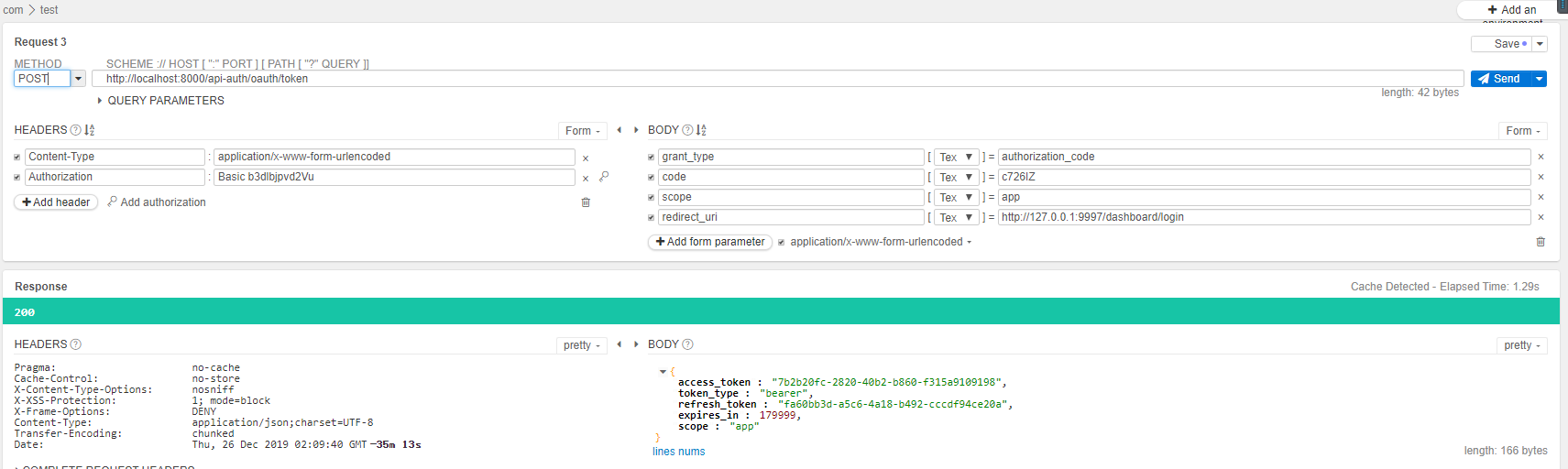

* 用授權碼換token

#### 密碼模式

>[info]基本流程就是:

通過ClientDetailsSevice根據ClientId查找對應的Client,由Oauth2RequestFactory生成TokenRequest。檢查是否能對應的找到Client,沒有就拋出異常。 檢查參數,都沒問題了最后就調用Ganter的grant方法來生成Token并返回。輸入參數,即用戶提供username,password,clientId,clientSecret,grantType=password等信息,請求/oauth/token,獲得access_token,用戶即可通過access_token訪問資源

訪問/oauth/token

>[info]對應代碼處理流程

此時FilterChainProxy的filter順序如下。重要的Filter有ClientCredentialsTokenEndpointFilter和BasicAuthenticationFilter,前者從request parameters中抽取client信息,后者從header Authorization Basic XXXX中抽取client信息。

80端口是nginx負載的網關,測試可以改成9200

>[info]**ClientCredentialsTokenEndpointFilter**會從parameter中抽取client_id,client_secret信息,并進行client的身份驗證。

>[info] 訪問/oauth/token,都事先驗證了client信息,并作為authentication存儲在SecurityContextHolder中。傳遞到TokenEndPoint的principal是client,paramters包含了user的信息和grantType。

### 處理/oauth/token核心類TokenEndpoint

### 認證流程圖

#### security認證原理

>[info] 認證的工作是交給AuthenticationManager去做,AuthenticationManager下有多個認證器 AuthenticationProvider

只要其中一個AuthenticationProvider通過認證就算登陸成功,而且在認證器中拋出異常,無法終止認證流程只是算該認證器未通過。

第一個config就算配置了一個AuthenticationManagerBuilder 這個類會生成一個 AuthenticationManager和DaoAuthenticationProvider認證器,認證調用userdetailservice 的loadUserByUsername方法來和你傳入的username passworde做比較,password 是通過BCryptPasswordEncoder來做編碼后比較的,這樣做是為了提高安全性。

## 通過arthas理解OAUTH密碼模式

* 端點過濾器TokenEndpointAuthenticationFilter

* 端點對應的action類TokenEndpoint

* 受保護的資源信息類ResourceOwnerPasswordResourceDetails

* 和認證服務器交互資源信息類ResourceOwnerPasswordAccessTokenProvider

## 代碼分析

### 認證授權效果圖

注意可能訪問是:8000/api-auth/doc.html,項目更新版本增加了相對路徑,此處沒有更新

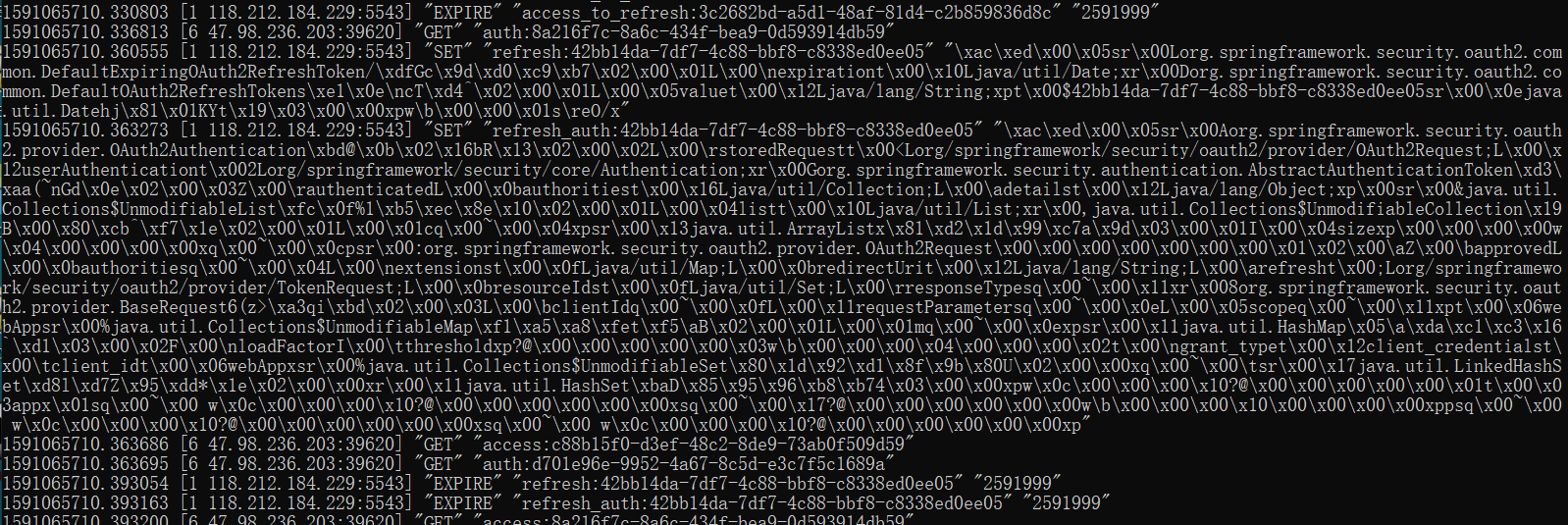

### redis token 結構

```

排除refresh_token,主要key如下:

* auth_to_access:OAuth2Authentication相關信息加密后的值,value為string結構

這個主要是通過OAuth2Authentication來獲取OAuth2AccessToken

* auth:token值,value為string結構

這個主要用來獲取token的OAuth2Authentication,用來獲取相應的權限信息

* client_id_to_access:clientId,value為list結構

這個主要是存儲了每個clientId申請的OAuth2AccessToken的集合

方便用來審計和應急處理跟clientId相關的token

* access:token值,value為string

這個主要是通過token值來獲取OAuth2AccessToken

* uname_to_access:clientId:userId,value的結構是list

存儲OAuth2AccessToken的集合

主要是為了通過clientId,userId來獲取OAuth2AccessToken集合,方便用來獲取及revoke approval

```

### 監控redis 的操作情況

```

D:\soft\redis>redis-cli.exe -h 59.110.164.254 -p 6379

59.110.164.254:6379> select 2

OK

59.110.164.254:6379[2]> monitor

```

## 項目pom版本依賴

左側2.0.x版本 左側1.5.9版本差異

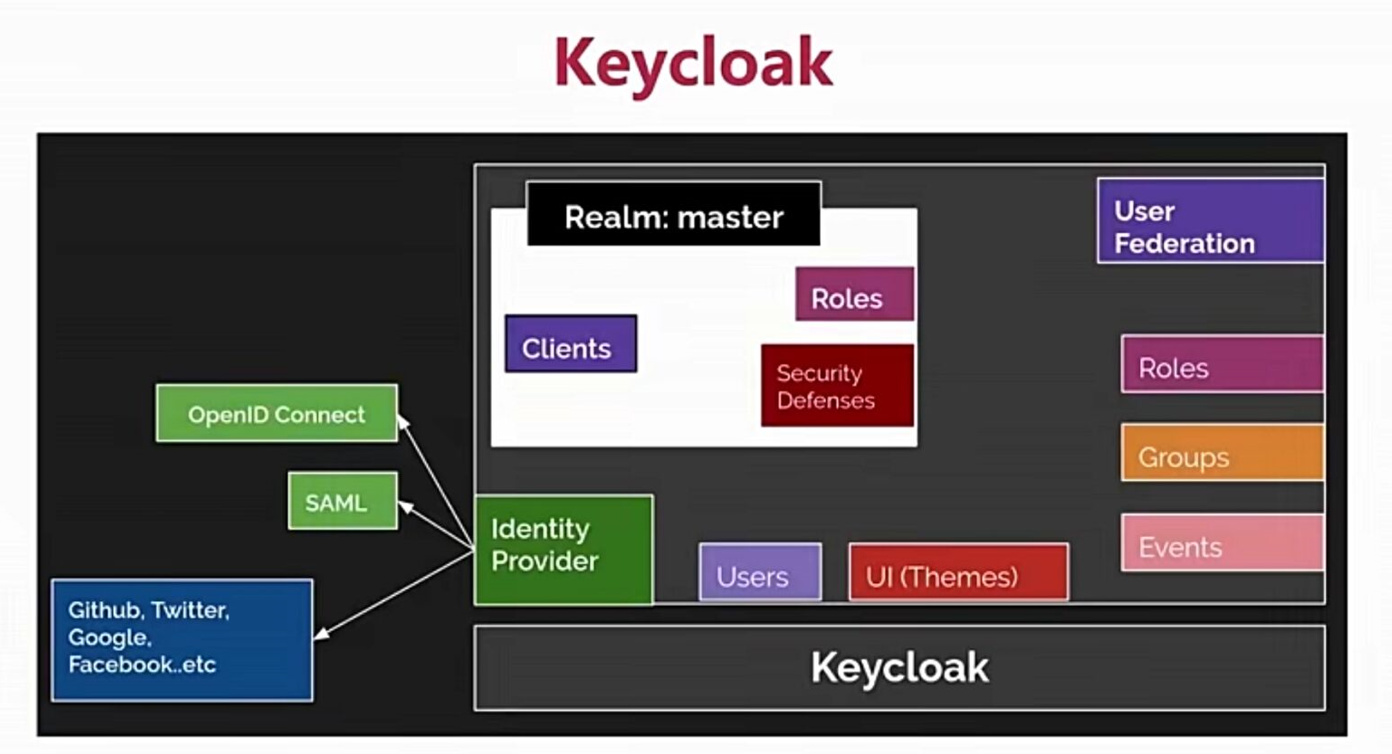

# 認證中心的**另一種選擇***keycloak*

## 簡介

Keycloak 為現代應用和分布式服務提供了一套完整的認證授權管理解決方案,它是開源的,是一個獨立的認證授權服務器。它主要是基于OAuth2協議的實現,同時提供了多種語言庫,讓我們可以很快速地根據我們的需求將Keycloak集成到我們的項目中去使用。

Keycloak功能:

* 是一個獨立的認證授權服務器,提供完整的認證授權解決方案

* 主要基于OpenID-Connect & SAML協議

* 基本的登錄注冊,以及登錄注冊頁面主題自定義

* 很人性化的用戶界面管理,比如用戶、角色、session、Clients等等的管理

* 具有獨立的數據庫,用于存儲用戶等認證授權數據

* 支持聯合數據存儲,比如集成Ldap服務器;提供SPI擴展,比如user Storage SPI,可以讓用戶的一部分數據存儲在你自己的數據庫,一部分存儲在keycloak自己的數據庫

* 提供多種語言庫集成keycloak

* 提供管理API,用于管理keycloak中所有的認證授權對象

* Docker-compose一鍵安裝,同時windows解壓版解壓后即可使用

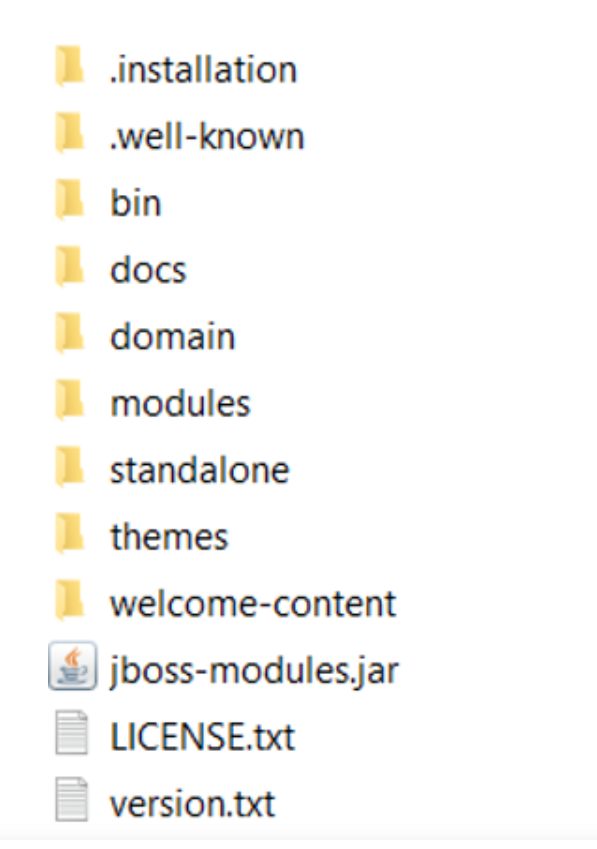

## 安裝

解壓版安裝

– 下載地址:[ https://downloads.jboss.org/keycloak/11.0.3/keycloak-11.0.3.zip]()

https://www.keycloak.org/downloads

– 默認是使用H2數據庫存儲數據,如果你想要換成其他數據庫可以參考:

[https://www.cnblogs.com/ifme/p/12588910.html]()

解壓目錄如下

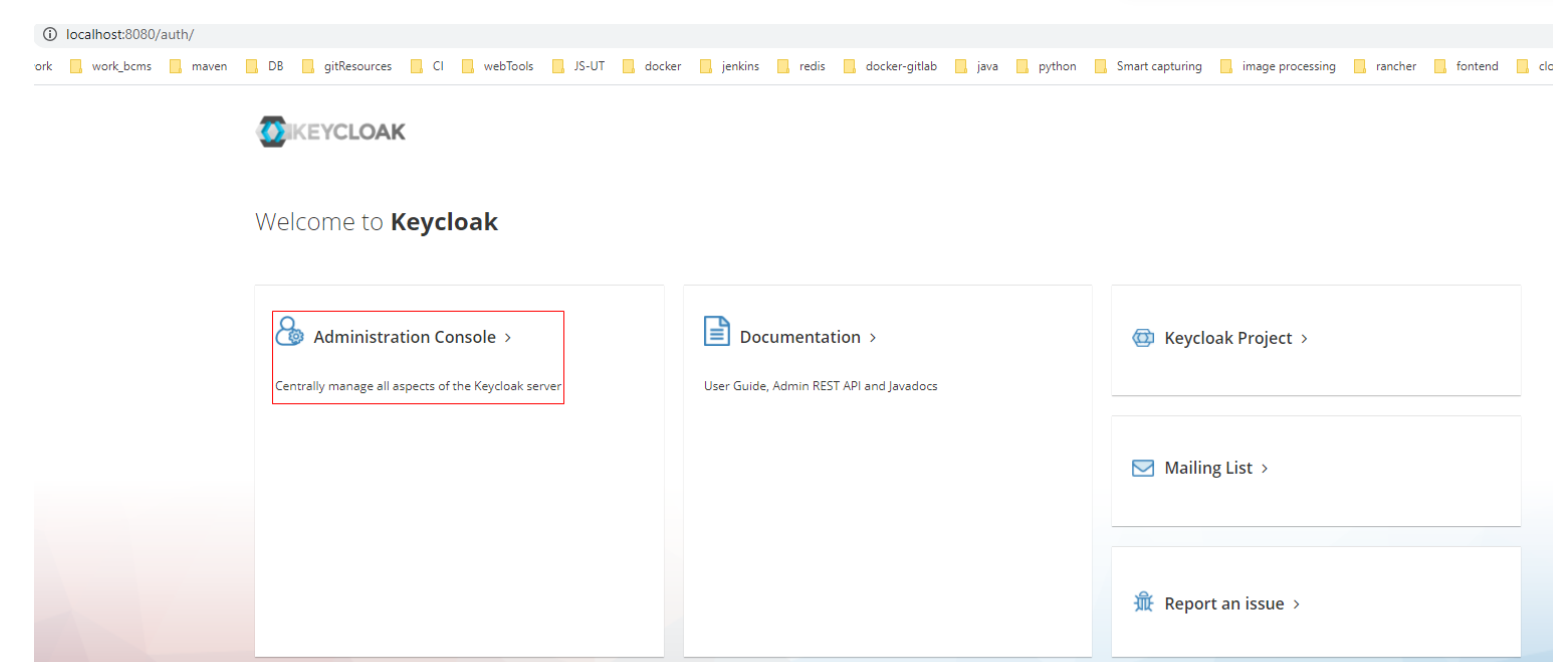

## 啟動服務器

Keycloak提供多種模式啟動,standalone單機啟動,domain集群啟動。我們這里使用單機啟動,進去到bin目錄,找到standalone.bat, 雙擊啟動。啟動后訪問 http://localhost:8080,正常訪問說明啟動成功,如下:

點擊Administration Console, 第一次需要給admin用戶創建密碼。

docker-compoe安裝

– Docker安裝:[ https://github.com/keycloak/keycloak-containers/tree/master/docker-compose-examples]()

安裝使用很簡單,這里就累述了。

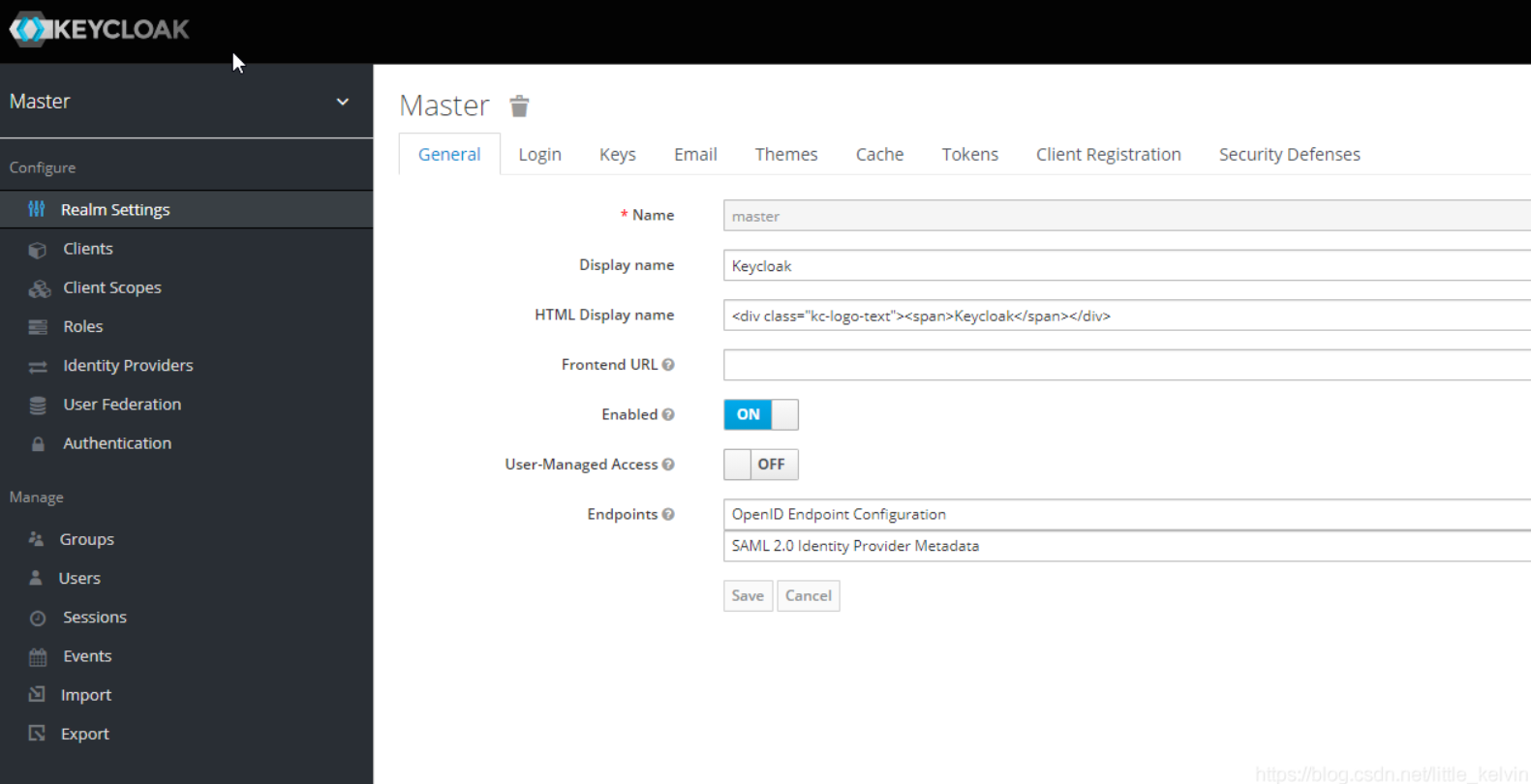

專有名詞 & 基本使用

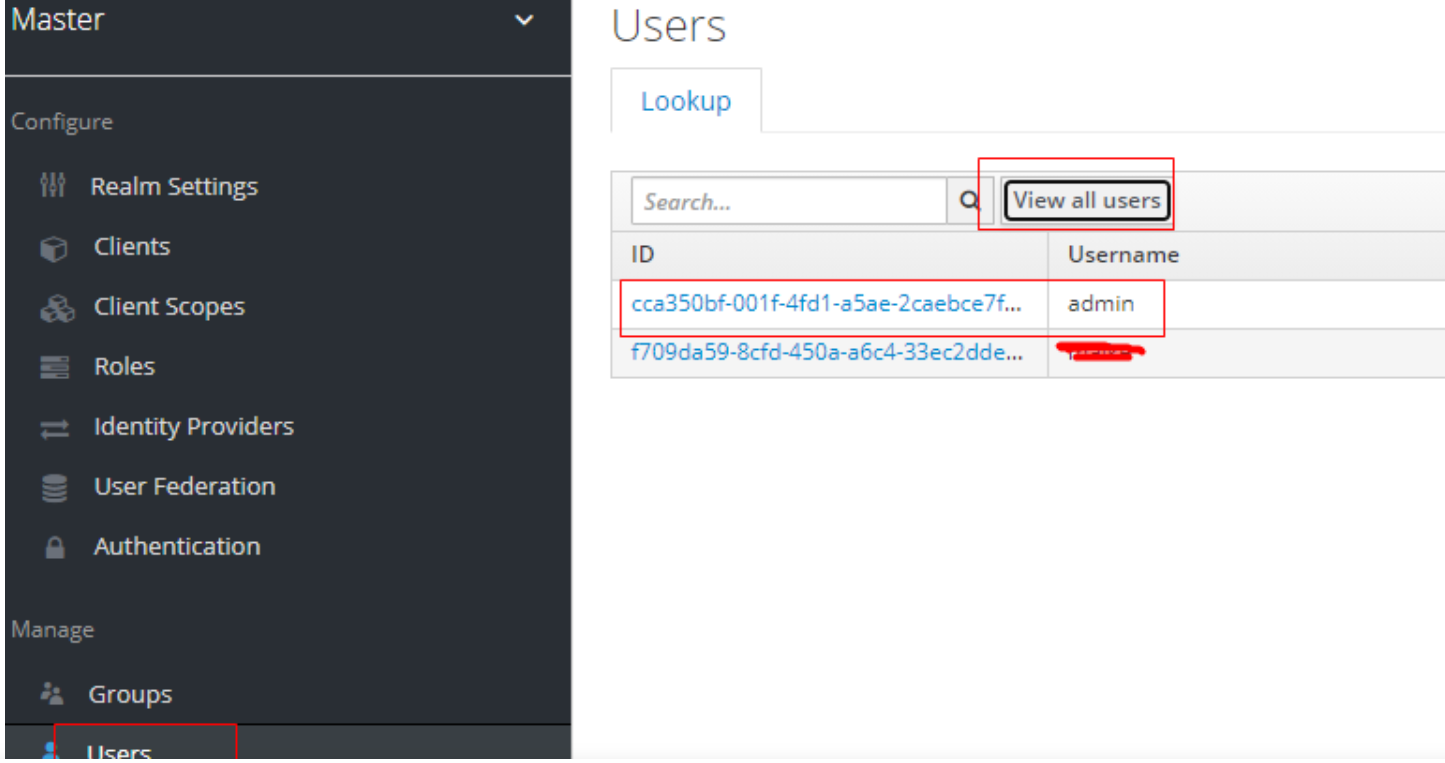

當你啟動的keyclaok服務器,然后使用admin賬號登錄以后,進去到keycloak管理頁面:

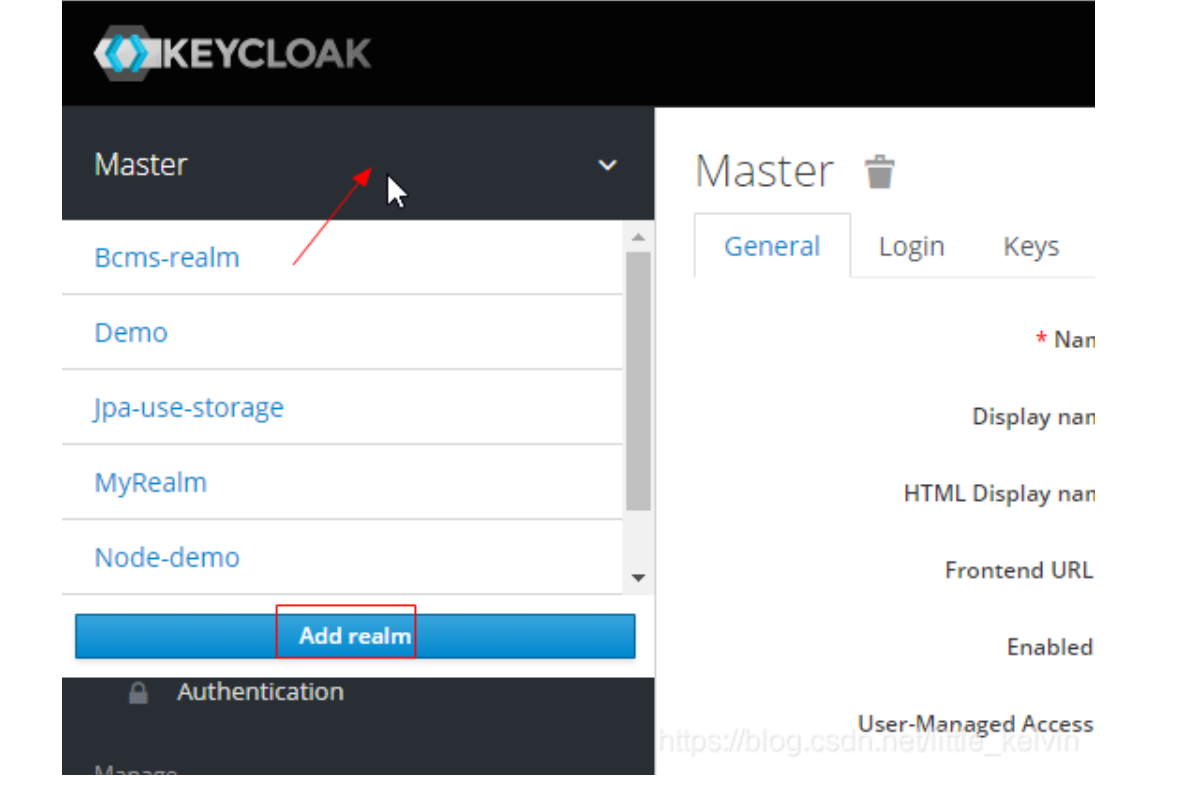

這是Master Realm的settings頁面,Master Realm是keycloak默認有的realm,顧名思義就是用于管理的realm,例如admin這個用戶就是屬于這個realm:

那Realm是什么意思呢?Realm字面意思是領域可以理解為一個租戶,指的是在某一個軟件業務領域中所涉及的用戶認證授權管理相關的對象,在這個realm下有用戶、角色、會話(session)等等用于認證授權管理的對象。

假設一個公司A使用一個ERP系統,那么就可以給這個公司A設置一個Realm,用于該公司所有員工的授權管理。那么如果另一個公司B也使用這個ERP系統(假設這個ERP系統是第三方提供給所有公司使用的一個ERP服務,就需要給公司B也創建一個Realm,用于公司B員工的授權管理。

所以Realm之間的相互隔離的一個業務領域概念。

創建一個Realm

設置一個名字,然后你就可以給你自己的realm設置各種對象了。比如創建用戶,創建一個角色,給用戶授予角色等等。

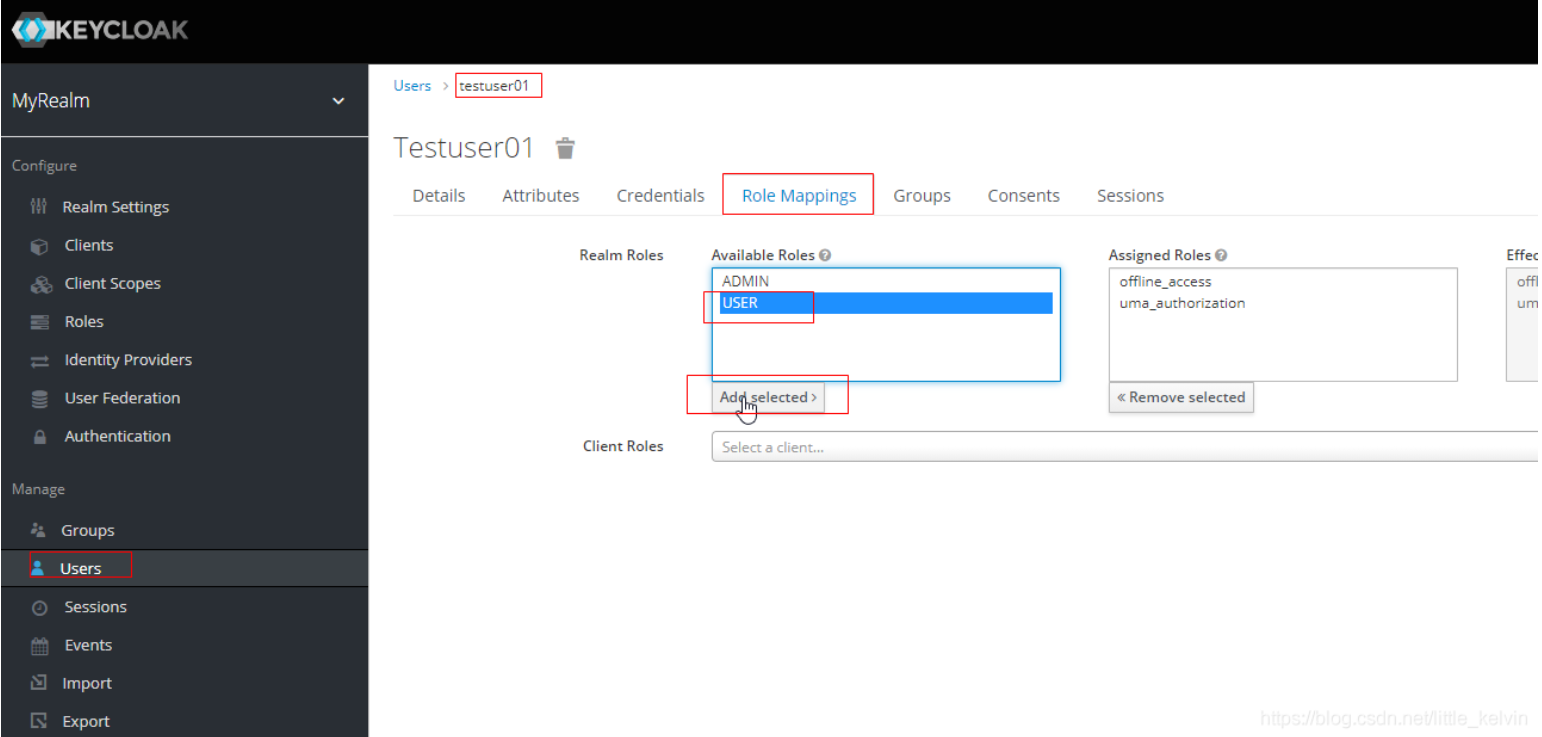

例如:我創建一個USER的角色,創建一個testuser01用戶,然后給這個用戶授予USER角色:

界面使用非常簡單,大家探索一下就行了。

集成Keycloak

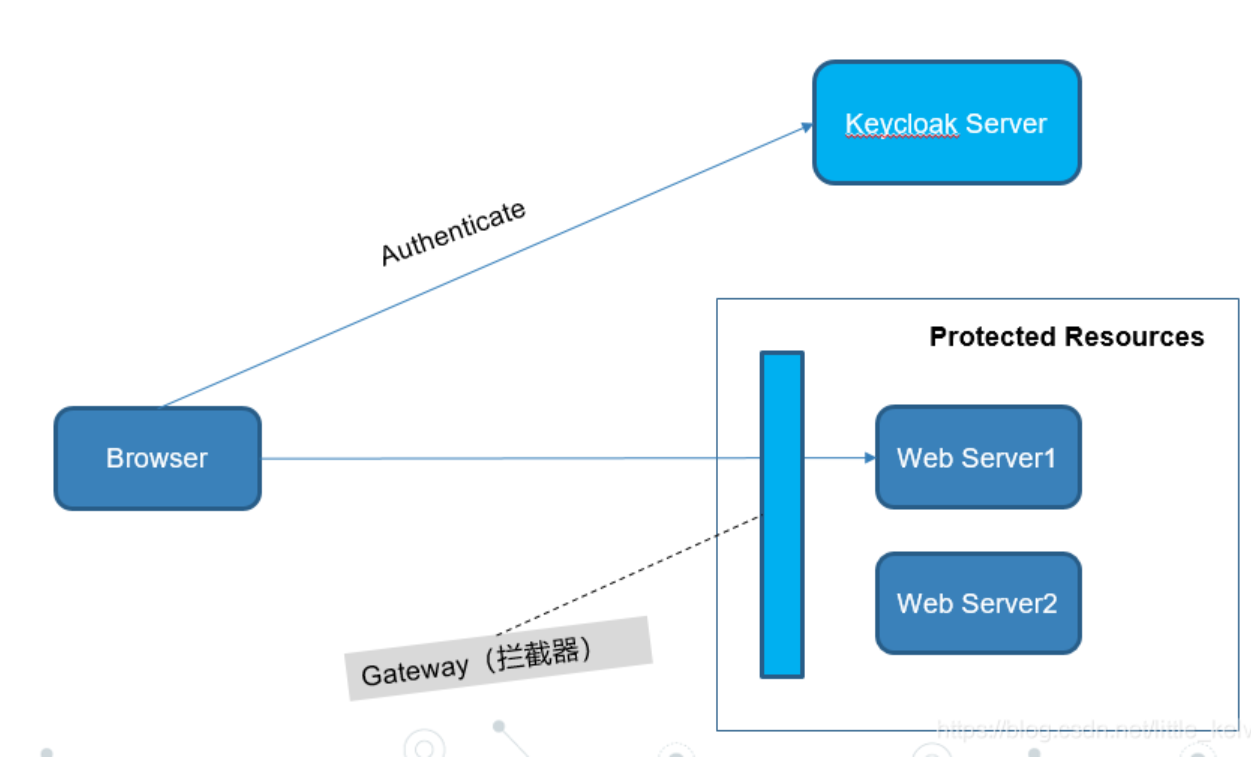

假設我們有兩個web服務器,我們需要使用keycloak來對我們的資源進行保護,只有用戶登錄以后才能訪問到這兩個服務器的資源,否則就要跳轉到登錄頁面。所以我們要在兩個服務之前加一個gateway層,在這一層對用戶請求進行攔截,驗證用戶是否已經登錄(了解OAuth2的話,就知道這里就是驗證accessToken),如果沒有的話,就要引導用戶去到keycloak登錄頁面,認證以后再跳轉回到要訪問的頁面。

- 前言

- 1.項目說明

- 2.項目更新日志

- 3.文檔更新日志

- 01.快速開始

- 01.maven構建項目

- 02.環境安裝

- 03.STS項目導入

- 03.IDEA項目導入

- 04.數據初始化

- 05.項目啟動

- 06.付費文檔說明

- 02.總體流程

- 1.oauth接口

- 2.架構設計圖

- 3.微服務介紹

- 4.功能介紹

- 5.梳理流程

- 03.模塊詳解

- 01.老版本1.0.1分支模塊講解

- 01.db-core模塊

- 02.api-commons模塊

- 03.log-core模塊

- 04.security-core模塊

- 05.swagger-core模塊

- 06.eureka-server模塊

- 07.auth-server模塊

- 08.auth-sso模塊解析

- 09.user-center模塊

- 10.api-gateway模塊

- 11.file-center模塊

- 12.log-center模塊

- 13.batch-center模塊

- 14.back-center模塊

- 02.spring-boot-starter-web那點事

- 03.自定義db-spring-boot-starter

- 04.自定義log-spring-boot-starter

- 05.自定義redis-spring-boot-starter

- 06.自定義common-spring-boot-starter

- 07.自定義swagger-spring-boot-starter

- 08.自定義uaa-server-spring-boot-starter

- 09.自定義uaa-client-spring-boot-starter

- 10.自定義ribbon-spring-boot-starter

- 11.springboot啟動原理

- 12.eureka-server模塊

- 13.auth-server模塊

- 14.user-center模塊

- 15.api-gateway模塊

- 16.file-center模塊

- 17.log-center模塊

- 18.back-center模塊

- 19.auth-sso模塊

- 20.admin-server模塊

- 21.zipkin-center模塊

- 22.job-center模塊

- 23.batch-center

- 04.全新網關

- 01.基于spring cloud gateway的new-api-gateway

- 02.spring cloud gateway整合Spring Security Oauth

- 03.基于spring cloud gateway的redis動態路由

- 04.spring cloud gateway聚合swagger文檔

- 05.技術詳解

- 01.互聯網系統設計原則

- 02.系統冪等性設計與實踐

- 03.Oauth最簡向導開發指南

- 04.oauth jdbc持久化策略

- 05.JWT token方式啟用

- 06.token有效期的處理

- 07.@PreAuthorize注解分析

- 08.獲取當前用戶信息

- 09.認證授權白名單配置

- 10.OCP權限設計

- 11.服務安全流程

- 12.認證授權詳解

- 13.驗證碼技術

- 14.短信驗證碼登錄

- 15.動態數據源配置

- 16.分頁插件使用

- 17.緩存擊穿

- 18.分布式主鍵生成策略

- 19.分布式定時任務

- 20.分布式鎖

- 21.網關多維度限流

- 22.跨域處理

- 23.容錯限流

- 24.應用訪問次數控制

- 25.統一業務異常處理

- 26.日志埋點

- 27.GPRC內部通信

- 28.服務間調用

- 29.ribbon負載均衡

- 30.微服務分布式跟蹤

- 31.異步與線程傳遞變量

- 32.死信隊列延時消息

- 33.單元測試用例

- 34.Greenwich.RELEASE升級

- 35.混沌工程質量保證

- 06.開發初探

- 1.開發技巧

- 2.crud例子

- 3.新建服務

- 4.區分前后臺用戶

- 07.分表分庫

- 08.分布式事務

- 1.Seata介紹

- 2.Seata部署

- 09.shell部署

- 01.eureka-server

- 02.user-center

- 03.auth-server

- 04.api-gateway

- 05.file-center

- 06.log-center

- 07.back-center

- 08.編寫shell腳本

- 09.集群shell部署

- 10.集群shell啟動

- 11.部署阿里云問題

- 10.網關安全

- 1.openresty https保障服務安全

- 2.openresty WAF應用防火墻

- 3.openresty 高可用

- 11.docker配置

- 01.docker安裝

- 02.Docker 開啟遠程API

- 03.采用docker方式打包到服務器

- 04.docker創建mysql

- 05.docker網絡原理

- 06.docker實戰

- 6.01.安裝docker

- 6.02.管理鏡像基本命令

- 6.03.容器管理

- 6.04容器數據持久化

- 6.05網絡模式

- 6.06.Dockerfile

- 6.07.harbor部署

- 6.08.使用自定義鏡像

- 12.統一監控中心

- 01.spring boot admin監控

- 02.Arthas診斷利器

- 03.nginx監控(filebeat+es+grafana)

- 04.Prometheus監控

- 05.redis監控(redis+prometheus+grafana)

- 06.mysql監控(mysqld_exporter+prometheus+grafana)

- 07.elasticsearch監控(elasticsearch-exporter+prometheus+grafana)

- 08.linux監控(node_exporter+prometheus+grafana)

- 09.micoservice監控

- 10.nacos監控

- 11.druid數據源監控

- 12.prometheus.yml

- 13.grafana告警

- 14.Alertmanager告警

- 15.監控微信告警

- 16.關于接口監控告警

- 17.prometheus-HA架構

- 18.總結

- 13.統一日志中心

- 01.統一日志中心建設意義

- 02.通過ELK收集mysql慢查詢日志

- 03.通過elk收集微服務模塊日志

- 04.通過elk收集nginx日志

- 05.統一日志中心性能優化

- 06.kibana安裝部署

- 07.日志清理方案

- 08.日志性能測試指標

- 09.總結

- 14.數據查詢平臺

- 01.數據查詢平臺架構

- 02.mysql配置bin-log

- 03.單節點canal-server

- 04.canal-ha部署

- 05.canal-kafka部署

- 06.實時增量數據同步mysql

- 07.canal監控

- 08.clickhouse運維常見腳本

- 15.APM監控

- 1.Elastic APM

- 2.Skywalking

- 01.docker部署es

- 02.部署skywalking-server

- 03.部署skywalking-agent

- 16.壓力測試

- 1.ocp.jmx

- 2.test.bat

- 3.壓測腳本

- 4.壓力報告

- 5.報告分析

- 6.壓測平臺

- 7.并發測試

- 8.wrk工具

- 9.nmon

- 10.jmh測試

- 17.SQL優化

- 1.oracle篇

- 01.基線測試

- 02.調優前奏

- 03.線上瓶頸定位

- 04.執行計劃解讀

- 05.高級SQL語句

- 06.SQL tuning

- 07.數據恢復

- 08.深入10053事件

- 09.深入10046事件

- 2.mysql篇

- 01.innodb存儲引擎

- 02.BTree索引

- 03.執行計劃

- 04.查詢優化案例分析

- 05.為什么會走錯索引

- 06.表連接優化問題

- 07.Connection連接參數

- 08.Centos7系統參數調優

- 09.mysql監控

- 10.高級SQL語句

- 11.常用維護腳本

- 12.percona-toolkit

- 18.redis高可用方案

- 1.免密登錄

- 2.安裝部署

- 3.配置文件

- 4.啟動腳本

- 19.消息中間件搭建

- 19-01.rabbitmq集群搭建

- 01.rabbitmq01

- 02.rabbitmq02

- 03.rabbitmq03

- 04.鏡像隊列

- 05.haproxy搭建

- 06.keepalived

- 19-02.rocketmq搭建

- 19-03.kafka集群

- 20.mysql高可用方案

- 1.環境

- 2.mysql部署

- 3.Xtrabackup部署

- 4.Galera部署

- 5.galera for mysql 集群

- 6.haproxy+keepalived部署

- 21.es集群部署

- 22.生產實施優化

- 1.linux優化

- 2.jvm優化

- 3.feign優化

- 4.zuul性能優化

- 23.線上問題診斷

- 01.CPU性能評估工具

- 02.內存性能評估工具

- 03.IO性能評估工具

- 04.網絡問題工具

- 05.綜合診斷評估工具

- 06.案例診斷01

- 07.案例診斷02

- 08.案例診斷03

- 09.案例診斷04

- 10.遠程debug

- 24.fiddler抓包實戰

- 01.fiddler介紹

- 02.web端抓包

- 03.app抓包

- 25.疑難解答交流

- 01.有了auth/token獲取token了為啥還要配置security的登錄配置

- 02.權限數據存放在redis嗎,代碼在哪里啊

- 03.其他微服務和認證中心的關系

- 04.改包問題

- 05.use RequestContextListener or RequestContextFilter to expose the current request

- 06./oauth/token對應代碼在哪里

- 07.驗證碼出不來

- 08./user/login

- 09.oauth無法自定義權限表達式

- 10.sleuth引發線程數過高問題

- 11.elk中使用7x版本問題

- 12.RedisCommandTimeoutException問題

- 13./oauth/token CPU過高

- 14.feign與權限標識符問題

- 15.動態路由RedisCommandInterruptedException: Command interrupted

- 26.學習資料

- 海量學習資料等你來拿

- 27.持續集成

- 01.git安裝

- 02.代碼倉庫gitlab

- 03.代碼倉庫gogs

- 04.jdk&&maven

- 05.nexus安裝

- 06.sonarqube

- 07.jenkins

- 28.Rancher部署

- 1.rancher-agent部署

- 2.rancher-server部署

- 3.ocp后端部署

- 4.演示前端部署

- 5.elk部署

- 6.docker私服搭建

- 7.rancher-server私服

- 8.rancher-agent docker私服

- 29.K8S部署OCP

- 01.準備OCP的構建環境和部署環境

- 02.部署順序

- 03.在K8S上部署eureka-server

- 04.在K8S上部署mysql

- 05.在K8S上部署redis

- 06.在K8S上部署auth-server

- 07.在K8S上部署user-center

- 08.在K8S上部署api-gateway

- 09.在K8S上部署back-center

- 30.Spring Cloud Alibaba

- 01.統一的依賴管理

- 02.nacos-server

- 03.生產可用的Nacos集群

- 04.nacos配置中心

- 05.common.yaml

- 06.user-center

- 07.auth-server

- 08.api-gateway

- 09.log-center

- 10.file-center

- 11.back-center

- 12.sentinel-dashboard

- 12.01.sentinel流控規則

- 12.02.sentinel熔斷降級規則

- 12.03.sentinel熱點規則

- 12.04.sentinel系統規則

- 12.05.sentinel規則持久化

- 12.06.sentinel總結

- 13.sentinel整合openfeign

- 14.sentinel整合網關

- 1.sentinel整合zuul

- 2.sentinel整合scg

- 15.Dubbo與Nacos共存

- 31.Java源碼剖析

- 01.基礎數據類型和String

- 02.Arrays工具類

- 03.ArrayList源碼分析

- 32.面試專題匯總

- 01.JVM專題匯總

- 02.多線程專題匯總

- 03.Spring專題匯總

- 04.springboot專題匯總

- 05.springcloud面試匯總

- 文檔問題跟蹤處理