# Auth0 體系結構:在多個云提供商和地區中運行

> 原文: [http://highscalability.com/blog/2018/8/27/auth0-architecture-running-in-multiple-cloud-providers-and-r.html](http://highscalability.com/blog/2018/8/27/auth0-architecture-running-in-multiple-cloud-providers-and-r.html)

*此文章由 Auth0 的站點可靠性工程師 Dirceu Pereira Tiegs 撰寫,最初發表于 [Auth0](https://auth0.com/blog/auth0-architecture-running-in-multiple-cloud-providers-and-regions/) 中。*

Auth0 為任何堆棧上的任何類型(移動,Web,本機)的應用程序提供身份驗證,授權和單點登錄服務。 身份驗證對于絕大多數應用程序至關重要。 我們從一開始就設計 Auth0,以便它可以在任何地方運行:在我們的云,您的云甚至您自己的私有基礎結構上。

在這篇文章中,我們將更多地討論我們的公共 SaaS 部署,并簡要介紹 [auth0.com](https://auth0.com/) 背后的基礎架構以及我們用來使其保持高可用性和正常運行的策略。

從那時起,Auth0 發生了很多變化。 這些是一些亮點:

* 我們從每月處理幾百萬個登錄到每月處理 1.5+十億個登錄,為成千上萬的客戶提供服務,包括 [FuboTV](https://auth0.com/learn/sports-centric-streaming-service-fubotv-sees-50-roi-just-auth0s-security/) , [Mozilla](https://auth0.com/blog/auth0-mozilla-partnership/) , [JetPrivilege](https://auth0.com/learn/jetprivilege-case-study/) 和 更多。

* 我們實現了新功能,例如[自定義域](https://auth0.com/docs/custom-domains),[擴展的 bcrypt 操作](https://auth0.engineering/bcrypt-as-a-service-9e71707bda47),極大地[改進的用戶搜索](https://auth0.com/docs/users/search/v3)等。

* 組成我們的產品以擴展我們的組織并處理流量增長的服務數量從不到 10 種增加到 30 多種。

* 云資源的數量也大大增加。 我們曾經在一個環境(美國)中有幾十個節點,現在在四個環境(美國,US-2,歐盟,非盟)中有超過一千個節點。

* 我們加倍決定在每個環境中使用一個云提供商,并將所有公共云基礎架構移至 AWS。

## 核心服務架構

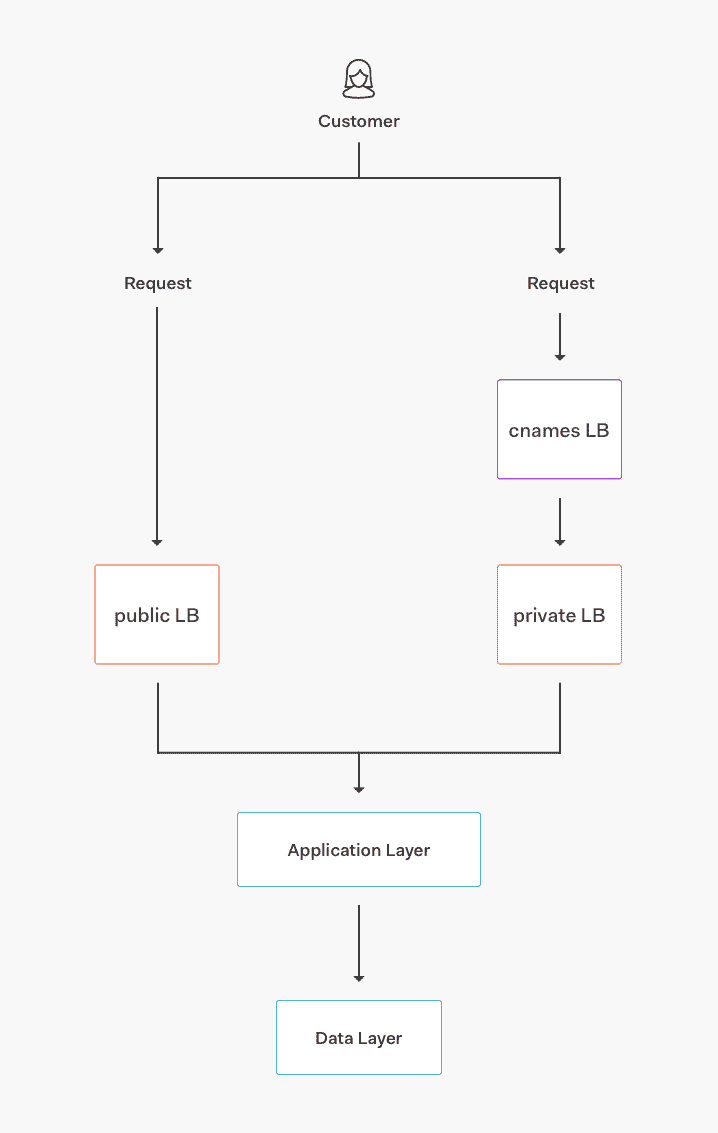

核心服務由不同的層組成:

* 核心應用程序:自動擴展運行我們堆棧中不同服務(身份驗證,管理 API,多因素身份驗證 API 等)的服務器組。

* 數據存儲:MongoDB,Elasticsearch,Redis 和 PostgreSQL 的集群,存儲用于不同應用程序和功能的各種數據集。

* 傳輸/隊列:Kinesis 流和 RabbitMQ,SNS 和 SQS 隊列。

* 基本服務:限速,bcrypt 群集,功能標記等服務。

* 路由:AWS 負載均衡器(AWS 的 ALB,NLB 和 ELB)和一些運行 NGINX 作為代理的節點。

## 高可用性

2014 年,我們使用了多云架構(使用 Azure 和 AWS,并在 Google Cloud 上提供了一些額外的資源),多年來一直為我們服務。 隨著使用量(和負載)的迅速增加,我們發現自己越來越依賴 AWS 資源。

首先,我們將環境中的主要區域切換到 AWS 中,并將 Azure 保留為故障轉移。 隨著我們開始使用更多的 AWS 資源(例如 Kinesis 和 SQS),我們開始難以在兩個提供商中保持相同的功能集。 隨著我們對移動(和擴展)速度的需求增長,我們選擇繼續以有限的功能奇偶校驗來支持 Azure:如果 AWS 上的所有事情都失敗了,我們仍然可以使用 Azure 群集來支持核心身份驗證功能,但是沒有太多新功能 我們一直在發展。

在 2016 年發生嚴重故障后,我們決定最終在 AWS 上融合。 我們停止了與保持服務和自動化平臺無關的所有工作,而是專注于:

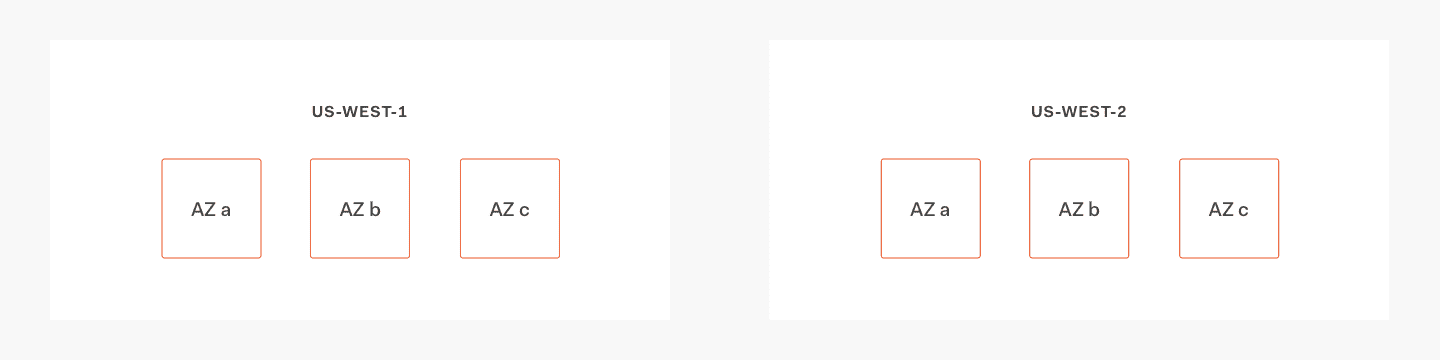

* 使用多個區域以及每個區域至少 3 個可用區,從而在 AWS 內部提供更好的故障轉移故事。

* 越來越多地使用 AWS 特定資源,例如自動擴展組(而不是使用固定的節點集群),應用程序負載平衡器(ALB)等。

* 編寫更好的自動化程序:我們改進了自動化程序,完全使用 TerraForm 和 SaltStack 來將基礎架構作為代碼包含在內,以提供新的 Auth0 環境(并替換現有環境)。 這使我們從每秒約 300 次登錄的部分自動化環境發展到每秒約 3.4 千次登錄的完全自動化環境。 使用新工具可以更輕松地按比例放大和縮小。 我們實現的自動化水平不是完美的,但是它使我們能夠以更便捷的方式發展到新地區并創建新環境。

* 編寫更好的劇本:我們花了更多的時間和精力,除了自動化之外,還需要更好的劇本,以了解,管理和響應與我們不斷增長的服務網格有關的事件。 這極大地提高了可擴展性和可靠性,同時還使我們能夠更快地招聘新員工。

[](https://twitter.com/intent/tweet?text=%22Writing+better+automation+let+us+grow+from+partially+automated+environments+doing+%7E300+logins+per+second+to+fully+automated+environments+doing+more+than+%7E3.4+thousand+logins+per+second%22%20via%20@auth0%20http://auth0.com/blog/auth0-architecture-running-in-multiple-cloud-providers-and-regions/)

> 編寫更好的自動化軟件,使我們從每秒進行 300 次登錄的部分自動化環境發展到每秒進行 3.4 千多次登錄的全自動化環境

讓我們看一下我們的美國環境架構。 我們具有以下一般結構:

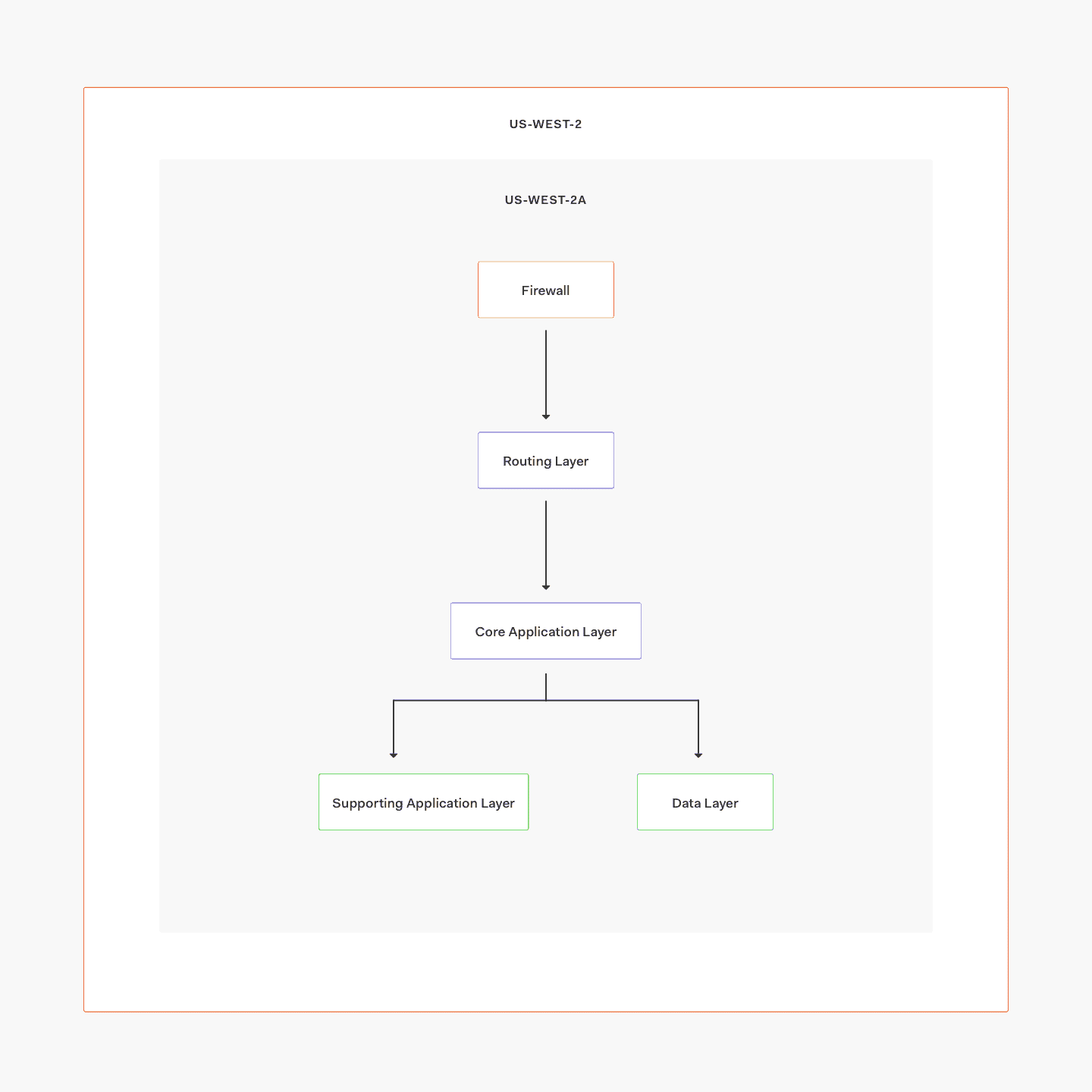

這是單個可用區內部的結構:

在這種情況下,我們使用兩個 AWS 區域:us-west-2(我們的主要區域)和 us-west-1(我們的故障轉移)。 在正常情況下,所有請求都會發送到 us-west-2,由三個單獨的可用區提供服務。

這就是我們實現高可用性的方式:所有服務(包括數據庫)在每個可用性區域(AZ)上都具有正在運行的實例。 如果由于數據中心故障而使一個可用區關閉,我們仍然有兩個可用區來處理來自其的請求。 如果整個區域宕機或有錯誤,我們可以更新 Route53 以故障轉移到 us-west-1 并恢復操作。

> We achieve high availability by running all services instances on every AWS availability zone

對于服務故障轉移,我們有不同的成熟度級別:某些服務(例如用戶搜索 v2(在 Elasticsearch 上構建緩存))可能會起作用,但是數據有些陳舊; 盡管如此,核心功能仍能按預期運行。

在數據層中,我們使用:

* MongoDB 的跨區域集群。

* PostgreSQL 的 RDS 復制。

* 具有自動快照和恢復功能的 Elasticsearch 每個區域的群集定期運行,以解決缺乏跨區域群集的問題。

我們每年至少執行一次故障轉移,并且我們有劇本和自動化工具可以幫助新的基礎架構工程師迅速掌握如何進行故障轉移以及所帶來的影響。

我們的部署通常由 Jenkins 節點觸發; 根據服務的不同,我們可以使用 Puppet,SaltStack 和/或 Ansible 來更新單個或一組節點,也可以更新 AMI 并為不可變的部署創建新的自動伸縮組。 對于新舊服務,我們有不同類型的部署,并且由于我們需要維護自動化,文檔和監視應統一的內容,因此這種方法在很大程度上無效。

我們目前正在為某些核心服務推出藍色/綠色部署,并且我們打算為每個核心和支持服務實施相同的部署。

## 自動化測試

除了每個項目的單元測試范圍外,我們還有在每個環境中運行的多個功能測試套件; 我們在部署到生產之前在臨時環境上運行它,并在完成部署后在生產中再次運行它們以確保一切正常。

亮點:

* 我們在不同的項目中有成千上萬的單元測試。

* 我們使用每分鐘運行一次的 Pingdom 探針來檢查核心功能。

* 在每次部署之前和之后,我們混合使用基于 Selenium 和 CodeceptJS 的功能測試。 功能測試套件可測試不同的 API 端點,身份驗證流程,身份提供者等。

> 除了涵蓋每個項目的單元測試外,我們還有在每個環境中運行的多個功能測試套件:在部署到生產之前進行過渡,在完成部署之后再次進行生產。

## CDN

直到 2017 年,我們在多個區域中使用 NGINX,Varnish 和 EC2 節點運行了自己的定制 CDN。 從那時起,我們過渡到 CloudFront,這給了我們很多好處,包括:

* 更多的邊緣位置,這意味著對我們的客戶的延遲減少。

* 降低維護成本。

* 易于配置。

有一些缺點,例如我們需要運行 Lambda 來執行一些配置(例如向 PDF 文件添加自定義標頭之類的事實)。 盡管如此,上行空間肯定可以彌補這一點。

## 延伸

我們提供的功能之一是能夠通過 [*身份驗證規則*](https://auth0.com/docs/rules/current) 或 [*定制數據庫連接* [](https://auth0.com/docs/connections/database/custom-db) 。 這些功能由 [*Extend*](https://goextend.io/) 提供支持,這是一種基于 Auth0 的可擴展性平臺,現在也被其他公司使用。 借助 Extend,我們的客戶可以在這些腳本和規則中編寫他們想要的任何內容,從而允許他們擴展配置文件,規范化屬性,發送通知等等。

我們有專門針對 Auth0 的擴展集群; 他們結合使用 EC2 自動擴展組,Docker 容器和自定義代理來處理來自我們租戶的請求,每秒處理數千個請求,并快速響應負載變化。 有關如何構建和運行它的更多詳細信息,請查看有關[如何構建自己的無服務器平臺](https://tomasz.janczuk.org/2018/03/how-to-build-your-own-serverless-platform.html)的文章。

## 監控方式

我們使用不同工具的組合來監視和調試問題:

* CloudWatch

* 數據狗

* 平度

* 森丁

我們的絕大多數警報來自 CloudWatch 和 DataDog。

我們傾向于通過 TerraForm 配置 CloudWatch 警報,而我們在 CloudWatch 上保留的主要監視器為:

* 來自主要負載均衡器的 HTTP 錯誤。

* 目標組中的不正常實例。

* SQS 處理延遲。

CloudWatch 是基于 AWS 生成的指標(如來自負載平衡器或自動伸縮組的指標)的警報的最佳工具。 CloudWatch 警報通常轉到 PagerDuty,從 PagerDuty 轉到 Slack / phone。

DataDog 是我們用來存儲時間序列指標并對其采取行動的一項服務。 我們從 Linux 盒子,AWS 資源,現成的服務(例如 NGINX 或 MongoDB)以及我們已經構建的自定義服務(例如我們的 Management API)發送指標。

我們有許多 DataDog 監視器。 一些例子:

* `$service`中`$environment`中的響應時間增加。

* `$instance`(`$ip_address`)中`$volume`上的空間不足。

* `$environment` / `$host`(`$ip_address`)上的`$process`問題。

* 增加`$environment`上`$service`的處理時間。

* NTP 漂移/ `$host`(`$ip_address`)上的時鐘問題。

* `$environment`上的 MongoDB 副本集更改。

從上面的示例中可以看到,我們具有針對低級指標(如磁盤空間)和高級指標(如 MongoDB 副本集更改)的監視器,它們會在主節點定義發生更改時向我們發出警報, 例)。 我們要做的更多,并且圍繞某些服務有一些非常復雜的監視器。

DataDog 警報的輸出非常靈活,我們通常將它們全部發送到 Slack,僅將那些應該“喚醒人們”的人發送給 PagerDuty(例如錯誤尖峰,或者我們確信會對客戶產生影響的大多數事情) 。

對于日志記錄,我們使用 Kibana 和 SumoLogic。 我們正在使用 SumoLogic 來記錄審計跟蹤和許多 AWS 生成的日志,并且我們使用 Kibana 來存儲來自我們自己的服務以及 NGINX 和 MongoDB 等其他“現成”服務的應用程序日志。

## 未來

我們的平臺進行了相當多的改進,以處理對客戶而言很重要的額外負載和各種用例,但我們仍有更多的優化空間。

不僅我們的平臺在增長,而且我們的工程組織也在擴大規模:我們有許多新團隊在構建自己的服務,并且需要有關可伸縮性的自動化,工具和指南。 考慮到這一點,這些舉措使我們不僅可以擴展我們的平臺,還可以擴展我們的工程實踐:

* 建立一個 PaaS 風格的平臺:如前所述,今天我們有不同的自動化和部署流程。 這會引起混亂,并給工程師帶來了進入的障礙,因為如果不接觸太多的存儲庫就很難進行試驗和擴展。 我們正在為一個平臺(當前在 ECS 之上運行)開發 PoC,工程師可以在其中配置 YAML 文件并進行部署,以獲取計算資源,監視,日志記錄,備份等等。 所有這些都無需顯式配置。 這項工作尚處于初期階段,可能還會改變很多(EKS?)。 但是,鑒于我們不斷增長的規模和可伸縮性限制,我們認為我們正在朝著正確的方向發展。

* 為每個新的請求請求實施冒煙測試:除了單元測試(已在每個新 PR 上運行)之外,我們還希望在臨時環境中運行集成測試。

* 將我們的日志記錄解決方案集中到一個提供商中。 這可能意味著離開 Kibana 并僅使用 SumoLogic,但是我們仍然需要評估功能集,數據量等。

* 自動化指標:我們太多的指標故事現在是手動的:在部署時將與指標相關的調用添加到代碼中,以及使用 DataDog 界面構建儀表板和監視器。 如果使用標準格式和命名,則可以執行以下操作:自動構建儀表板/監視器,從日志中提取指標,而不是顯式地添加對代碼的調用等。

* 確保我們在每個核心服務上都有自動擴展和藍色/綠色部署。 這應該從我們的新平臺中直接獲得,但是在構建和測試該平臺時,我們需要針對仍缺乏這方面的核心服務來改進可伸縮性/部署/回滾的過程。

- LiveJournal 體系結構

- mixi.jp 體系結構

- 友誼建筑

- FeedBurner 體系結構

- GoogleTalk 架構

- ThemBid 架構

- 使用 Amazon 服務以 100 美元的價格構建無限可擴展的基礎架構

- TypePad 建筑

- 維基媒體架構

- Joost 網絡架構

- 亞馬遜建筑

- Fotolog 擴展成功的秘訣

- 普恩斯的教訓-早期

- 論文:Wikipedia 的站點內部,配置,代碼示例和管理問題

- 擴大早期創業規模

- Feedblendr 架構-使用 EC2 進行擴展

- Slashdot Architecture-互聯網的老人如何學會擴展

- Flickr 架構

- Tailrank 架構-了解如何在整個徽標范圍內跟蹤模因

- Ruby on Rails 如何在 550k 網頁瀏覽中幸存

- Mailinator 架構

- Rackspace 現在如何使用 MapReduce 和 Hadoop 查詢 TB 的數據

- Yandex 架構

- YouTube 架構

- Skype 計劃 PostgreSQL 擴展到 10 億用戶

- 易趣建筑

- FaceStat 的禍根與智慧贏得了勝利

- Flickr 的聯合會:每天進行數十億次查詢

- EVE 在線架構

- Notify.me 體系結構-同步性

- Google 架構

- 第二人生架構-網格

- MySpace 體系結構

- 擴展 Digg 和其他 Web 應用程序

- Digg 建筑

- 在 Amazon EC2 中部署大規模基礎架構的六個經驗教訓

- Wolfram | Alpha 建筑

- 為什么 Facebook,Digg 和 Twitter 很難擴展?

- 全球范圍擴展的 10 個 eBay 秘密

- BuddyPoke 如何使用 Google App Engine 在 Facebook 上擴展

- 《 FarmVille》如何擴展以每月收獲 7500 萬玩家

- Twitter 計劃分析 1000 億條推文

- MySpace 如何與 100 萬個并發用戶一起測試其實時站點

- FarmVille 如何擴展-后續

- Justin.tv 的實時視頻廣播架構

- 策略:緩存 404 在服務器時間上節省了洋蔥 66%

- Poppen.de 建筑

- MocoSpace Architecture-一個月有 30 億個移動頁面瀏覽量

- Sify.com 體系結構-每秒 3900 個請求的門戶

- 每月將 Reddit 打造為 2.7 億頁面瀏覽量時汲取的 7 個教訓

- Playfish 的社交游戲架構-每月有 5000 萬用戶并且不斷增長

- 擴展 BBC iPlayer 的 6 種策略

- Facebook 的新實時消息系統:HBase 每月可存儲 135 億條消息

- Pinboard.in Architecture-付費玩以保持系統小巧

- BankSimple 迷你架構-使用下一代工具鏈

- Riak 的 Bitcask-用于快速鍵/值數據的日志結構哈希表

- Mollom 體系結構-每秒以 100 個請求殺死超過 3.73 億個垃圾郵件

- Wordnik-MongoDB 和 Scala 上每天有 1000 萬個 API 請求

- Node.js 成為堆棧的一部分了嗎? SimpleGeo 說是的。

- 堆棧溢出體系結構更新-現在每月有 9500 萬頁面瀏覽量

- Medialets 體系結構-擊敗艱巨的移動設備數據

- Facebook 的新實時分析系統:HBase 每天處理 200 億個事件

- Microsoft Stack 是否殺死了 MySpace?

- Viddler Architecture-每天嵌入 700 萬個和 1500 Req / Sec 高峰

- Facebook:用于擴展數十億條消息的示例規范架構

- Evernote Architecture-每天有 900 萬用戶和 1.5 億個請求

- TripAdvisor 的短

- TripAdvisor 架構-4,000 萬訪客,200M 動態頁面瀏覽,30TB 數據

- ATMCash 利用虛擬化實現安全性-不變性和還原

- Google+是使用您也可以使用的工具構建的:閉包,Java Servlet,JavaScript,BigTable,Colossus,快速周轉

- 新的文物建筑-每天收集 20 億多個指標

- Peecho Architecture-鞋帶上的可擴展性

- 標記式架構-擴展到 1 億用戶,1000 臺服務器和 50 億個頁面視圖

- 論文:Akamai 網絡-70 個國家/地區的 61,000 臺服務器,1,000 個網絡

- 策略:在 S3 或 GitHub 上運行可擴展,可用且廉價的靜態站點

- Pud 是反堆棧-Windows,CFML,Dropbox,Xeround,JungleDisk,ELB

- 用于擴展 Turntable.fm 和 Labmeeting 的數百萬用戶的 17 種技術

- StackExchange 體系結構更新-平穩運行,Amazon 4x 更昂貴

- DataSift 體系結構:每秒進行 120,000 條推文的實時數據挖掘

- Instagram 架構:1400 萬用戶,1 TB 的照片,數百個實例,數十種技術

- PlentyOfFish 更新-每月 60 億次瀏覽量和 320 億張圖片

- Etsy Saga:從筒倉到開心到一個月的瀏覽量達到數十億

- 數據范圍項目-6PB 存儲,500GBytes / sec 順序 IO,20M IOPS,130TFlops

- 99designs 的設計-數以千萬計的綜合瀏覽量

- Tumblr Architecture-150 億頁面瀏覽量一個月,比 Twitter 更難擴展

- Berkeley DB 體系結構-NoSQL 很酷之前的 NoSQL

- Pixable Architecture-每天對 2000 萬張照片進行爬網,分析和排名

- LinkedIn:使用 Databus 創建低延遲更改數據捕獲系統

- 在 30 分鐘內進行 7 年的 YouTube 可擴展性課程

- YouPorn-每天定位 2 億次觀看

- Instagram 架構更新:Instagram 有何新功能?

- 搜索技術剖析:blekko 的 NoSQL 數據庫

- Pinterest 體系結構更新-1800 萬訪問者,增長 10 倍,擁有 12 名員工,410 TB 數據

- 搜索技術剖析:使用組合器爬行

- iDoneThis-從頭開始擴展基于電子郵件的應用程序

- StubHub 體系結構:全球最大的票務市場背后的驚人復雜性

- FictionPress:在網絡上發布 600 萬本小說

- Cinchcast 體系結構-每天產生 1,500 小時的音頻

- 棱柱架構-使用社交網絡上的機器學習來弄清您應該在網絡上閱讀的內容

- 棱鏡更新:基于文檔和用戶的機器學習

- Zoosk-實時通信背后的工程

- WordPress.com 使用 NGINX 服務 70,000 req / sec 和超過 15 Gbit / sec 的流量

- 史詩般的 TripAdvisor 更新:為什么不在云上運行? 盛大的實驗

- UltraDNS 如何處理數十萬個區域和數千萬條記錄

- 更簡單,更便宜,更快:Playtomic 從.NET 遷移到 Node 和 Heroku

- Spanner-關于程序員使用 NoSQL 規模的 SQL 語義構建應用程序

- BigData 使用 Erlang,C 和 Lisp 對抗移動數據海嘯

- 分析數十億筆信用卡交易并在云中提供低延遲的見解

- MongoDB 和 GridFS 用于內部和內部數據中心數據復制

- 每天處理 1 億個像素-少量競爭會導致大規模問題

- DuckDuckGo 體系結構-每天進行 100 萬次深度搜索并不斷增長

- SongPop 在 GAE 上可擴展至 100 萬活躍用戶,表明 PaaS 未通過

- Iron.io 從 Ruby 遷移到 Go:減少了 28 臺服務器并避免了巨大的 Clusterf ** ks

- 可汗學院支票簿每月在 GAE 上擴展至 600 萬用戶

- 在破壞之前先檢查自己-鱷梨的建筑演進的 5 個早期階段

- 縮放 Pinterest-兩年內每月從 0 到十億的頁面瀏覽量

- Facebook 的網絡秘密

- 神話:埃里克·布魯爾(Eric Brewer)談銀行為什么不是堿-可用性就是收入

- 一千萬個并發連接的秘密-內核是問題,而不是解決方案

- GOV.UK-不是你父親的書庫

- 縮放郵箱-在 6 周內從 0 到 100 萬用戶,每天 1 億條消息

- 在 Yelp 上利用云計算-每月訪問量為 1.02 億,評論量為 3900 萬

- 每臺服務器將 PHP 擴展到 30,000 個并發用戶的 5 條 Rockin'Tips

- Twitter 的架構用于在 5 秒內處理 1.5 億活躍用戶,300K QPS,22 MB / S Firehose 以及發送推文

- Salesforce Architecture-他們每天如何處理 13 億筆交易

- 擴大流量的設計決策

- ESPN 的架構規模-每秒以 100,000 Duh Nuh Nuhs 運行

- 如何制作無限可擴展的關系數據庫管理系統(RDBMS)

- Bazaarvoice 的架構每月發展到 500M 唯一用戶

- HipChat 如何使用 ElasticSearch 和 Redis 存儲和索引數十億條消息

- NYTimes 架構:無頭,無主控,無單點故障

- 接下來的大型聲音如何使用 Hadoop 數據版本控制系統跟蹤萬億首歌曲的播放,喜歡和更多內容

- Google 如何備份 Internet 和數十億字節的其他數據

- 從 HackerEarth 用 Apache 擴展 Python 和 Django 的 13 個簡單技巧

- AOL.com 體系結構如何發展到 99.999%的可用性,每天 800 萬的訪問者和每秒 200,000 個請求

- Facebook 以 190 億美元的價格收購了 WhatsApp 體系結構

- 使用 AWS,Scala,Akka,Play,MongoDB 和 Elasticsearch 構建社交音樂服務

- 大,小,熱還是冷-條帶,Tapad,Etsy 和 Square 的健壯數據管道示例

- WhatsApp 如何每秒吸引近 5 億用戶,11,000 內核和 7,000 萬條消息

- Disqus 如何以每秒 165K 的消息和小于 0.2 秒的延遲進行實時處理

- 關于 Disqus 的更新:它仍然是實時的,但是 Go 摧毀了 Python

- 關于 Wayback 機器如何在銀河系中存儲比明星更多的頁面的簡短說明

- 在 PagerDuty 遷移到 EC2 中的 XtraDB 群集

- 擴展世界杯-Gambify 如何與 2 人組成的團隊一起運行大型移動投注應用程序

- 一點點:建立一個可處理每月 60 億次點擊的分布式系統的經驗教訓

- StackOverflow 更新:一個月有 5.6 億次網頁瀏覽,25 臺服務器,而這一切都與性能有關

- Tumblr:哈希處理每秒 23,000 個博客請求的方式

- 使用 HAProxy,PHP,Redis 和 MySQL 處理 10 億個請求的簡便方法來構建成長型啟動架構

- MixRadio 體系結構-兼顧各種服務

- Twitter 如何使用 Redis 進行擴展-105TB RAM,39MM QPS,10,000 多個實例

- 正確處理事情:通過即時重放查看集中式系統與分散式系統

- Instagram 提高了其應用程序的性能。 這是如何做。

- Clay.io 如何使用 AWS,Docker,HAProxy 和 Lots 建立其 10 倍架構

- 英雄聯盟如何將聊天擴大到 7000 萬玩家-需要很多小兵。

- Wix 的 Nifty Architecture 技巧-大規模構建發布平臺

- Aeron:我們真的需要另一個消息傳遞系統嗎?

- 機器:惠普基于憶阻器的新型數據中心規模計算機-一切仍在變化

- AWS 的驚人規模及其對云的未來意味著什么

- Vinted 體系結構:每天部署數百次,以保持繁忙的門戶穩定

- 將 Kim Kardashian 擴展到 1 億個頁面

- HappyPancake:建立簡單可擴展基金會的回顧

- 阿爾及利亞分布式搜索網絡的體系結構

- AppLovin:通過每天處理 300 億個請求向全球移動消費者進行營銷

- Swiftype 如何以及為何從 EC2 遷移到真實硬件

- 我們如何擴展 VividCortex 的后端系統

- Appknox 架構-從 AWS 切換到 Google Cloud

- 阿爾及利亞通往全球 API 的憤怒之路

- 阿爾及利亞通往全球 API 步驟的憤怒之路第 2 部分

- 為社交產品設計后端

- 阿爾及利亞通往全球 API 第 3 部分的憤怒之路

- Google 如何創造只有他們才能創造的驚人的數據中心網絡

- Autodesk 如何在 Mesos 上實施可擴展事件

- 構建全球分布式,關鍵任務應用程序:Trenches 部分的經驗教訓 1

- 構建全球分布式,關鍵任務應用程序:Trenches 第 2 部分的經驗教訓

- 需要物聯網嗎? 這是美國一家主要公用事業公司從 550 萬米以上收集電力數據的方式

- Uber 如何擴展其實時市場平臺

- 優步變得非常規:使用司機電話作為備份數據中心

- 在不到五分鐘的時間里,Facebook 如何告訴您的朋友您在災難中很安全

- Zappos 的網站與 Amazon 集成后凍結了兩年

- 為在現代時代構建可擴展的有狀態服務提供依據

- 細分:使用 Docker,ECS 和 Terraform 重建基礎架構

- 十年 IT 失敗的五個教訓

- Shopify 如何擴展以處理來自 Kanye West 和 Superbowl 的 Flash 銷售

- 整個 Netflix 堆棧的 360 度視圖

- Wistia 如何每小時處理數百萬個請求并處理豐富的視頻分析

- Google 和 eBay 關于構建微服務生態系統的深刻教訓

- 無服務器啟動-服務器崩潰!

- 在 Amazon AWS 上擴展至 1100 萬以上用戶的入門指南

- 為 David Guetta 建立無限可擴展的在線錄制活動

- Tinder:最大的推薦引擎之一如何決定您接下來會看到誰?

- 如何使用微服務建立財產管理系統集成

- Egnyte 體系結構:構建和擴展多 PB 分布式系統的經驗教訓

- Zapier 如何自動化數十億個工作流自動化任務的旅程

- Jeff Dean 在 Google 進行大規模深度學習

- 如今 Etsy 的架構是什么樣的?

- 我們如何在 Mail.Ru Cloud 中實現視頻播放器

- Twitter 如何每秒處理 3,000 張圖像

- 每天可處理數百萬個請求的圖像優化技術

- Facebook 如何向 80 萬同時觀看者直播

- Google 如何針對行星級基礎設施進行行星級工程設計?

- 為 Mail.Ru Group 的電子郵件服務實施反垃圾郵件的貓捉老鼠的故事,以及 Tarantool 與此相關的內容

- The Dollar Shave Club Architecture Unilever 以 10 億美元的價格被收購

- Uber 如何使用 Mesos 和 Cassandra 跨多個數據中心每秒管理一百萬個寫入

- 從將 Uber 擴展到 2000 名工程師,1000 個服務和 8000 個 Git 存儲庫獲得的經驗教訓

- QuickBooks 平臺

- 美國大選期間城市飛艇如何擴展到 25 億個通知

- Probot 的體系結構-我的 Slack 和 Messenger Bot 用于回答問題

- AdStage 從 Heroku 遷移到 AWS

- 為何將 Morningstar 遷移到云端:降低 97%的成本

- ButterCMS 體系結構:關鍵任務 API 每月可處理數百萬個請求

- Netflix:按下 Play 會發生什么?

- ipdata 如何以每月 150 美元的價格為來自 10 個無限擴展的全球端點的 2500 萬個 API 調用提供服務

- 每天為 1000 億個事件賦予意義-Teads 的 Analytics(分析)管道

- Auth0 體系結構:在多個云提供商和地區中運行

- 從裸機到 Kubernetes

- Egnyte Architecture:構建和擴展多 PB 內容平臺的經驗教訓

- 縮放原理

- TripleLift 如何建立 Adtech 數據管道每天處理數十億個事件

- Tinder:最大的推薦引擎之一如何決定您接下來會看到誰?

- 如何使用微服務建立財產管理系統集成

- Egnyte 體系結構:構建和擴展多 PB 分布式系統的經驗教訓

- Zapier 如何自動化數十億個工作流自動化任務的旅程

- Jeff Dean 在 Google 進行大規模深度學習

- 如今 Etsy 的架構是什么樣的?

- 我們如何在 Mail.Ru Cloud 中實現視頻播放器

- Twitter 如何每秒處理 3,000 張圖像

- 每天可處理數百萬個請求的圖像優化技術

- Facebook 如何向 80 萬同時觀看者直播

- Google 如何針對行星級基礎設施進行行星級工程設計?

- 為 Mail.Ru Group 的電子郵件服務實施反垃圾郵件的貓捉老鼠的故事,以及 Tarantool 與此相關的內容

- The Dollar Shave Club Architecture Unilever 以 10 億美元的價格被收購

- Uber 如何使用 Mesos 和 Cassandra 跨多個數據中心每秒管理一百萬個寫入

- 從將 Uber 擴展到 2000 名工程師,1000 個服務和 8000 個 Git 存儲庫獲得的經驗教訓

- QuickBooks 平臺

- 美國大選期間城市飛艇如何擴展到 25 億條通知

- Probot 的體系結構-我的 Slack 和 Messenger Bot 用于回答問題

- AdStage 從 Heroku 遷移到 AWS

- 為何將 Morningstar 遷移到云端:降低 97%的成本

- ButterCMS 體系結構:關鍵任務 API 每月可處理數百萬個請求

- Netflix:按下 Play 會發生什么?

- ipdata 如何以每月 150 美元的價格為來自 10 個無限擴展的全球端點的 2500 萬個 API 調用提供服務

- 每天為 1000 億個事件賦予意義-Teads 的 Analytics(分析)管道

- Auth0 體系結構:在多個云提供商和地區中運行

- 從裸機到 Kubernetes

- Egnyte Architecture:構建和擴展多 PB 內容平臺的經驗教訓